Discovery Methods and RPTs

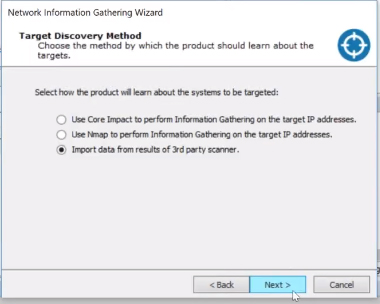

En el tutorial de hoy comenzaremos con el vector de red o lado del servidor de Core Impact. Hay varios escáneres diferentes con los que Core Impact se integra y proporciona la capacidad de importar los resultados de tus escaneos. Desde el menú RPT, haz clic en "Information Gathering" y selecciona la opción "Import data from results of 3rd party scanner". Luego, solo selecciona el escáner del que deseas importar y selecciona la ubicación.

Core Impact iniciará inmediatamente los pasos de recolección de información con el asistente. Puedes ver que automáticamente toma los datos del escáner, los importa y comienza a aplicar la información directamente. Muy rápidamente comenzarás a ver las máquinas disponibles, sus sistemas operativos y los puertos/servicios que podrían estar escuchando.

Recolección de Información Manual

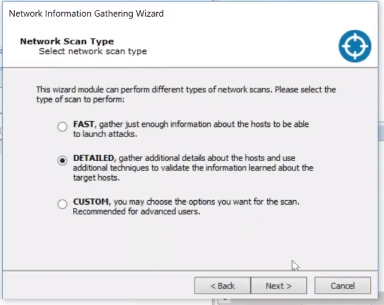

Ejecutaremos el RPT de recolección de información nuevamente en este ejemplo, pero ejecutaremos Nmap en el backend. El asistente de RPT te guía a través de cada uno de los pasos y puedes personalizar según tus necesidades. En este ejemplo, seleccionaremos el tipo de escaneo de red "Detailed" para ejecutar varios pasos diferentes.

Verás a Core Impact ejecutando todos los pasos del RPT. En realidad, está extrayendo del sistema de carpetas para ejecutar cada una de las fases aplicables. Identificará puertos en la red y detección de sistemas operativos. Es importante permitir que el paso de recolección de información termine antes de comenzar tus RPTs de Attack and Penetration para que tengas toda la información disponible.

Recolección de Información de Aplicaciones Web

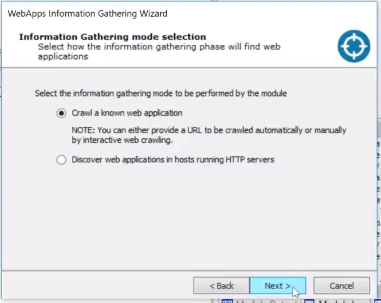

Cuando se trata de pruebas de aplicaciones web, Core Impact también ofrece Recolección de Información. También puede ingerir datos de escaneo o rastrear un sitio. En este ejemplo, seleccionaremos la opción "Information Gathering" para iniciar el RPT y rastrear una aplicación web conocida. Ingresa el dominio que deseas rastrear y tus configuraciones de proxy (si es necesario) para comenzar a capturar respuestas.

Ahora podemos ir directamente a la página que estamos rastreando y comenzar a interactuar con ella para ver qué captura Core Impact. De vuelta en Core Impact, ahora puedes ver una serie de páginas que ha capturado.

Recolección de Información del Lado del Cliente

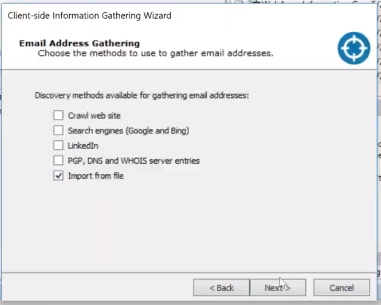

También puedes usar el asistente de Recolección de Información para recopilar tus detalles de varias maneras diferentes. Puedes importar tus detalles de contacto desde un archivo y comenzar a atacarlos con campañas de phishing por correo electrónico.

Transcripción del Video:

-

Introducción:

- Muchas gracias por unirse al webinar de hoy. Mi nombre es James Adams, ingeniero de ventas en Core Security, y hoy repasaremos un segmento sobre Core Impact llamado Core Impact en veinte minutos. Vamos a cubrir la recolección de información, uno de los pasos clave de cualquier prueba de penetración.

-

Descripción de la Recolección de Información:

-

Core Impact tiene tres vectores diferentes que referimos y revisaré esos en la herramienta. Veremos los tres vectores y cómo realizar la recolección de información en todos ellos. Si tienes preguntas mientras pasamos por esto, las revisaré periódicamente, siéntete libre de enviarlas.

-

Configuración del Entorno:

-

Tengo un par de instancias de Core Impact. Tengo una aquí en un entorno en la nube y también tengo una instancia local de Core Impact que apuntará a un par de máquinas virtuales. La primera cosa que la mayoría de las personas buscan con Core Impact es realmente la facilidad de uso y la automatización incorporada.

-

Validación de Datos de Escaneo:

-

Una característica clave por la que las personas vienen a Core Impact es la capacidad de validar la información de sus escáneres. Quieren probar las tasas de falsos positivos y validar las vulnerabilidades detectadas por su escáner. Comenzaré con la ingesta de datos de escaneo de un escáner de terceros. Configuraré un workspace rápido y lo llamaremos Demo 21 de Noviembre.

-

Importación de Datos de Escaneo:

-

Todos nuestros workspaces estarán encriptados, así que puedes poner una clave aquí para encriptar el workspace. Empezaré en el vector de red, lo que significa explotar vulnerabilidades del lado del servidor. Mi entorno objetivo serán estaciones de trabajo y servidores con una dirección IP adjunta.

-

Recolección de Información de Red:

-

Para validar sus datos de escaneo, pueden ingresar la información de escaneo de Nessus, Qualys o Nexpose. Desde el menú RPT, selecciona "Information Gathering" y la opción para importar datos de escaneo. Core Impact irá inmediatamente a través de los pasos de recolección de información con el asistente, importando datos y comenzando a aplicar la información directamente.

-

Configuración Manual de Recolección de Información:

-

También puedes hacer recolección de información manualmente utilizando el sistema de carpetas. Por ejemplo, puedes usar ARP, Fast SYN scan y detección de SO. Ejecuto nmap en el backend, eligiendo el rango de red y las opciones detalladas de escaneo.

-

Recolección de Información de Aplicaciones Web:

-

Core Impact también ofrece recolección de información para pruebas de aplicaciones web, permitiendo ingerir datos de escaneo o rastrear un sitio automáticamente o de manera interactiva. Selecciona la opción de rastreo web interactivo para capturar información de solicitudes y respuestas.

-

Recolección de Información del Lado del Cliente:

-

Para el lado del cliente, Core Impact puede recopilar datos utilizando varias fuentes como Google, Bing y LinkedIn. Puedes configurar y enviar correos electrónicos de phishing para pruebas de seguridad o importar desde un archivo CSV para configurar objetivos.

-

Conclusión:

-

Espero que esto haya sido valioso para los usuarios. Queremos que los usuarios fortalezcan su postura de seguridad y amplíen sus capacidades de prueba. Agradecemos tu tiempo y esperamos verte en otro segmento de Core Impact en veinte minutos.