Pivoting

La Importancia del Pivoting

El pivoting es una característica popular de Core Impact y una técnica que muchos penetration testers usan para atravesar firewalls y/o profundizar en la red. El pivoting te ayuda a validar de manera segura las relaciones de confianza entre sistemas y probar escenarios de "qué pasaría si".

Recolección de Credenciales

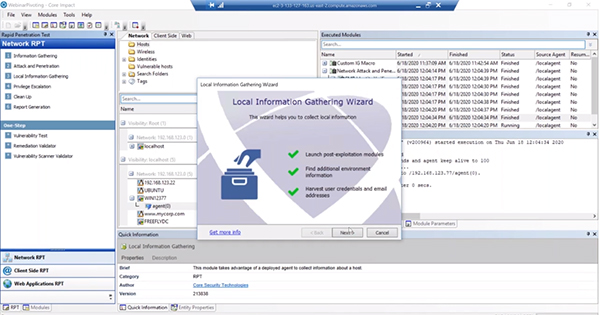

Una vez que tenemos un agente en lugar dentro de Core Impact, podemos buscar credenciales que podrían estar en la máquina ejecutando el asistente de Local Information Gathering. Querrás ejecutarlo contra todos los agentes conectados y seleccionar cualquier categoría de módulos que te interese. Cualquiera de las credenciales recolectadas se listarán en tu carpeta de Windows.

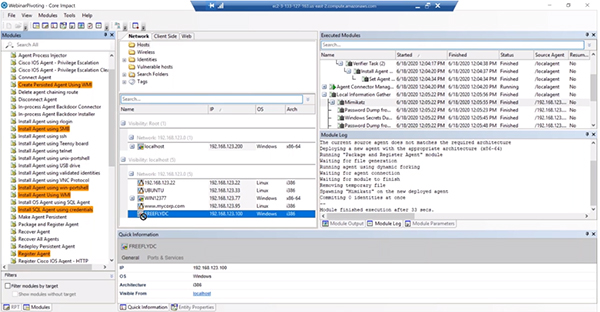

Ahora que tenemos algunas credenciales, podemos intentar atacar otra máquina con ellas. En este ejemplo, estamos atacando la máquina FREEFLYDC yendo a la carpeta “Agents” y arrastrándola a la máquina. Necesitarás tomar la credencial que encontraste anteriormente para la “Identity.” Cuando realices este tipo de ataques, tu método de conexión es muy útil para entender. Ahora tenemos otro agente en la máquina DC que acabamos de atacar.

Rutas de Red

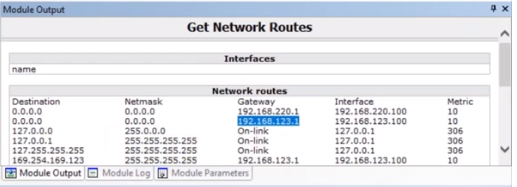

En este punto, puedes usar la búsqueda para encontrar el módulo “Get Network Routes” y arrastrarlo a tu nuevo agente. Se ejecutará automáticamente y, si seleccionas la vista “Module Output”, será mucho más fácil de leer que el log output. De esto podemos deducir que hay una red adicional a la que este dispositivo es capaz de pivotar.

Puedes hacerlo haciendo clic derecho sobre el agente dentro de Core Impact y seleccionando la opción “Set as Source”. Ahora todos los ataques y escaneos vendrán de ese agente. Descubrirás que cualquier agente de OS puede ser utilizado como punto de pivot, pero algunos resultarán ser una mejor opción que otros. Por ejemplo: root, admins, super users, etc.

Recolección de Información

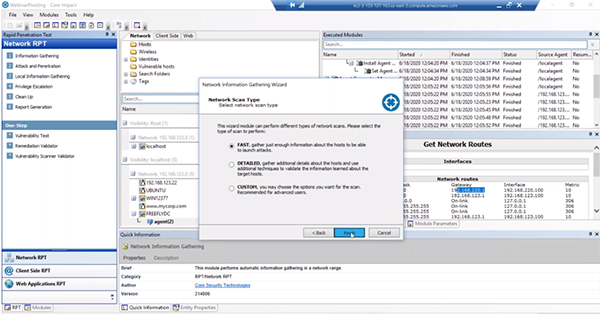

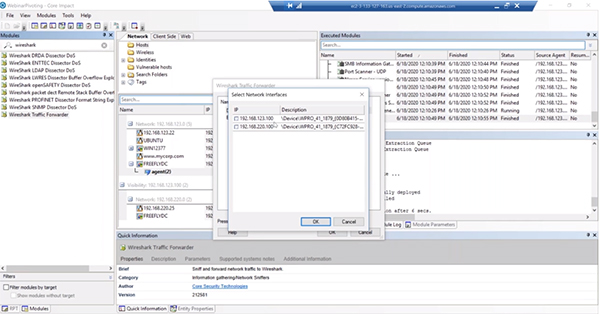

Cuando tienes un agente privilegiado, puedes instalar un Pcap Plugin para darte capacidades de recolección pasiva de información. En este ejemplo, ejecutamos el Information Gathering RPT en el nuevo agente. Querrás ingresar la nueva red que encontraste anteriormente en el campo “Network Range”. Verás a Core Impact escanear la red adicional desde el nuevo agente.

En este punto, puedes continuar el ciclo para atacar y penetrar las nuevas máquinas encontradas y repetir el proceso.

Wireshark

Core Impact tiene capacidades de Wireshark integradas y se recomienda abrirlo para tener mayor visibilidad de lo que está sucediendo. Para ejecutarlo, necesitarás ejecutar el Pcap Plugin.

Transcripción del Video:

- Introducción:

-

Hola a todos, gracias por unirse hoy. Vamos a hacer otro "Impact en veinte minutos" y el tema de hoy es el pivoting, una característica popular en Core Impact y una técnica usada por muchos penetration testers para atravesar firewalls y/o profundizar en la red.

-

Descripción del Pivoting:

-

Pivoting es realmente deseado para poder profundizar en la red. En Core Impact, queremos tener una inicialización comprometida en una máquina o colocar un agente en una máquina, lo que no siempre debe ser mediante una vulnerabilidad o exploit.

-

Capacidades de Pivoting:

-

El pivoting te ayuda a validar relaciones de confianza entre sistemas y crear escenarios "qué pasaría si". Una vez que tienes un agente y lo configuras como fuente, todos los ataques y escaneos vendrán de ese agente.

-

Configuración y Ejecución:

-

Una vez que tienes un agente, puedes ejecutar varias tareas de recolección de información y explotación. Por ejemplo, puedes ejecutar Mimikatz, recoger listas de procesos, etc. También puedes buscar interfaces adicionales en un dispositivo, como un firewall o dispositivo dual-homed.

-

Escenarios:

- El primer escenario es atacar un dispositivo dual-homed en un laboratorio de AWS y, desde allí, pivotar a servidores backend.

-

El segundo escenario es colocar un agente en AWS y escanear otras máquinas en el mismo subred.

-

Recolección de Credenciales y Ataques:

- Ejecutar el asistente de Local Information Gathering para recolectar credenciales y usarlas para atacar otra máquina.

-

Usar métodos de conexión como reverse shell y configurar la fuente del agente.

-

Configuración de Rutas de Red:

-

Usar el módulo "Get Network Routes" para ver diferentes interfaces y configurarlas como fuente para ejecutar ataques y escaneos adicionales.

-

Uso de Wireshark:

-

Usar Wireshark para ver el tráfico y las actividades dentro de Core Impact.

-

Conclusión:

- El pivoting en Core Impact permite validar relaciones de confianza y probar escenarios en la red de manera efectiva.