Password Spraying

Ataques de Password Spraying

Cuando se trata de Core Impact, la gente suele pensar solo en términos de exploits. Aunque Core Impact incluye exploits, ofrece muchas otras capacidades, como ataques de phishing y aplicaciones web. Muchas veces, la forma más sencilla de acceder a un sistema sin necesidad de explotarlo es simplemente adivinar algunas contraseñas fáciles o por defecto. Este entrenamiento cubrirá dónde se encuentran esas características dentro de la herramienta.

Dictionary Attack vs. Brute Force Attack vs. Password Spraying

- Ataque de diccionario: Consiste en tomar palabras comunes de un diccionario o una lista de contraseñas y probar esas palabras contra un campo de usuario o contraseña.

- Ataque de fuerza bruta: Es una combinación de diferentes caracteres, letras o números. No será algo que se pueda leer fácilmente, como una palabra de diccionario, sino una combinación de diferentes letras, números y caracteres.

- Ataque híbrido: Combina un ataque de diccionario con un ataque de fuerza bruta, utilizando sustituciones comunes (por ejemplo, "@" en lugar de "a").

Password Spraying

Password spraying consiste en tomar contraseñas obtenidas de una campaña de phishing u otro método y probarlas en múltiples sistemas o inicios de sesión. En lugar de usar una combinación de contraseñas contra el mismo sistema, se toma una contraseña y se prueba en múltiples sistemas o inicios de sesión para ver si funciona en otros lugares. Esto es útil si se han obtenido contraseñas de una campaña existente o de una máquina utilizando otras técnicas, y luego se prueban para ver si permiten el acceso a otras máquinas.

Password Spraying con Core Impact

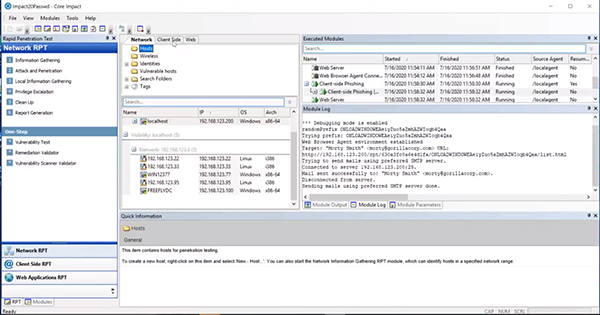

Dentro de Core Impact ya hemos realizado algunos escaneos básicos del entorno y tenemos nuestras máquinas listadas. También realizamos una campaña de phishing para recopilar credenciales. Podemos ver que se envió un correo de phishing a Morty Smith y que el correo fue recibido correctamente, aunque nadie ha hecho clic ni realizado ninguna acción hasta ahora.

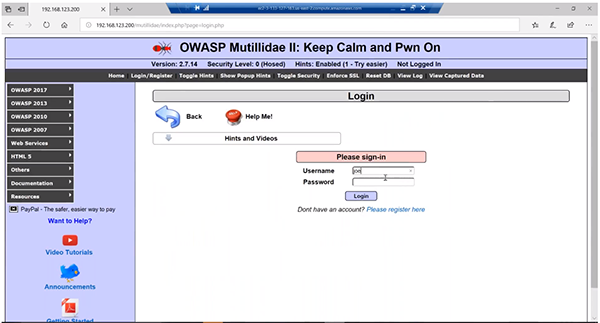

Desde el Punto de Vista de la Víctima

En la máquina de Morty, parece que alguien le envió un correo sobre las políticas de seguridad. Como esto suena importante, hace clic en el enlace y es redirigido a una página de spoof. Desde aquí, intentaremos iniciar sesión usando una contraseña almacenada en el dispositivo.

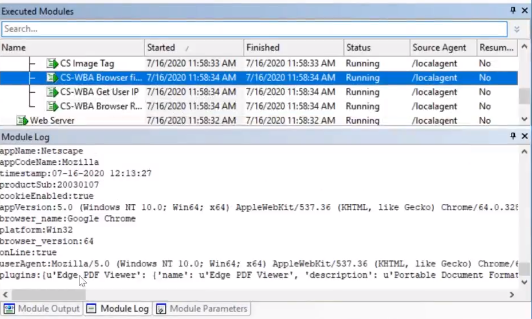

Detalles de Captura de Core Impact

En Core Impact podemos ver que alguien hizo clic en el enlace y hemos capturado información adicional del navegador y la dirección IP. Esto es útil porque Core Impact nos permite atacar a algunos de estos usuarios también.

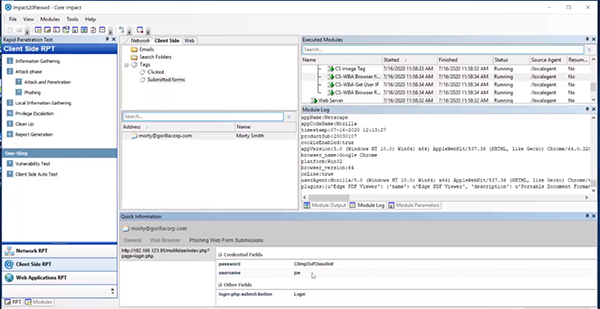

Podemos ver que Morty hizo clic en el enlace y que envió un formulario. Ahora tenemos una idea de quién es Joe y podemos regresar al lado de la red y conectar esa información en la carpeta de identidades.

Configuración de Ataques de Contraseña

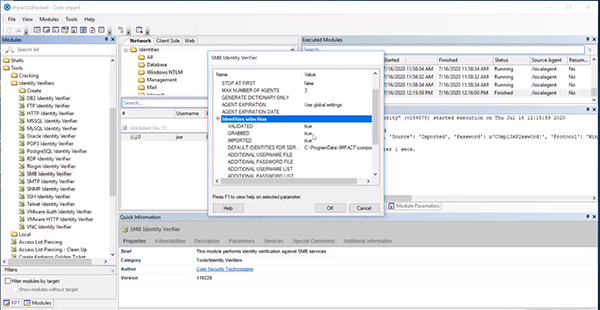

Hay un par de maneras de realizar ataques de contraseña. Puedes utilizar el sistema de carpetas de módulos yendo a "tools" y luego a "Identity Verifiers". En este ejemplo, seleccionaremos el verificador SMB y escogeremos un objetivo. Core Impact te preguntará si deseas usar identidades validadas, las que has obtenido o las que has importado.

Otra característica que tienes es la combinación. Cuando hablamos de fuerza bruta, ¿quieres usar identidades parciales, contraseñas nulas o recombinar diferentes identidades? Si estás haciendo ataques de contraseña y no quieres levantar muchas alarmas o bloquear una cuenta, puedes ajustar la forma en que realizas esos ataques. Por ejemplo, el retraso entre sondeos y el número máximo de intentos por cuenta.

Ataque y Penetración de Contraseña

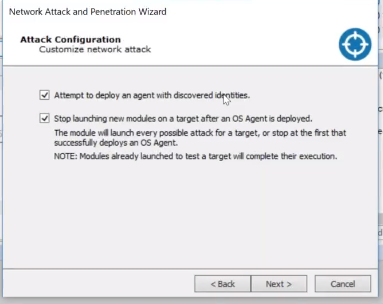

Ahora vamos a nuestro host y seleccionamos ataque y penetración para llevarlo directamente al DC. ¿Quiero desplegar un agente cuando descubro una identidad? Correcto. Si estoy haciendo algunos sin nombres de usuario que ya hemos recolectado, podría probar todos los que Core Impact me da en mi lista de diccionario. Hay ciertos protocolos que quiero probar.

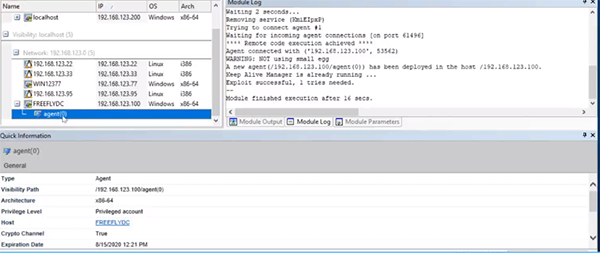

Pivoting

Parece que porque obtuve "C0mpl3xP2ssw0rd!" de la campaña de phishing y obtuve a Joe, pude desplegar un agente usando SMB. Ahora no solo tengo una contraseña validada en el entorno, sino que también puedo rociar esa contraseña en otras máquinas. Estoy en el DC y ahora como una cuenta privilegiada, lo cual es un buen lugar para estar.

Desde aquí podríamos querer ver si hay otras redes a las que podemos acceder haciendo pivoting. Puedes hacer clic derecho y seleccionar Mimikatz para empezar a recolectar otras contraseñas o tickets de Kerberos. Todos estos estarán listados en mi campo de contraseñas o cualquier ticket de Kerberos que pueda recolectar.

Transcripción del Video:

- Introducción:

- Buenas tardes, soy James Adams, ingeniero de ventas en Core Security.

-

Hoy cubriremos ataques de contraseña, incluyendo fuerza bruta, diccionario y password spraying.

-

Descripción de los Ataques:

- Ataque de diccionario: Probar palabras comunes de un diccionario o lista de contraseñas contra un campo de usuario o contraseña.

- Ataque de fuerza bruta: Combinación de diferentes caracteres, letras o números.

-

Password spraying: Probar una contraseña en múltiples sistemas o inicios de sesión.

-

Configuración de Core Impact:

- Realizamos escaneos básicos del entorno y configuramos campañas de phishing para recolectar credenciales.

-

Utilizamos Core Impact para enviar correos de phishing y recolectar información de los usuarios que hacen clic en los enlaces.

-

Ejecución de Ataques:

- Probamos iniciar sesión en la máquina de la víctima utilizando contraseñas almacenadas en el dispositivo.

-

Capturamos información adicional del navegador y la dirección IP de la víctima en Core Impact.

-

Configuración de Ataques de Contraseña:

- Utilizamos verificadores de identidad en Core Impact para realizar ataques de contraseña.

-

Ajustamos parámetros como el retraso entre sondeos y el número máximo de intentos por cuenta para evitar levantar alarmas.

-

Despliegue de Agentes:

- Desplegamos agentes utilizando SMB y probamos contraseñas recolectadas de campañas de phishing.

- Realizamos pivoting para acceder a otras redes y recolectar más información utilizando herramientas como Mimikatz.

Core Impact ofrece herramientas poderosas para realizar ataques de contraseña y recolectar información valiosa de las víctimas, permitiendo a los pentesters realizar una evaluación exhaustiva de la seguridad de las redes y aplicaciones.