Man-in-the-Middle Attacks

Man-in-the-Middle Attacks

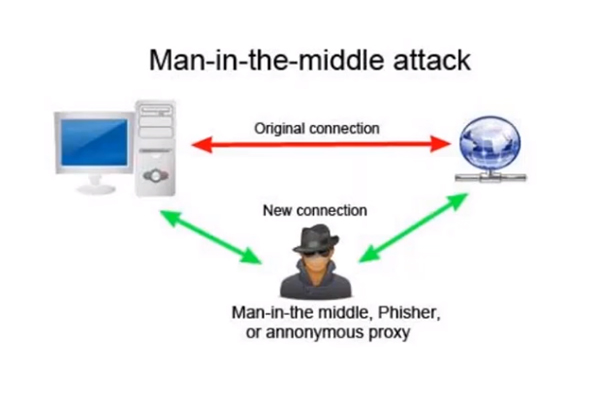

Los ataques Man-in-the-Middle (MitM) son una forma popular para que los pentesters puedan obtener información de un usuario sin que este lo sepa. Estos ataques requieren tres componentes para ser exitosos:

- La víctima: Intenta comunicarse con algún tipo de entidad, ya sea una aplicación web o un servidor web.

- El atacante: Intercepta la comunicación de la víctima.

- El componente crítico: La víctima no sabe que hay un atacante en el medio que está interceptando o retransmitiendo la información, ya sea una dirección DNS o IP. Esto le da al atacante la ventaja de poder engañar al usuario.

Esto puede suceder, por ejemplo, cuando alguien intenta iniciar sesión en un sitio bancario y desea confirmar alguna información de contacto, o cuando se envía un correo de phishing exitoso. Una vez que el usuario hace clic en el enlace del correo, se redirige a otro sitio, donde el usuario ingresa información que el atacante puede capturar, o se envía un enlace al usuario, que al hacer clic descarga un payload y luego se coloca algún tipo de sniffer de contraseñas o cookies en esa máquina.

Intentaremos cubrir algunos de estos aspectos desde el punto de vista del phishing y de la aplicación web hoy dentro de Core Impact.

Configuración del Usuario

Para este entrenamiento tenemos un laboratorio configurado, pero si estás realizando tu propio phishing, podrías configurar algo por separado o usar un relé SMTP. Realmente depende del entorno.

Comenzaremos configurando un par de usuarios importando usuarios o identificando usuarios. Para este ejemplo, lo llamaremos "test user collection" y "victim" en localhost. En el mundo real, realmente tendrías un destinatario que es parte de un entorno de correo electrónico.

Si quisiéramos poner algo de un usuario legítimo, no tienes que ser parte de su entorno de correo electrónico. Dentro de Core Impact, simplemente puedes poner cualquier correo electrónico que desees. Todo lo que necesitas hacer es reléarlo y luego en este lado, tenemos este usuario iniciando sesión y recibiendo el correo.

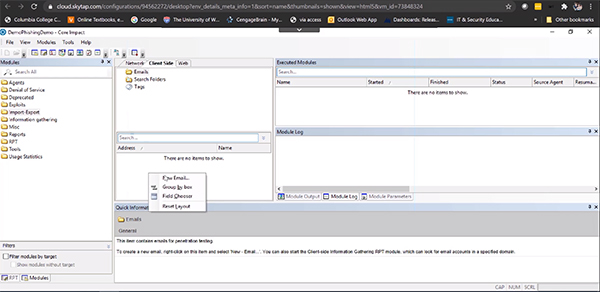

Campaña de Phishing

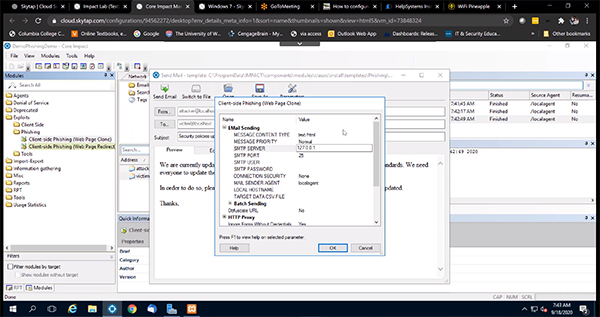

Ahora tenemos un atacante y una víctima. Para este ejemplo, iremos directamente a la carpeta de exploits y haremos clic en el exploit “Client-Side Phishing (Web Page Clone)”. Vamos a clonar un sitio web y enviárselo al usuario. Cuando haga clic en el enlace, será redirigido a otro lugar. Una vez allí, les pediremos que ingresen sus credenciales para poder capturar esa información. Si tienes un servidor SMTP que deseas utilizar, lo configurarías aquí, junto con el nombre de usuario y la contraseña.

Credenciales de Usuario

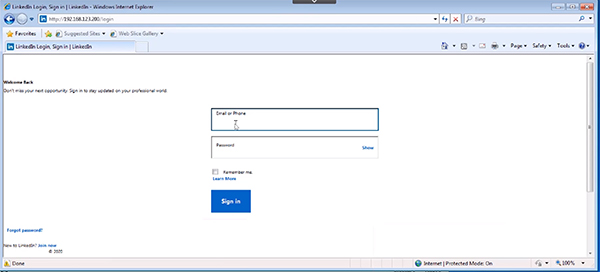

Para este ejemplo, supongamos que vamos a la pantalla de inicio de sesión de LinkedIn y después los redirigimos a LinkedIn para que no noten la diferencia. Puedes revisar en el log del módulo para ver qué está sucediendo y si se envió correctamente.

Ahora volveremos al usuario al que envié el correo electrónico. El usuario dice “Oh no, tengo que actualizar mi seguridad. Voy al portal.” Así que hace clic en el enlace y es redirigido a LinkedIn. El usuario ingresa un correo electrónico y una contraseña para iniciar sesión.

Veamos qué está sucediendo en Core Impact. Ahora podemos ver lo que realmente han enviado en el área de "Quick Information". Ahora podemos llevar esto al lado de la red y comenzar a realizar algunos ataques. Este fue un método rápido de realizar un ataque Man-in-the-Middle utilizando phishing.

Empaquetado de Agentes

Otra técnica que puedes utilizar es empaquetar un agente y enviarlo por correo electrónico. Un agente es realmente solo un payload y Core Impact tiene un par de formas diferentes de hacerlo. Puedes hacerlo mediante un enlace descargable o directamente como un ejecutable, o podrías empaquetarlo en un script VBA. Para este ejemplo, simplemente lo enviaremos como un ejecutable.

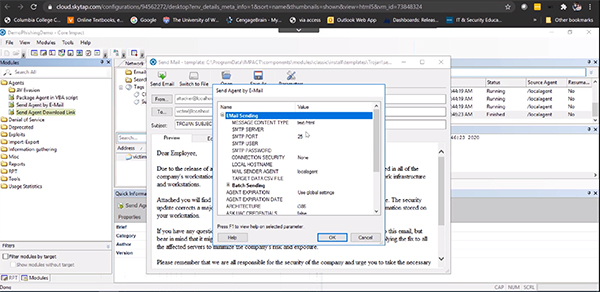

Haz clic en “Send Agent by E-Mail” y ajusta tus parámetros.

En este ejemplo, la víctima pensará que hay actualizaciones de seguridad y verá que hay ejecutables. Harán clic para descargarlo.

En Core Impact, toda esta información ha sido capturada. Y como estamos enviando un payload real, lo que queremos ver en Core es que si el usuario hace clic en el enlace, luego descarga el payload y un agente se coloca en la máquina.

No solo tenemos sus credenciales, sino que también tenemos un payload en su máquina. Y esto es realmente lo que quieres cuando tienes Core Impact. Quieres poder desplegar agentes de alguna manera. Si haces clic derecho en el agente, ahora tienes una variedad de capacidades que podrías ejecutar desde aquí.

Transcripción del Video:

- Introducción:

- Buenas tardes, soy James Adams, ingeniero de ventas en Core Security.

-

Hoy cubriremos ataques Man-in-the-Middle y algunas formas de olfatear credenciales después de una campaña de phishing exitosa o un ataque de aplicación web.

-

Ataques Man-in-the-Middle:

- Los ataques MitM son importantes y populares, y te dan ventajas para tomar información de un usuario mientras este piensa que es legítimo.

-

Estos ataques requieren tres componentes: la víctima, la entidad con la que se comunica y el atacante que intercepta la comunicación.

-

Configuración y Ejecución de Phishing:

- Configuramos una campaña de phishing para engañar a la víctima y capturar sus credenciales.

- Utilizamos Core Impact para clonar un sitio web y enviar el enlace a la víctima.

-

La víctima ingresa sus credenciales en el sitio clonado, que nosotros capturamos y utilizamos para posteriores ataques en la red.

-

Empaquetado de Agentes:

- Enviamos un agente empaquetado como un ejecutable mediante un correo electrónico de phishing.

- La víctima descarga y ejecuta el archivo, lo que despliega un agente en su máquina.

-

Esto nos da control sobre la máquina de la víctima y la capacidad de realizar más acciones de post-explotación.

-

Sniffing de Credenciales:

- Utilizamos un plugin de Wireshark para capturar credenciales y otra información útil de la víctima.

-

Configuramos y ejecutamos sniffers de contraseñas y cookies para obtener más datos del tráfico de red de la víctima.

-

Ataques en Aplicaciones Web:

- Realizamos ataques de cross-site scripting para insertar scripts maliciosos en las páginas web que la víctima visita.

- Capturamos información adicional y credenciales utilizando estos scripts.

En resumen, Core Impact ofrece herramientas potentes para realizar ataques MitM y capturar información valiosa de las víctimas, permitiendo a los pentesters realizar una evaluación exhaustiva de la seguridad de las redes y aplicaciones.