Post-Exploitation Techniques

Técnicas de Post-Explotación

Una vez que tienes un compromiso inicial dentro de un sistema, hay varias cosas que querrás explorar desde ese dispositivo comprometido, como recolección de información, escalada de privilegios, backdoors y persistencia.

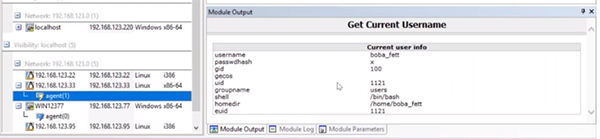

Descubrimiento de Nombre de Usuario

En este ejemplo, comenzaremos en el lado de la red de Core Impact. Si haces clic derecho en el agente que ya has desplegado, hay varias técnicas de post explotación contra la máquina, como acceso Shell y recolección de credenciales con Mimikatz. Si quieres ver el nombre de usuario, simplemente haz clic derecho en el agente y selecciona “Get Username.”

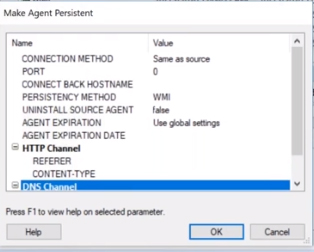

Agente Persistente

También puedes hacer clic derecho en el agente y hacerte persistente. Puedes hacerlo manualmente o utilizando un módulo dentro de Core Impact para configurar tus parámetros. Cuando te haces persistente, se escribirá en la máquina. Esto es diferente del compromiso inicial de la máquina que está en memoria. Esto realmente escribirá algo en la máquina, por lo que la limpieza será un poco diferente, así que es importante tener eso en cuenta.

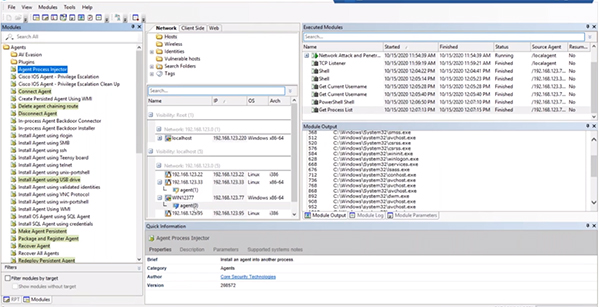

Inyección de Procesos

También puedes hacer clic derecho en un agente para ver la lista de procesos. Puedes inyectarte en un proceso ejecutando el módulo “Agent Process Injector”. Se desplegará un nuevo agente con el nuevo proceso.

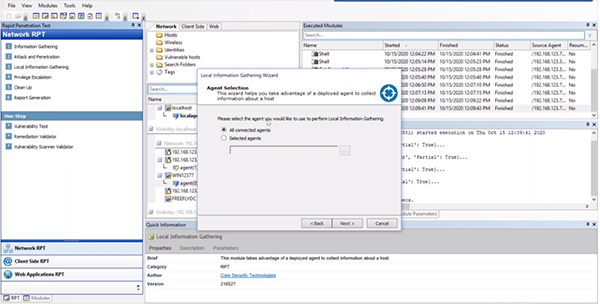

Todas las técnicas manuales de post explotación dentro de Core Impact se pueden encontrar en la carpeta “Local” dentro de la carpeta “Information Gathering”. Cuando haces clic en un agente, las capacidades aplicables a ese agente estarán resaltadas para facilitar la identificación de lo que podría ser mejor ejecutar.

También se pueden encontrar en el área de RPT bajo el paso “Local Information Gathering”. Esto ejecutará todos los pasos de recolección de información aplicables para tu agente arrastrándolo al agente con el que deseas trabajar.

Transcripción del Video:

- Introducción:

- Bienvenidos a otra sesión de "Impact en veinte minutos".

-

Hoy vamos a hablar sobre post-explotación, básicamente qué hacer una vez que comprometes un sistema.

-

Recolección de Información:

- Inicialmente, puedes hacer recolección de información de manera remota para identificar el objetivo antes de comprometerlo.

-

Una vez comprometido el sistema, puedes realizar recolección de información desde la máquina comprometida, como la recolección de credenciales, la búsqueda en el registro y la identificación de configuraciones de red adicionales.

-

Escalada de Privilegios y Persistencia:

- Dependiendo del nivel de acceso que tengas, es posible que necesites realizar escalada de privilegios.

-

También puedes crear backdoors o hacerte persistente para asegurar el acceso futuro.

-

Técnicas de Post-Explotación en Core Impact:

- Desde un agente desplegado, puedes realizar varias acciones, como acceder a Shell, recolectar credenciales con Mimikatz, y obtener nombres de usuario.

- Puedes hacerte persistente utilizando un módulo de Core Impact, lo cual escribirá en la máquina y requiere un método de limpieza diferente.

-

También puedes inyectarte en procesos ejecutando el módulo "Agent Process Injector".

-

Capacidades de Recolección de Información Local:

- Dentro de Core Impact, las técnicas de recolección de información local se pueden encontrar en la carpeta “Local” dentro de “Information Gathering”.

- Estas capacidades estarán resaltadas cuando hagas clic en un agente.

-

Puedes ejecutar estos módulos arrastrándolos al agente correspondiente.

-

Ejemplo Práctico:

- En el video, se muestra cómo comprometer máquinas en un entorno AWS, desplegar agentes y realizar técnicas de post-explotación.

- Se realiza recolección de credenciales y se utilizan para comprometer otras máquinas en la red.

- También se muestra cómo establecer persistencia y realizar recolección de información adicional desde las máquinas comprometidas.

En resumen, Core Impact ofrece una amplia gama de técnicas de post-explotación que permiten a los testers de penetración explorar, comprometer y mantener el acceso a sistemas comprometidos de manera eficiente.