Windows Secret Dump

Windows Secret Dump

En un ejercicio anterior, usamos Mimikatz para reunir 17 identidades. Ahora utilizaremos el módulo Windows Secret Dump para ver si podemos obtener aún más identidades. Este módulo descarga cualquier hash SAM disponible, secretos LSA, hashes de caché de dominio y credenciales de dominio (hashes NTDS) de un sistema objetivo.

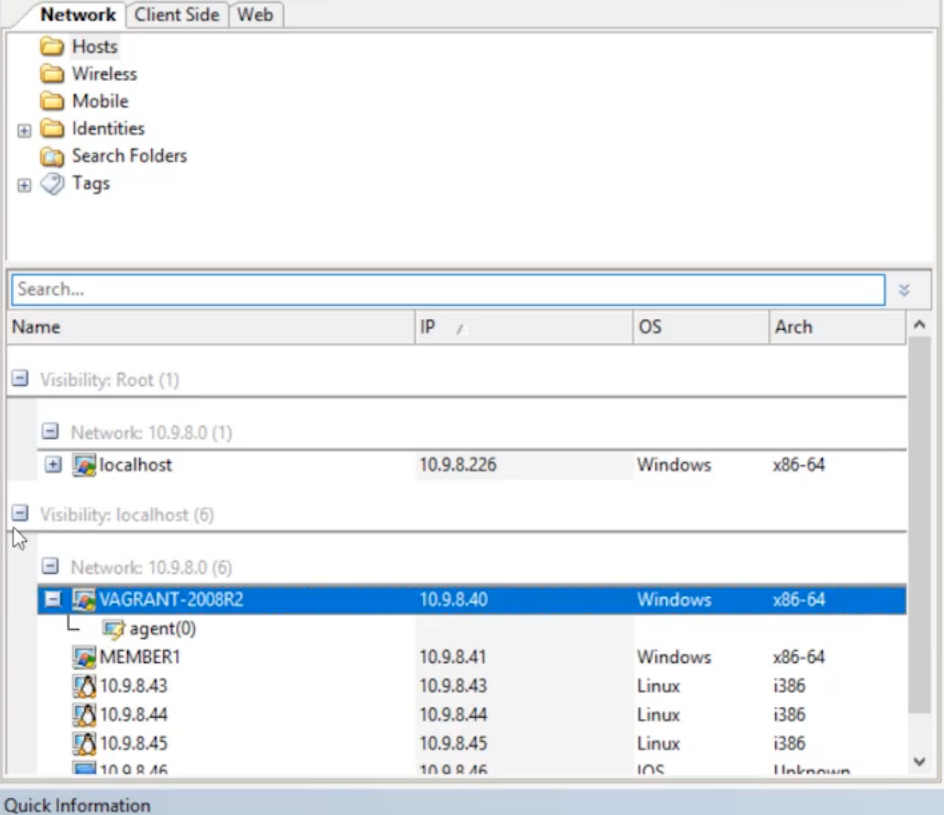

Haz clic en la carpeta "Hosts" en la pestaña Network. Aún tenemos un agente activo en el Vagrant box, agent(0).

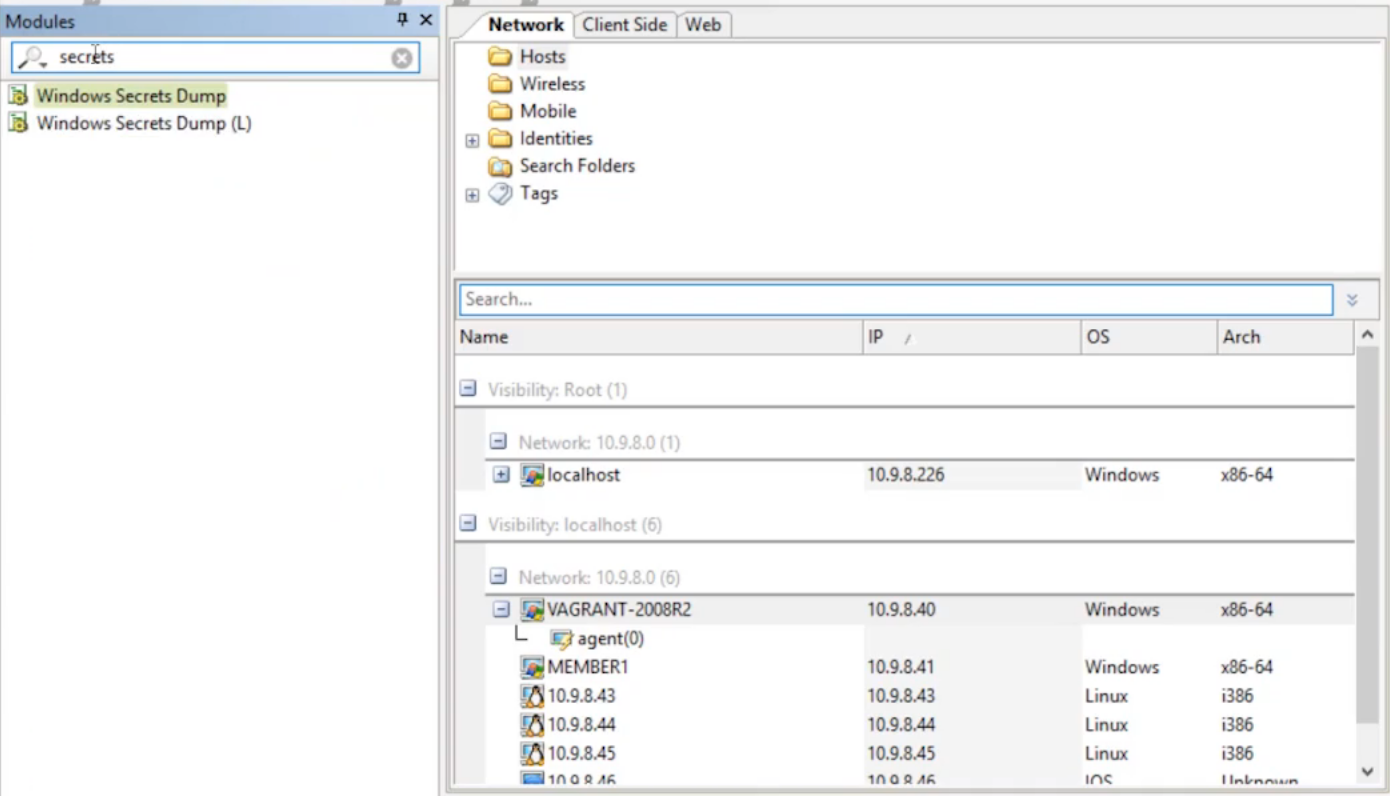

Volviendo al campo de módulos, escribiremos "secrets" en la barra de búsqueda. Selecciona el módulo Windows Secret Dump y arrástralo al Vagrant box.

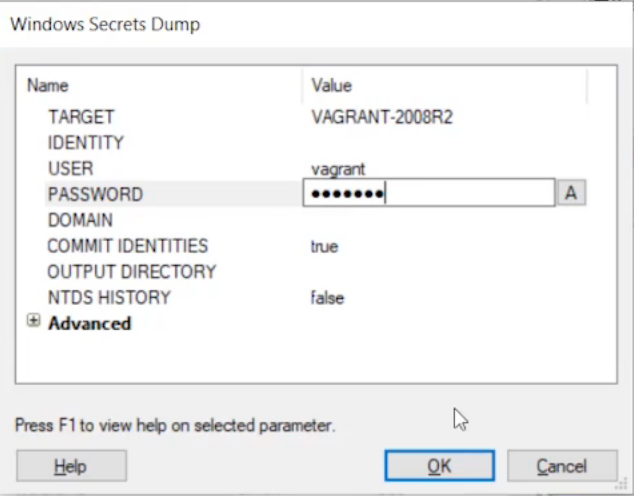

Esto abrirá una ventana emergente. El objetivo es Vagrant, y usaremos la identidad bajo la cual está nuestro agente. Haz clic en OK.

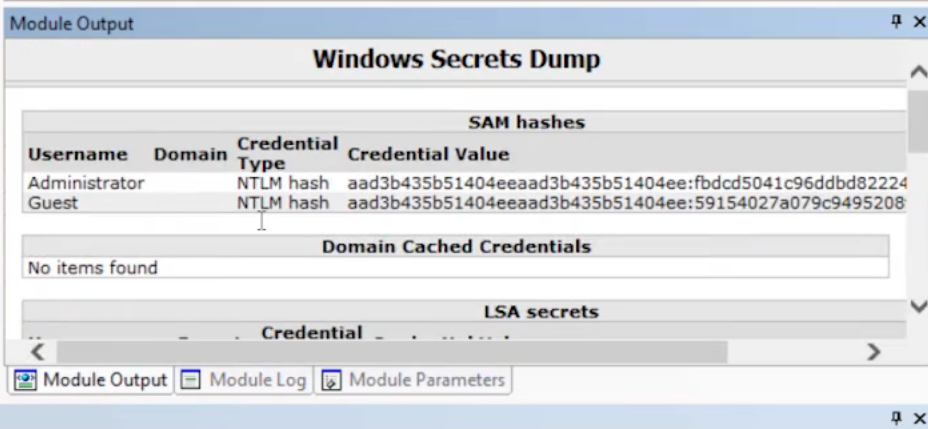

El módulo terminará de ejecutarse después de aproximadamente 10 segundos. Haz clic en la pestaña de salida del módulo (module output) para ver si había secretos disponibles. Efectivamente, había muchas más identidades disponibles, muchas de las cuales tienen hashes.

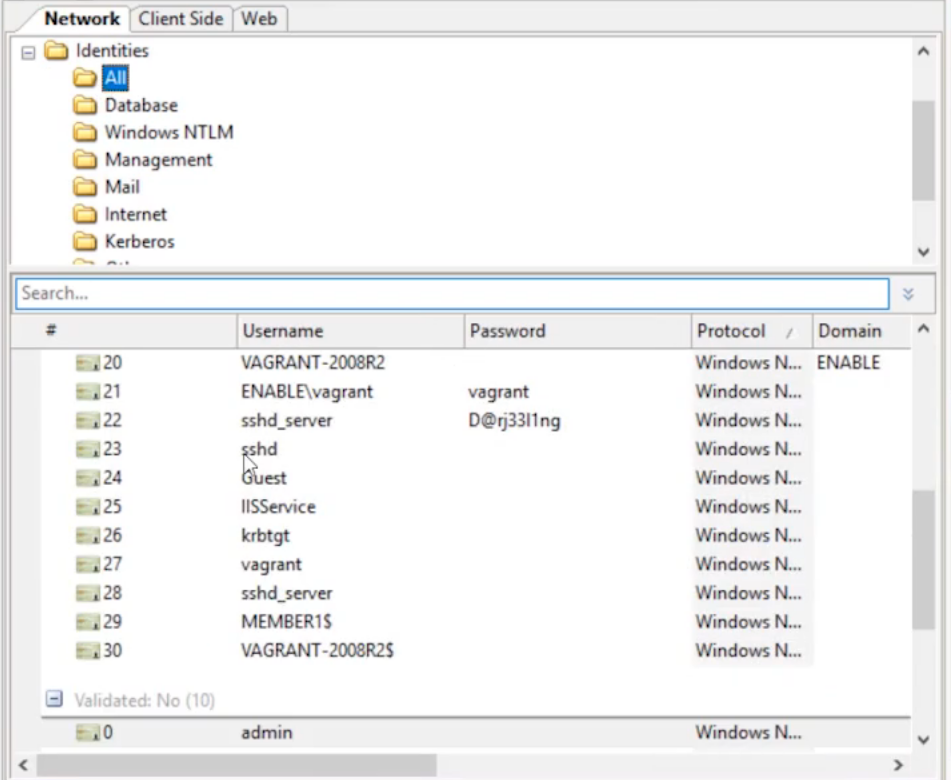

Luego, haz clic en la carpeta Identities. Ahora tenemos hasta 30 identidades, muchas de las cuales tienen contraseñas listadas.

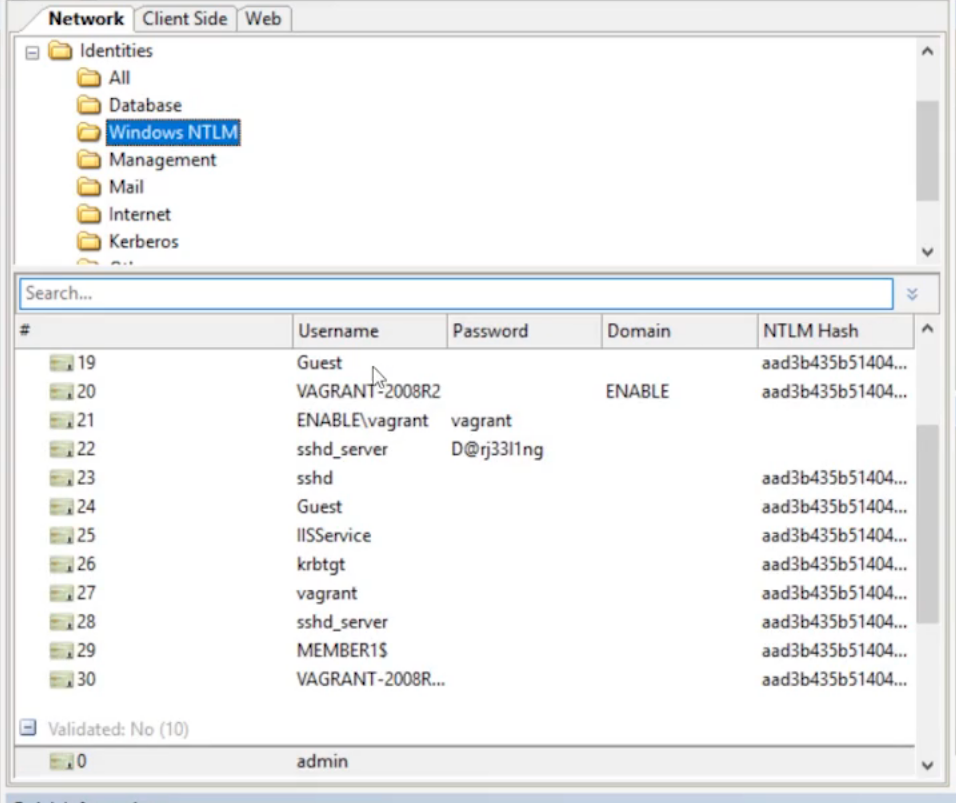

Si hacemos clic en la carpeta Windows NTLM, podemos ver los diferentes hashes.

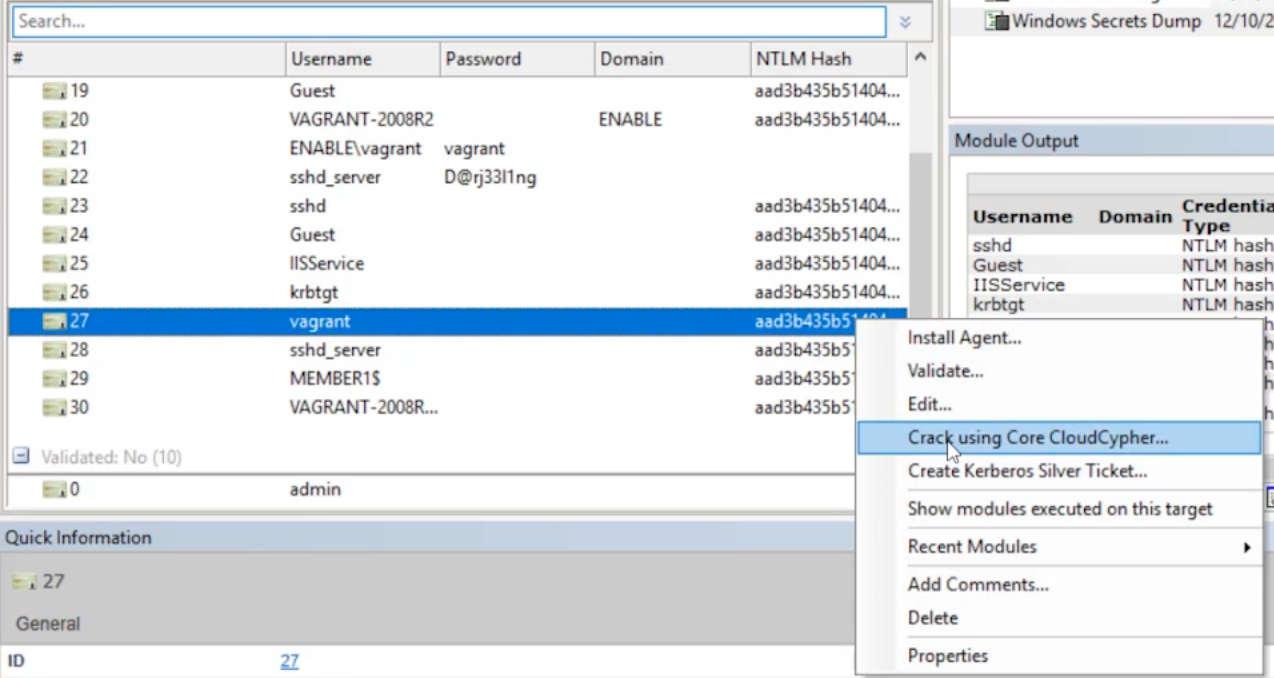

Haz clic derecho en la identidad de vagrant y selecciona Crack using Core CloudCypher.

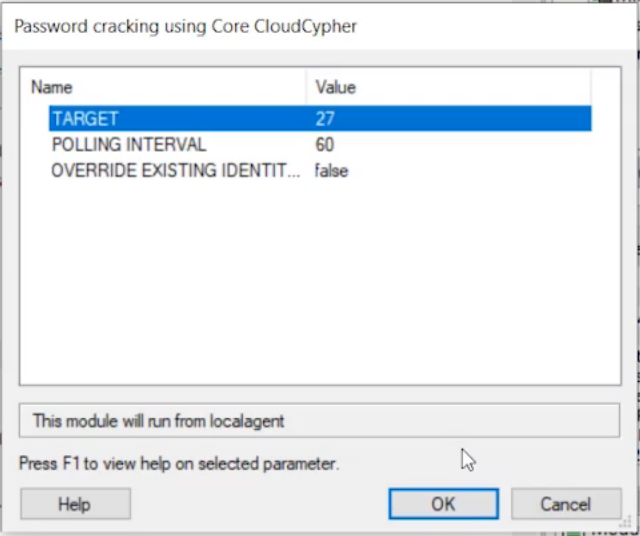

Aparecerá una ventana emergente. Haz clic en OK.

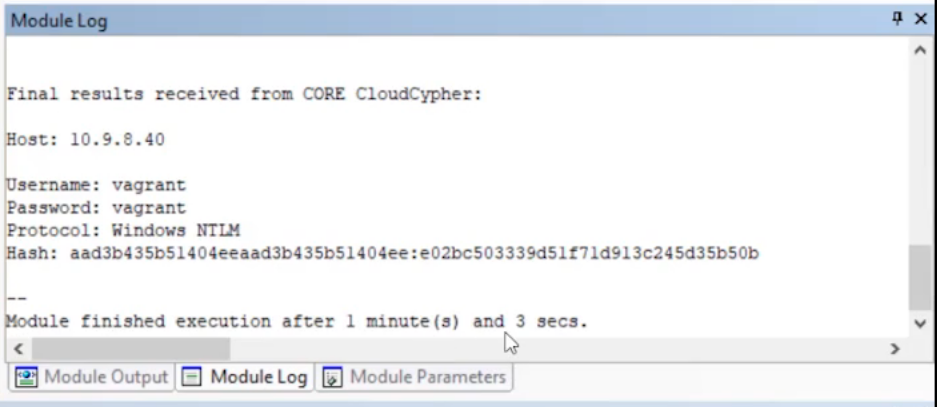

El módulo se ejecutará hasta que finalice. Haz clic en la pestaña del log del módulo para ver la contraseña del hash crackeado.

Transcripción del Video:

- Introducción:

- Hoy vamos a hablar sobre Windows Secret Dump. En nuestro último módulo, hicimos un poco con Mimikatz, hoy te mostraré cómo hacer un poco más y, con suerte, obtener más identidades.

-

Si recuerdas, después del episodio de Mimikatz, teníamos 17 identidades, de las cuales 4 tenían contraseñas, aunque en realidad eran solo 2 si miras bien.

-

Selección del Host y Ejecución del Módulo:

- Vamos a la carpeta "Hosts". Aún tengo mi agente activo en el Vagrant box.

- En el campo de módulos, busco "secrets". Selecciono el módulo Windows Secret Dump y lo arrastro al Vagrant box.

- El objetivo es Vagrant, y usaremos la identidad bajo la cual está nuestro agente. Hacemos clic en OK.

-

El módulo se ejecutará y finalizará después de unos 10 segundos.

-

Revisión de Resultados:

- En la salida del módulo, podemos ver muchas más identidades y hashes.

- Ahora estamos hasta 30 identidades, muchas de las cuales tienen contraseñas listadas.

-

En la carpeta Windows NTLM, podemos ver los diferentes hashes.

-

Crackeo de Hashes:

- Hacemos clic derecho en la identidad de vagrant y seleccionamos Crack using Core CloudCypher.

- Aparecerá una ventana emergente, hacemos clic en OK.

- El módulo se ejecutará y, una vez finalizado, podemos ver la contraseña del hash crackeado en el log del módulo.

Este video muestra cómo utilizar el módulo Windows Secret Dump en Core Impact para obtener más identidades y hashes de un sistema objetivo, y cómo utilizar Core CloudCypher para crackear esos hashes y obtener contraseñas.