Client Side Attack Vector - How to Conduct a Successful Phishing Attack

Introduction

Esta unidad presenta los pasos para utilizar Core Impact para realizar una campaña de phishing.

Features

- Importar lista de correos electrónicos que serán utilizados como objetivos del ataque.

- Clonar un sitio web que se utilizará como cebo.

- Crear una plantilla de correo electrónico plausible.

- Obtener información del usuario objetivo.

Highlighted Modules

- Client Side Information Gathering RPT

- Client Side Attack Phase, Phishing

Walkthrough

Hosts

- Phishing target host

- Hostname:

win10vpn - Dirección IP:

10.27.34.80 - Credenciales:

- Usuario:

ACME\ruth.lane - Contraseña:

Iamthe1

- Usuario:

- Hostname:

Mail client configuration

-

Accede a la máquina del objetivo del phishing.

-

Hostname:

win10vpn - Dirección IP:

10.27.34.80 -

Credenciales:

- Usuario:

ACME\ruth.lane - Contraseña:

Iamthe1

- Usuario:

-

Abre la Windows Default Mail App. Hay un acceso directo en la barra de tareas.

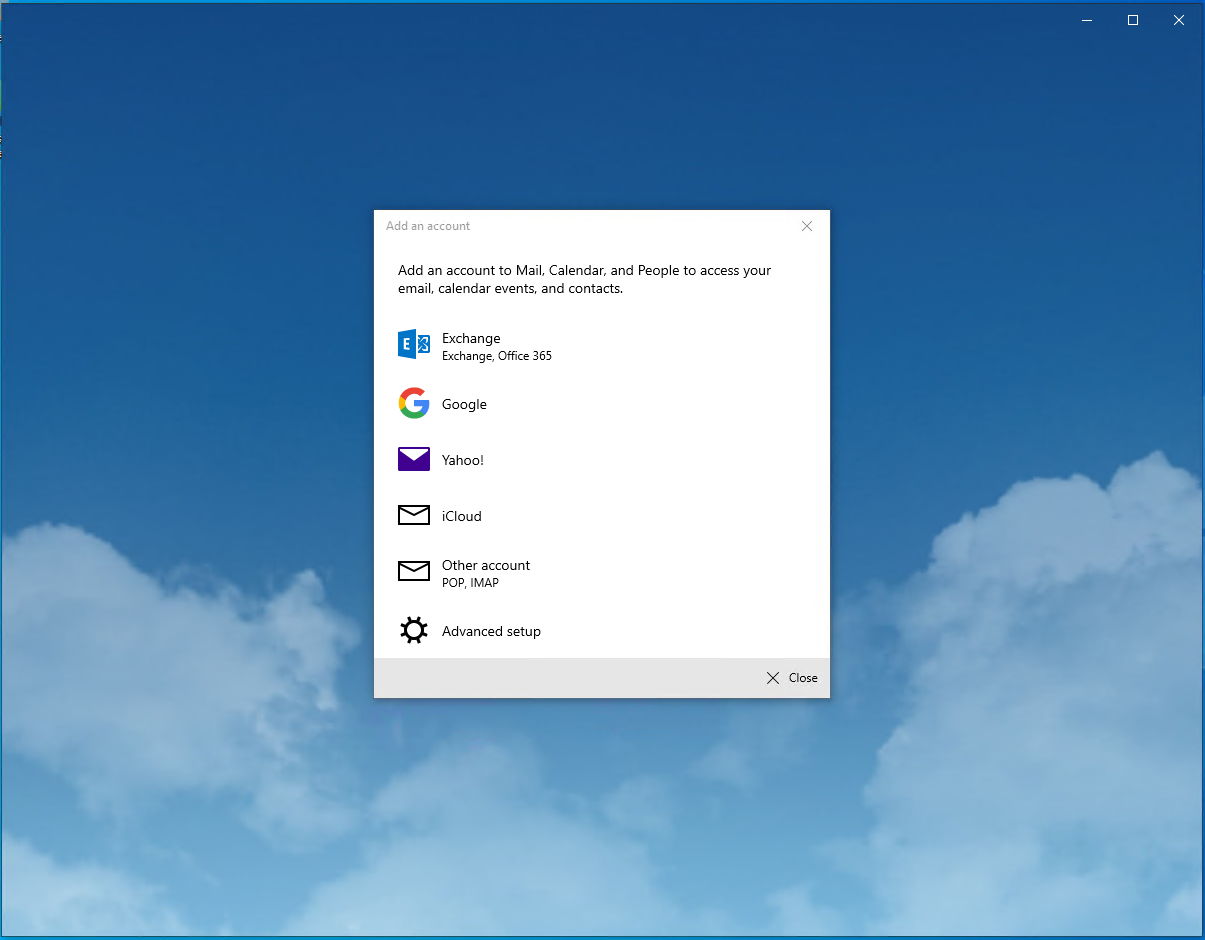

- Haz clic en Add Account.

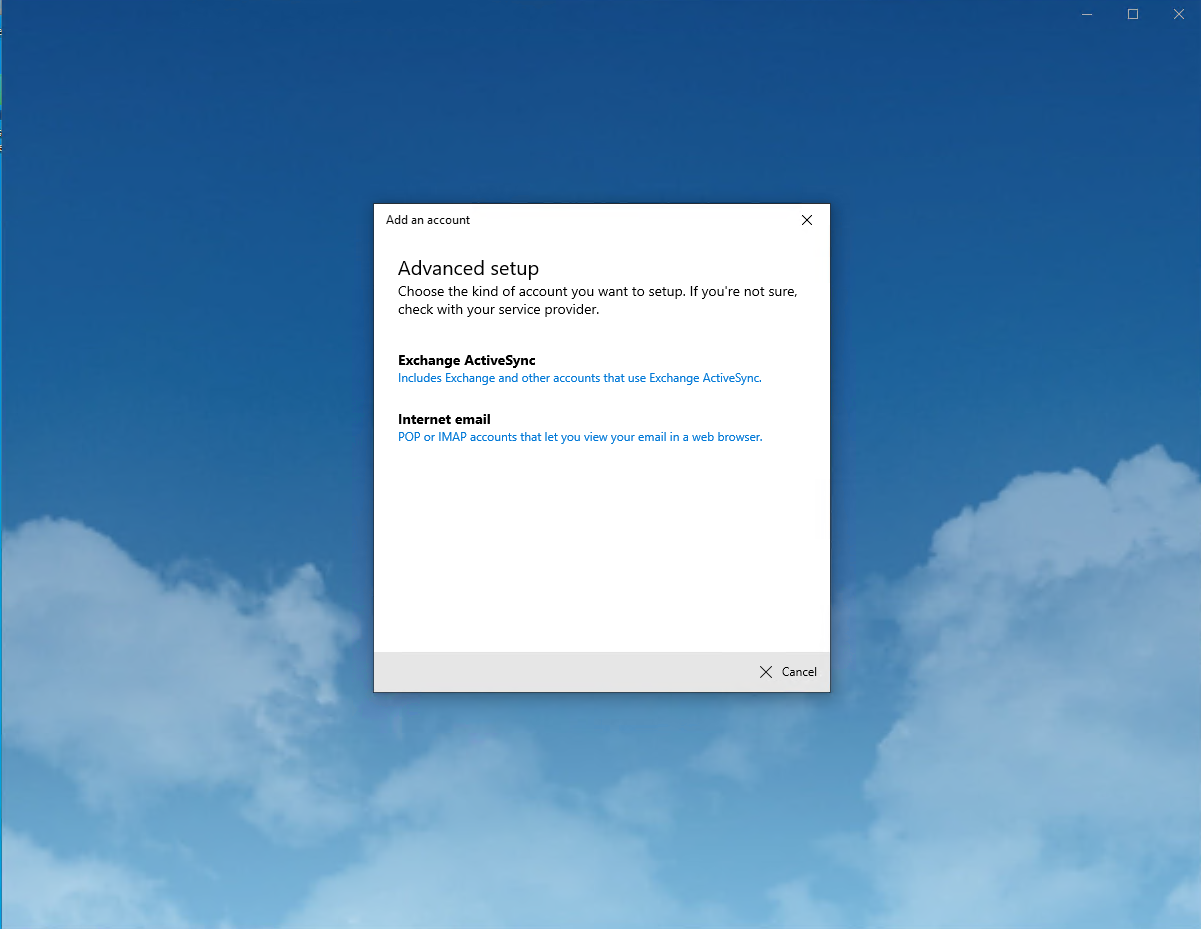

- Selecciona Advanced setup.

- Elige Internet email.

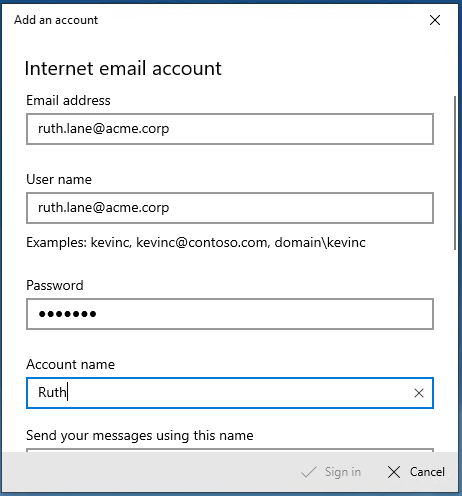

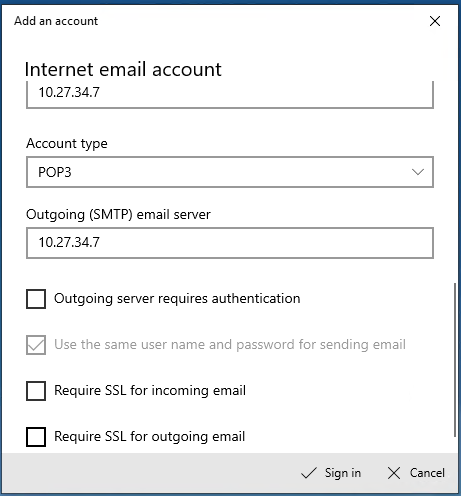

- Completa los detalles de la cuenta.

- Dirección de correo electrónico:

ruth.lane@acme.corp - Nombre de usuario:

ruth.lane@acme.corp - Contraseña:

Iamthe1 - Nombre de la cuenta:

Ruth

- Enviar mensajes usando este nombre:

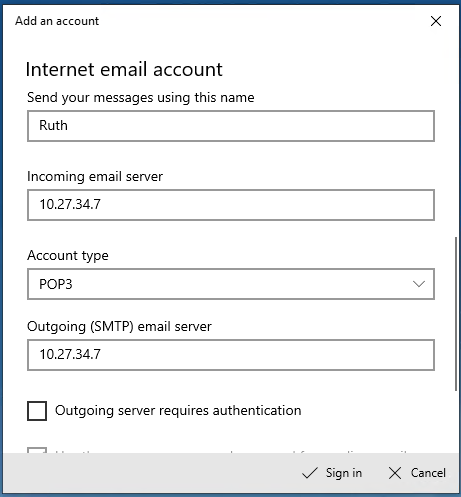

Ruth - Servidor de correo entrante:

10.27.34.7 - Tipo de cuenta:

POP3 - Servidor de correo saliente (SMTP):

10.27.34.7

- El servidor de salida requiere autenticación:

No - Requerir SSL para el correo entrante:

No -

Requerir SSL para el correo saliente:

No -

Haz clic en Sign in.

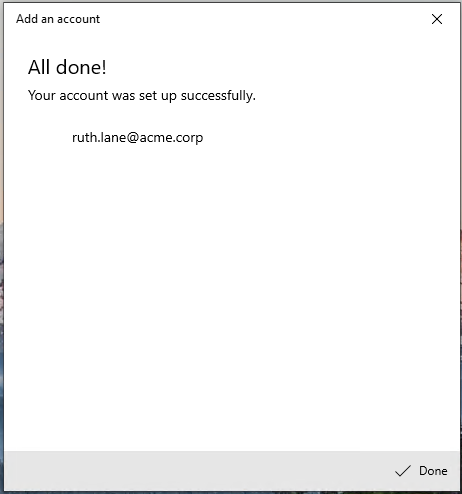

- ¡Todo listo!

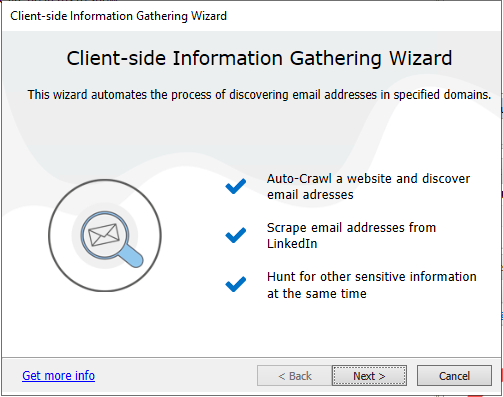

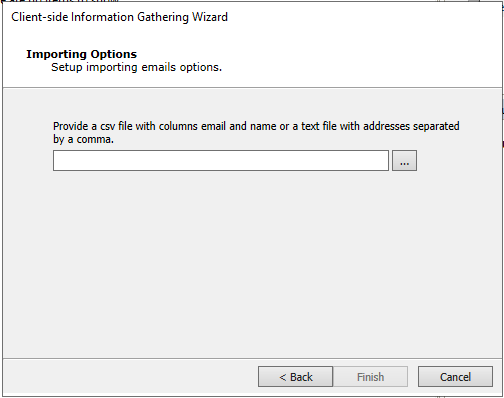

Client Side Information Gathering

- Desde el RPT Pane, selecciona y haz clic en Client Side Information Gathering RPT para importar los objetivos del ataque de phishing.

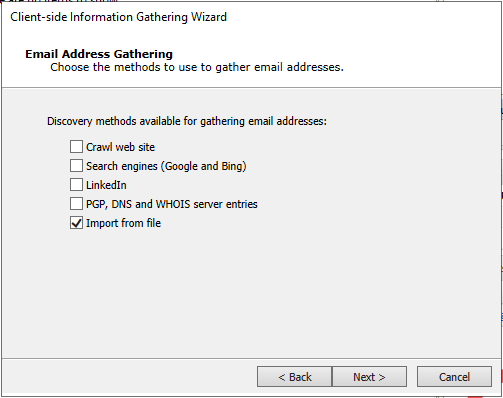

- Selecciona

Import from filey haz clic en Next.

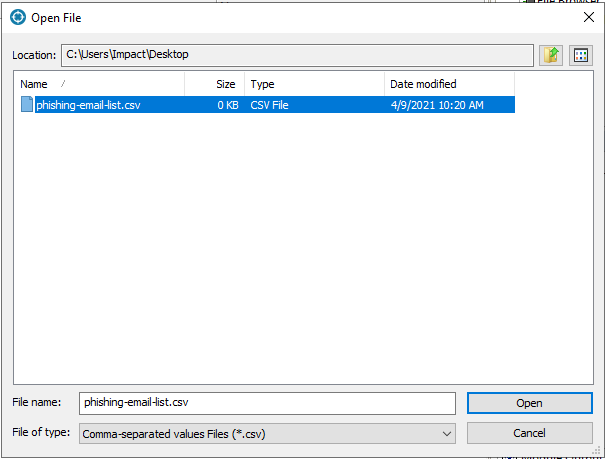

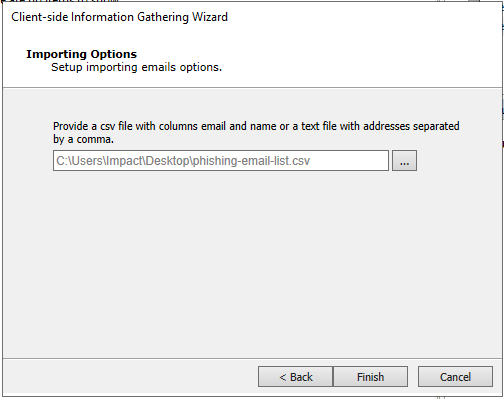

- Selecciona el archivo a importar:

C:\Users\Impact\Desktop\phishing-email-list.csvy haz clic en Finish.

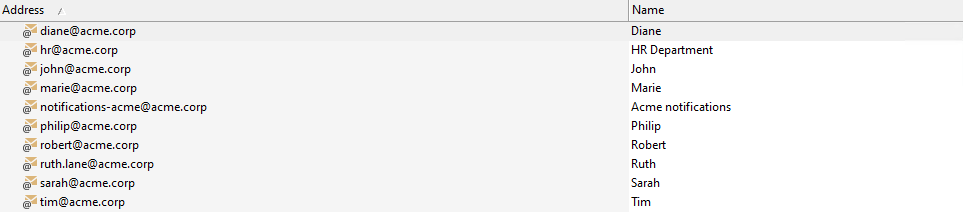

- Espera a que el Client Side RPT complete la recopilación de información.

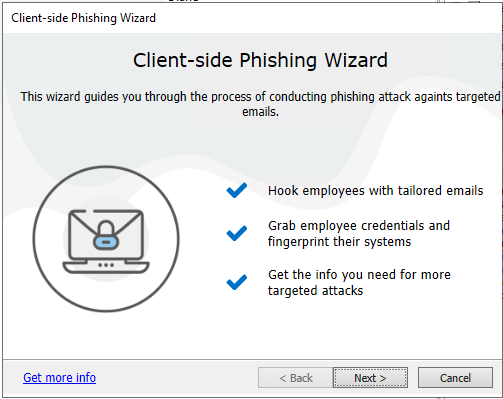

Client Side Attack Phishing Campaign Deployment

- Desde el RPT Pane, arrastra y suelta Phishing RPT en el correo electrónico

ruth.lane@acme.corp.

-

Haz clic en Next.

-

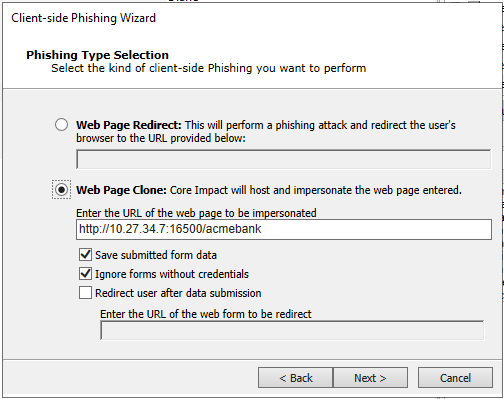

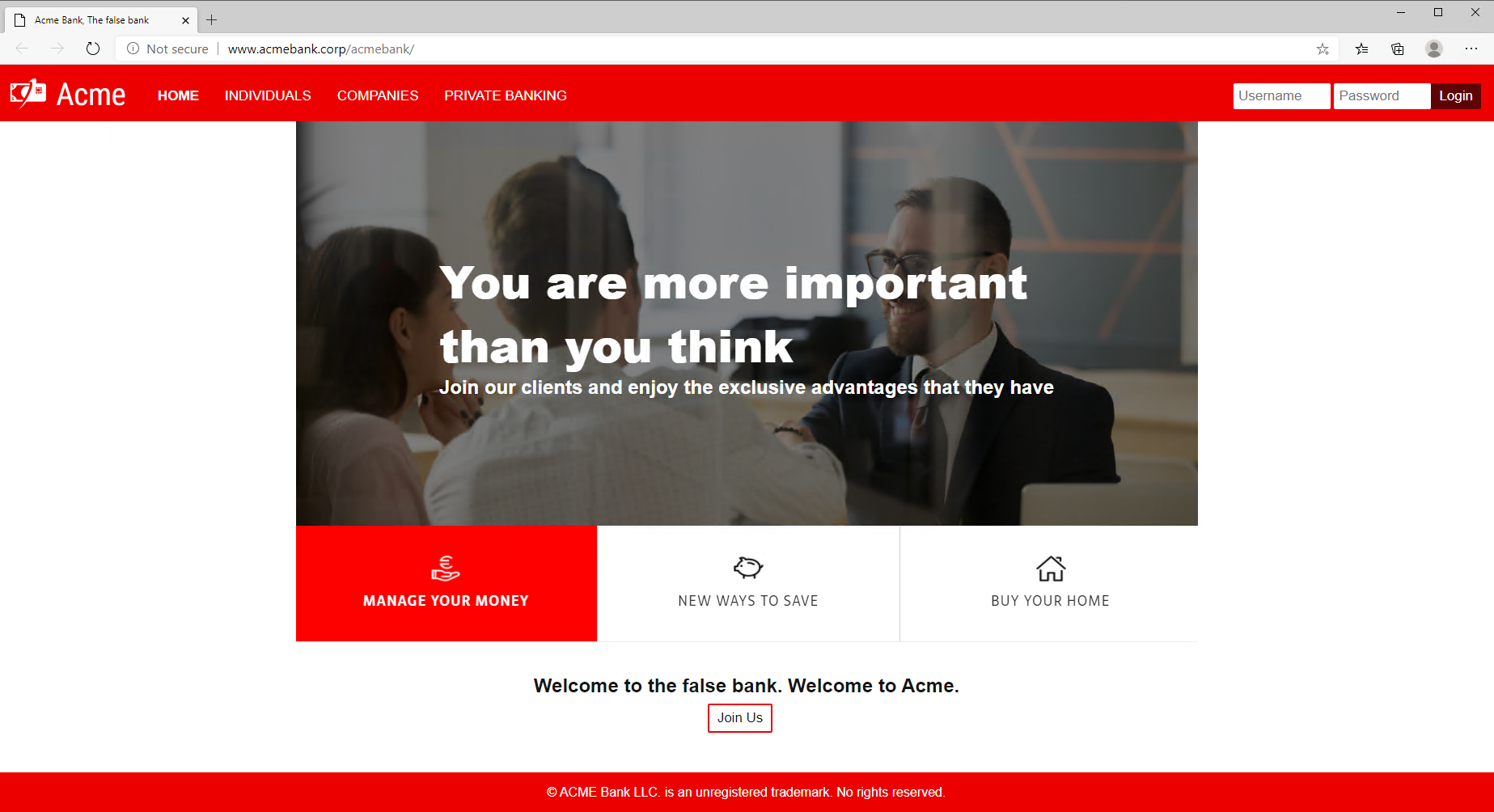

Selecciona la opción Web Page Clone e ingresa la url

http://10.27.34.7:16500/acmebank. Haz clic en Next.

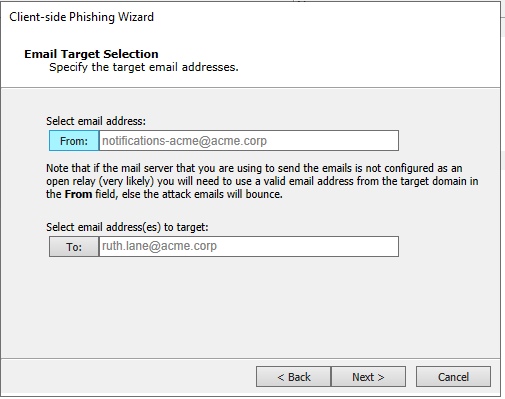

- Selecciona la dirección de correo electrónico de origen. En este caso se elegirá

notifications-acme@acme.corp. Haz clic en Next.

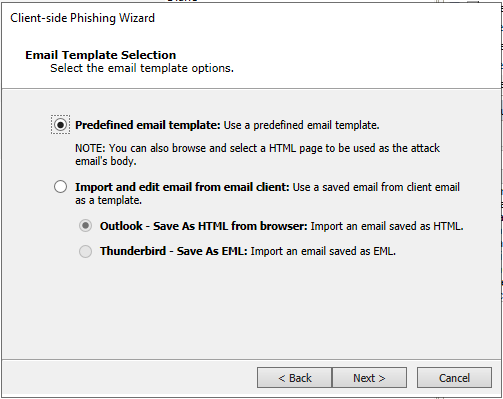

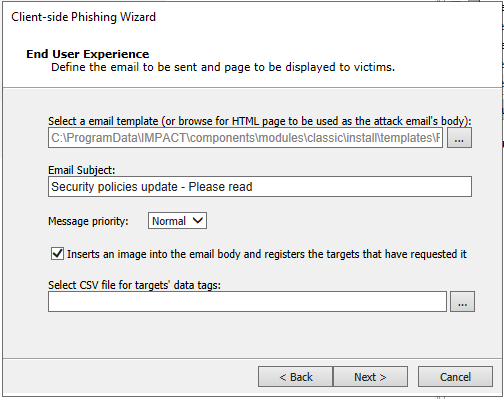

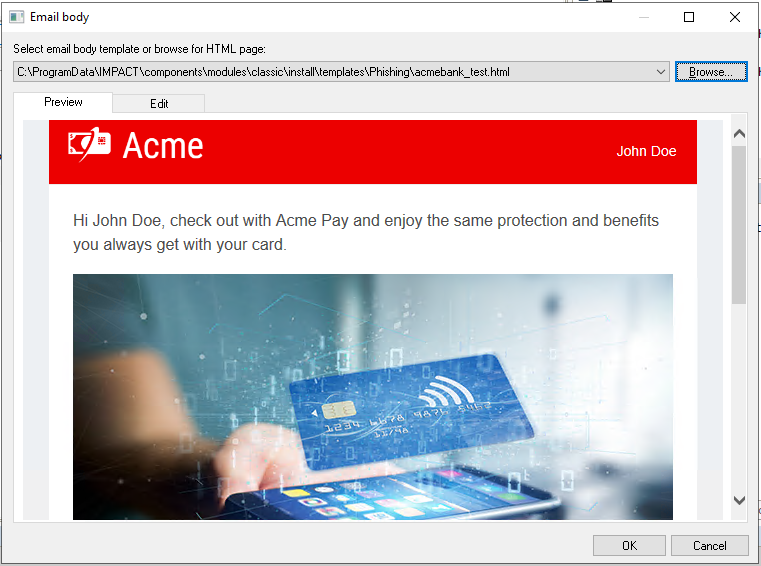

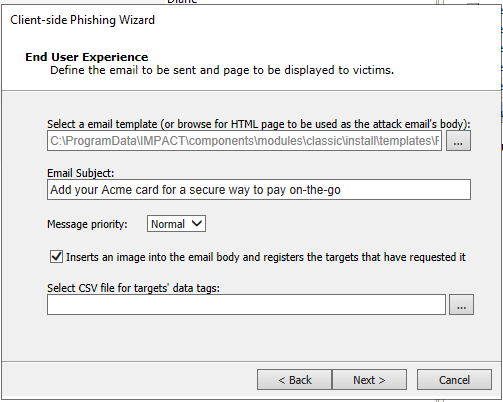

- Selecciona Predefined email template. Haz clic en Next.

- Navega y selecciona

acmebank_test.html. Haz clic en Next.

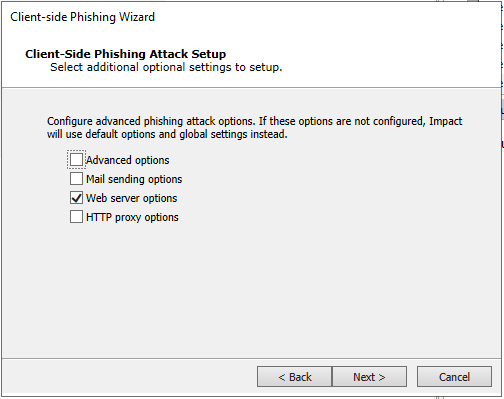

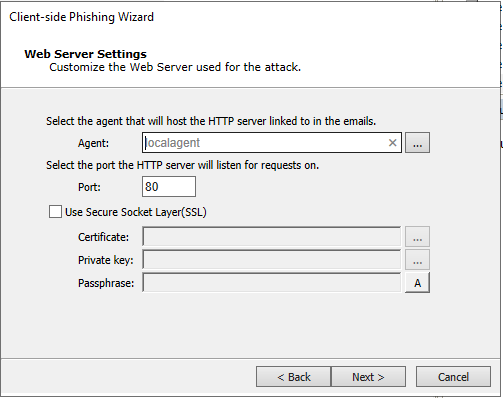

- Marca la opción Web Server Options para personalizar cómo se muestra el sitio web clonado al usuario objetivo. Haz clic en Next.

- Haz clic en Next.

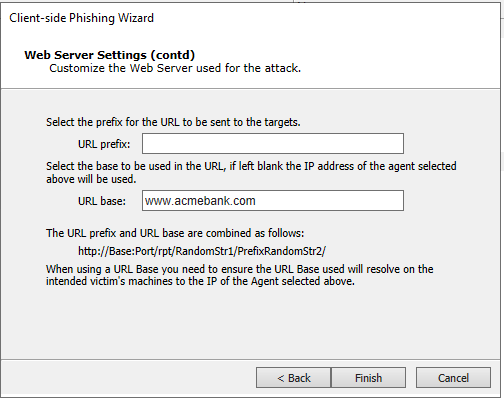

- Configura la URL base como

www.acmebank.com. Haz clic en Next.

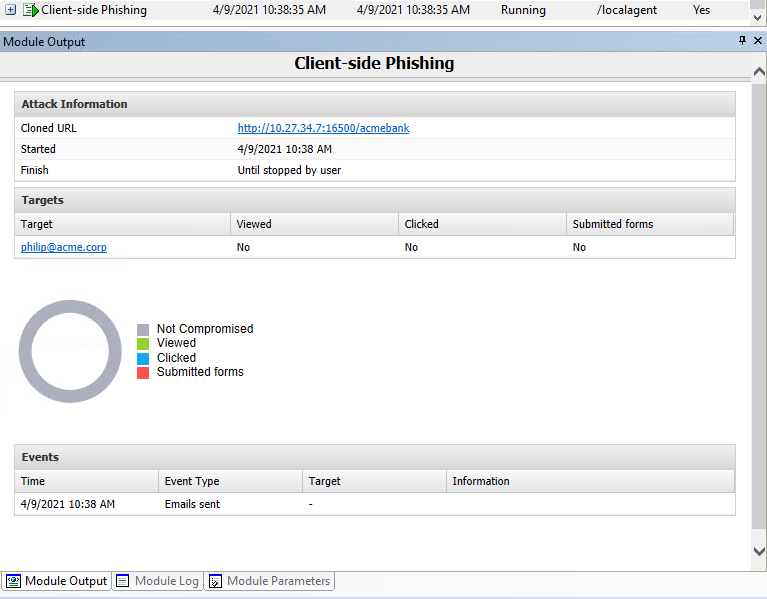

- Espera a que Client Side Phishing RPT se inicie.

Act as the Target User

Ahora tu rol debe cambiar y debes actuar como el usuario objetivo, en este caso Ruth.

-

Accede a la máquina de Ruth a través de Remote Desktop con las siguientes credenciales:

-

Hostname:

win10vpn.internal.cloudapp.net - Dirección IP:

10.27.34.80 -

Credenciales:

- Usuario:

ACME\ruth.lane - Contraseña:

Iamthe1

- Usuario:

-

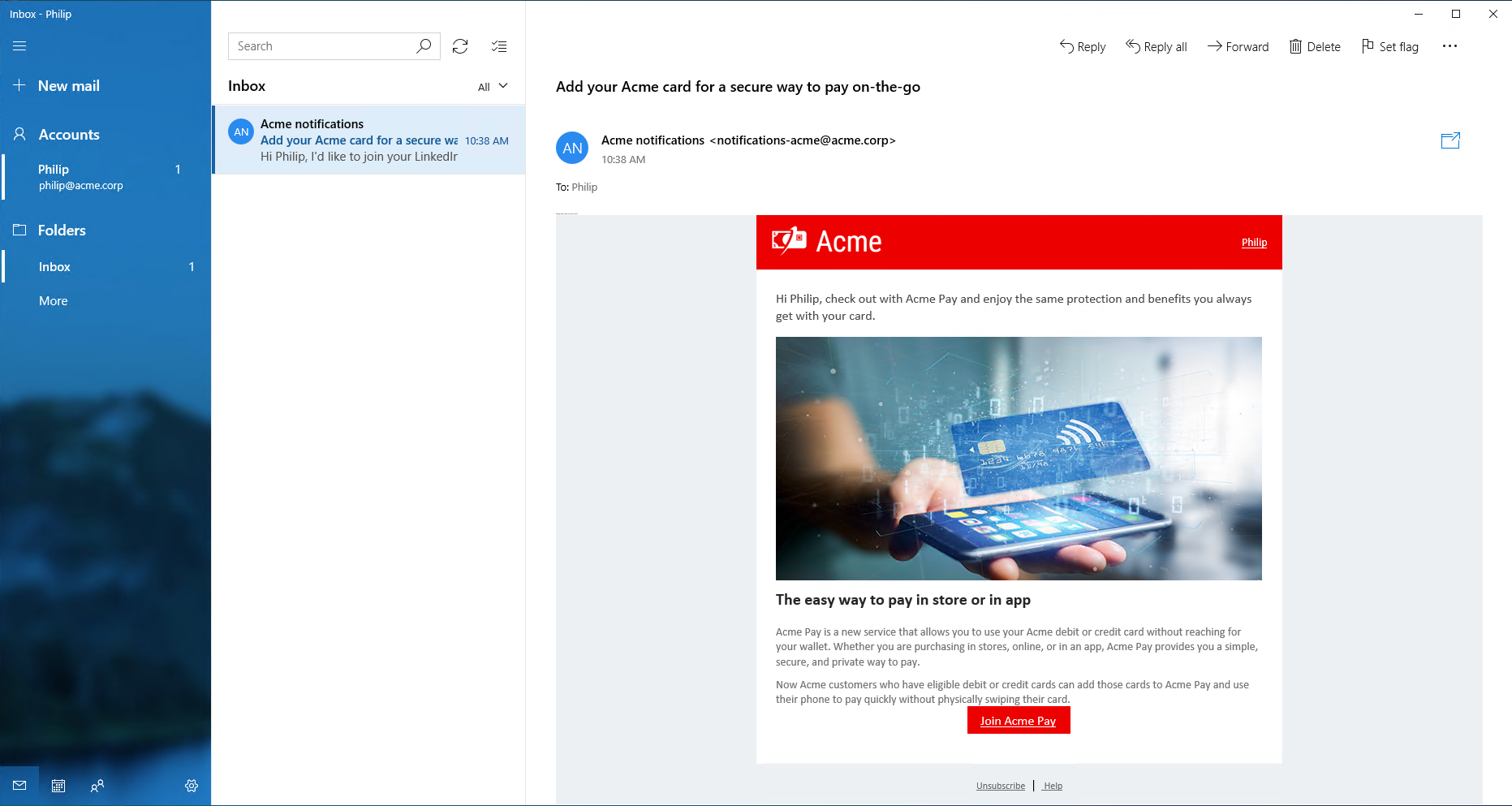

Abre el cliente de correo predeterminado de Windows 10 y actualiza los correos.

- Haz clic en el enlace Join Acme Pay. Se abrirá un navegador.

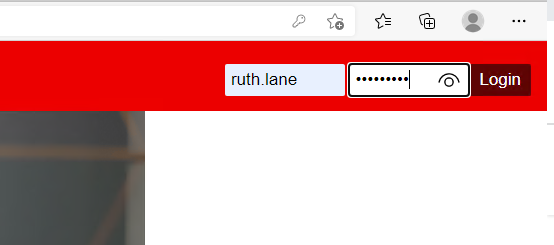

- Completa el formulario de inicio de sesión en la parte superior derecha con las credenciales de Ruth.

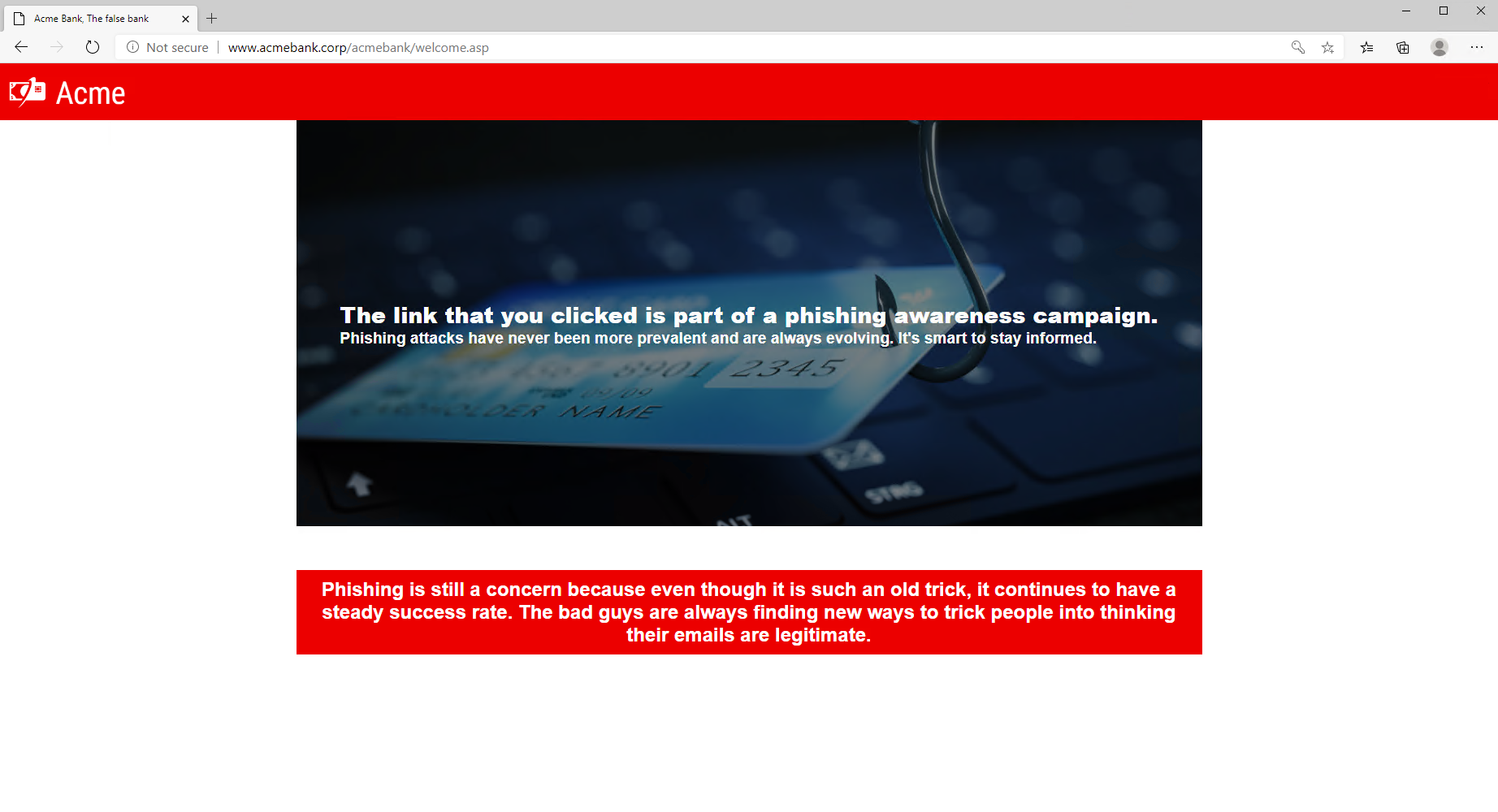

- Ruth recibirá un mensaje explicando los Phishing dangers (peligros del phishing).

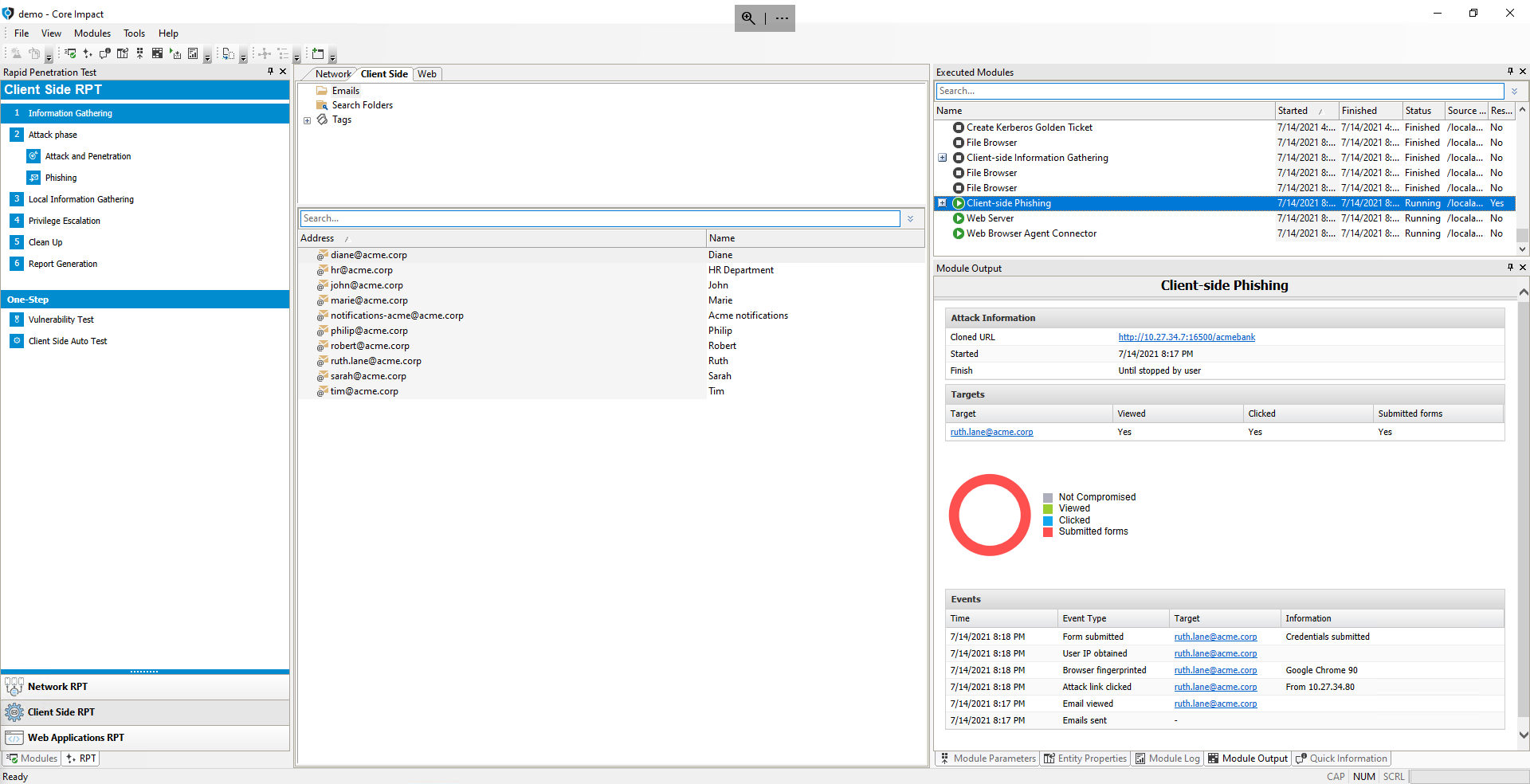

Back to Core Impact

Una

vez que el ataque haya tenido éxito y Ruth haya ingresado sus credenciales, toda la información estará disponible en la consola para continuar con los siguientes pasos del penetration testing:

- Hostname: 10.27.34.80

- Navegador: Google Chrome 84

- Credenciales. Un paso lógico siguiente sería intentar conectar a esa máquina mediante RDP usando las credenciales obtenidas:

- Usuario:

ACME\ruth.lane - Contraseña:

Iamthe1

- Usuario:

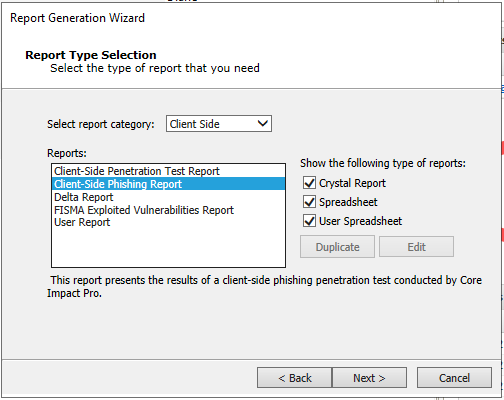

Generate Report of the Phishing Campaign

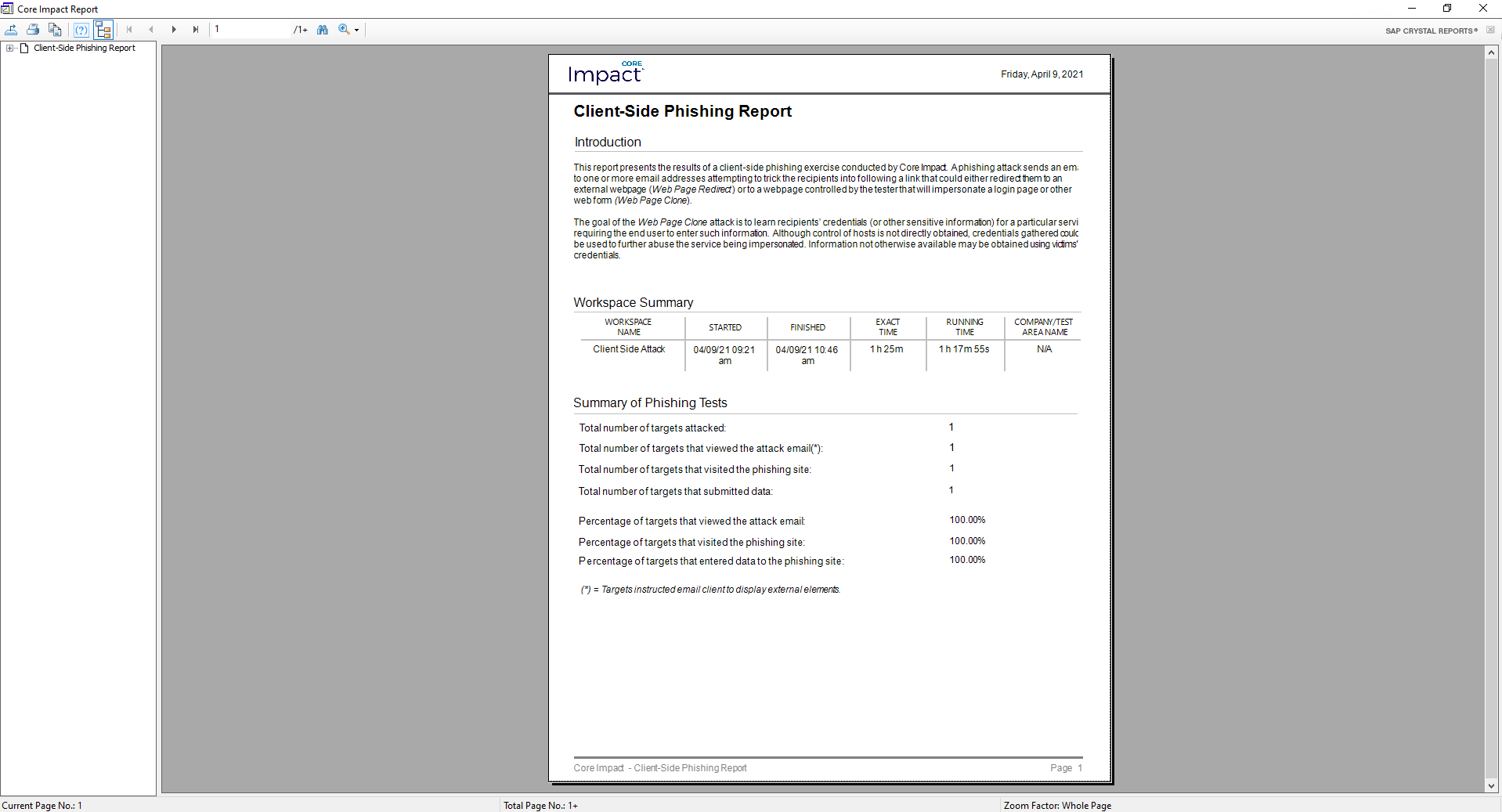

Finalmente, generaremos un Client-Side Phishing Report para mostrar los resultados de la campaña de phishing.

- Desde el RPT Pane, selecciona y haz clic en Client Side Report Generation RPT.

-

Haz clic en Next.

-

Selecciona Client-Side Phishing Report y haz clic en Next.

- Haz clic en Finish.

El módulo Client Side Report Generation generará el informe y lo abrirá usando el programa asociado.

Aunque no se muestra aquí, los informes basados en Excel en Core Impact permiten ser personalizados después de ser generados. Además, el usuario también puede personalizar un informe existente basado en Excel antes de que se complete con los resultados del workspace, para que estas personalizaciones se apliquen cada vez que se genere el informe duplicado. El usuario puede actualizar imágenes de marca, textos introductorios, mostrar/eliminar secciones, y personalizar tablas de resultados y gráficos.