1

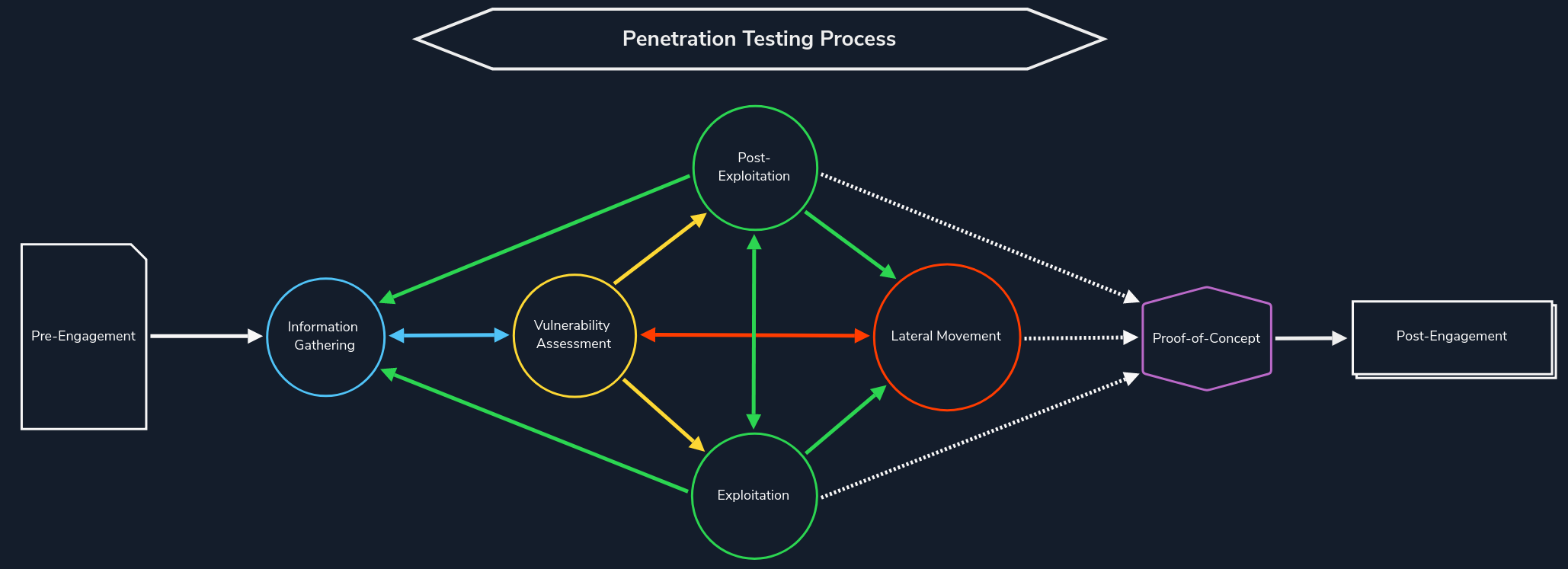

Web Reconnaissance es la base de una evaluación de seguridad exhaustiva. Este proceso implica recopilar sistemáticamente y meticulosamente información sobre un sitio web o aplicación web objetivo. Piénsalo como la fase preparatoria antes de adentrarse en análisis más profundos y posibles explotaciones. Forma una parte crítica de la fase de "Information Gathering" del proceso de Penetration Testing.

Los objetivos principales del web reconnaissance incluyen:

Identifying Assets: Descubrir todos los componentes accesibles públicamente del objetivo, como páginas web, subdominios, direcciones IP y tecnologías utilizadas. Este paso proporciona una visión general completa de la presencia en línea del objetivo.Discovering Hidden Information: Ubicar información sensible que podría estar expuesta inadvertidamente, incluyendo archivos de respaldo, archivos de configuración o documentación interna. Estos hallazgos pueden revelar valiosos conocimientos y posibles puntos de entrada para ataques.Analysing the Attack Surface: Examinar la superficie de ataque del objetivo para identificar posibles vulnerabilidades y debilidades. Esto implica evaluar las tecnologías utilizadas, configuraciones y posibles puntos de entrada para la explotación.Gathering Intelligence: Recopilar información que puede ser aprovechada para una explotación posterior o ataques de ingeniería social. Esto incluye identificar personal clave, direcciones de correo electrónico o patrones de comportamiento que podrían ser explotados.

Los atacantes aprovechan esta información para adaptar sus ataques, lo que les permite dirigirse a debilidades específicas y eludir las medidas de seguridad. Por otro lado, los defensores usan el reconocimiento para identificar y parchear proactivamente las vulnerabilidades antes de que los actores maliciosos puedan aprovecharlas.

Types of Reconnaissance

El web reconnaissance abarca dos metodologías fundamentales: active y passive reconnaissance. Cada enfoque ofrece ventajas y desafíos distintos, y comprender sus diferencias es crucial para una adecuada recopilación de información.

Active Reconnaissance

En el active reconnaissance, el atacante interactúa directamente con el sistema objetivo para recopilar información. Esta interacción puede tomar varias formas:

| Técnica | Descripción | Ejemplo | Herramientas | Riesgo de Detección |

|---|---|---|---|---|

Port Scanning |

Identificar puertos abiertos y servicios que se ejecutan en el objetivo. | Usar Nmap para escanear un servidor web en busca de puertos abiertos como 80 (HTTP) y 443 (HTTPS). | Nmap, Masscan, Unicornscan | Alto: La interacción directa con el objetivo puede activar sistemas de detección de intrusos (IDS) y firewalls. |

Vulnerability Scanning |

Sondear el objetivo en busca de vulnerabilidades conocidas, como software desactualizado o configuraciones incorrectas. | Ejecutar Nessus contra una aplicación web para verificar fallos de inyección SQL o vulnerabilidades de cross-site scripting (XSS). | Nessus, OpenVAS, Nikto | Alto: Los escáneres de vulnerabilidades envían paylodas de explotación que las soluciones de seguridad pueden detectar. |

Network Mapping |

Mapear la topología de red del objetivo, incluidos los dispositivos conectados y sus relaciones. | Usar traceroute para determinar el camino que toman los paquetes para llegar al servidor objetivo, revelando posibles saltos de red e infraestructura. | Traceroute, Nmap | Medio a Alto: El tráfico de red excesivo o inusual puede levantar sospechas. |

Banner Grabbing |

Recuperar información de los banners mostrados por servicios en ejecución en el objetivo. | Conectarse a un servidor web en el puerto 80 y examinar el banner HTTP para identificar el software y la versión del servidor web. | Netcat, curl | Bajo: El banner grabbing normalmente implica una interacción mínima pero aún puede ser registrado. |

OS Fingerprinting |

Identificar el sistema operativo en ejecución en el objetivo. | Usar las capacidades de detección de OS de Nmap (-O) para determinar si el objetivo está ejecutando Windows, Linux u otro OS. |

Nmap, Xprobe2 | Bajo: El OS fingerprinting suele ser pasivo, pero algunas técnicas avanzadas pueden ser detectadas. |

Service Enumeration |

Determinar las versiones específicas de los servicios que se ejecutan en puertos abiertos. | Usar la detección de versiones de servicios de Nmap (-sV) para determinar si un servidor web está ejecutando Apache 2.4.50 o Nginx 1.18.0. |

Nmap | Bajo: Similar al banner grabbing, la enumeración de servicios puede ser registrada pero es menos probable que active alertas. |

Web Spidering |

Rastrear el sitio web objetivo para identificar páginas web, directorios y archivos. | Ejecutar un rastreador web como Burp Suite Spider u OWASP ZAP Spider para mapear la estructura de un sitio web y descubrir recursos ocultos. | Burp Suite Spider, OWASP ZAP Spider, Scrapy (personalizable) | Bajo a Medio: Puede ser detectado si el comportamiento del rastreador no se configura cuidadosamente para imitar el tráfico legítimo. |

El active reconnaissance proporciona una visión directa y a menudo más completa de la infraestructura y la postura de seguridad del objetivo. Sin embargo, también conlleva un mayor riesgo de detección, ya que las interacciones con el objetivo pueden activar alertas o levantar sospechas.

Passive Reconnaissance

En contraste, el passive reconnaissance implica recopilar información sobre el objetivo sin interactuar directamente con él. Esto se basa en analizar información y recursos disponibles públicamente, como:

| Técnica | Descripción | Ejemplo | Herramientas | Riesgo de Detección |

|---|---|---|---|---|

Search Engine Queries |

Utilizar motores de búsqueda para descubrir información sobre el objetivo, incluidos sitios web, perfiles en redes sociales y artículos de noticias. | Buscar en Google "[Nombre del Objetivo] empleados" para encontrar información de empleados o perfiles en redes sociales. |

Google, DuckDuckGo, Bing, y motores de búsqueda especializados (p. ej., Shodan) | Muy Bajo: Las consultas en motores de búsqueda son actividad normal en Internet y es poco probable que activen alertas. |

WHOIS Lookups |

Consultar bases de datos WHOIS para recuperar detalles de registro de dominio. | Realizar una consulta WHOIS en un dominio objetivo para encontrar el nombre del registrante, información de contacto y servidores de nombres. | whois command-line tool, servicios en línea de consulta WHOIS | Muy Bajo: Las consultas WHOIS son legítimas y no levantan sospechas. |

DNS |

Analizar registros DNS para identificar subdominios, servidores de correo y otra infraestructura. | Usar dig para enumerar subdominios de un dominio objetivo. |

dig, nslookup, host, dnsenum, fierce, dnsrecon | Muy Bajo: Las consultas DNS son esenciales para la navegación por Internet y normalmente no se consideran sospechosas. |

Web Archive Analysis |

Examinar capturas históricas del sitio web objetivo para identificar cambios, vulnerabilidades o información oculta. | Usar la Wayback Machine para ver versiones anteriores de un sitio web objetivo y ver cómo ha cambiado con el tiempo. | Wayback Machine | Muy Bajo: Acceder a versiones archivadas de sitios web es una actividad normal. |

Social Media Analysis |

Recopilar información de plataformas de redes sociales como LinkedIn, Twitter o Facebook. | Buscar en LinkedIn empleados de una organización objetivo para aprender sobre sus roles, responsabilidades y posibles objetivos de ingeniería social. | LinkedIn, Twitter, Facebook, herramientas especializadas de OSINT | Muy Bajo: Acceder a perfiles públicos en redes sociales no se considera intrusivo. |

Code Repositories |

Analizar repositorios de código accesibles públicamente como GitHub en busca de credenciales expuestas o vulnerabilidades. | Buscar en GitHub fragmentos de código o repositorios relacionados con el objetivo que puedan contener información sensible o vulnerabilidades de código. | GitHub, GitLab | Muy Bajo: Los repositorios de código están destinados al acceso público, y buscarlos no es sospechoso. |

El passive reconnaissance generalmente se considera más sigiloso y menos probable de activar alarmas que el active reconnaissance. Sin embargo, puede proporcionar información menos completa, ya que se basa en lo que ya está accesible públicamente.

En este módulo, profundizaremos en las herramientas y técnicas esenciales utilizadas en el web reconnaissance, comenzando con WHOIS. Comprender el protocolo WHOIS proporciona una puerta de acceso a información vital sobre registros de dominio, detalles de propiedad e infraestructura digital de los objetivos. Este conocimiento fundamental establece la base para métodos de reconocimiento más avanzados que exploraremos más adelante.