Introduction

Las claves y contraseñas, el equivalente moderno de las cerraduras y combinaciones, aseguran el mundo digital. Pero, ¿qué pasa si alguien prueba todas las combinaciones posibles hasta encontrar la que abre la puerta? Eso, en esencia, es el brute forcing.

What is Brute Forcing?

En ciberseguridad, el brute forcing es un método de prueba y error utilizado para descifrar contraseñas, credenciales de inicio de sesión o claves de cifrado. Implica probar sistemáticamente todas las combinaciones posibles de caracteres hasta encontrar la correcta. El proceso puede compararse con un ladrón que prueba cada llave en un enorme llavero hasta encontrar la que abre el cofre del tesoro.

El éxito de un ataque de fuerza bruta depende de varios factores, incluyendo:

- La

complexityde la contraseña o clave. Las contraseñas más largas con una mezcla de letras mayúsculas y minúsculas, números y símbolos son exponencialmente más complejas de descifrar. - El

computational powerdisponible para el atacante. Las computadoras modernas y el hardware especializado pueden probar miles de millones de combinaciones por segundo, reduciendo significativamente el tiempo necesario para un ataque exitoso. - Las

security measuresimplementadas. Bloqueos de cuentas, CAPTCHAs y otras defensas pueden ralentizar o incluso frustrar los intentos de fuerza bruta.

How Brute Forcing Works

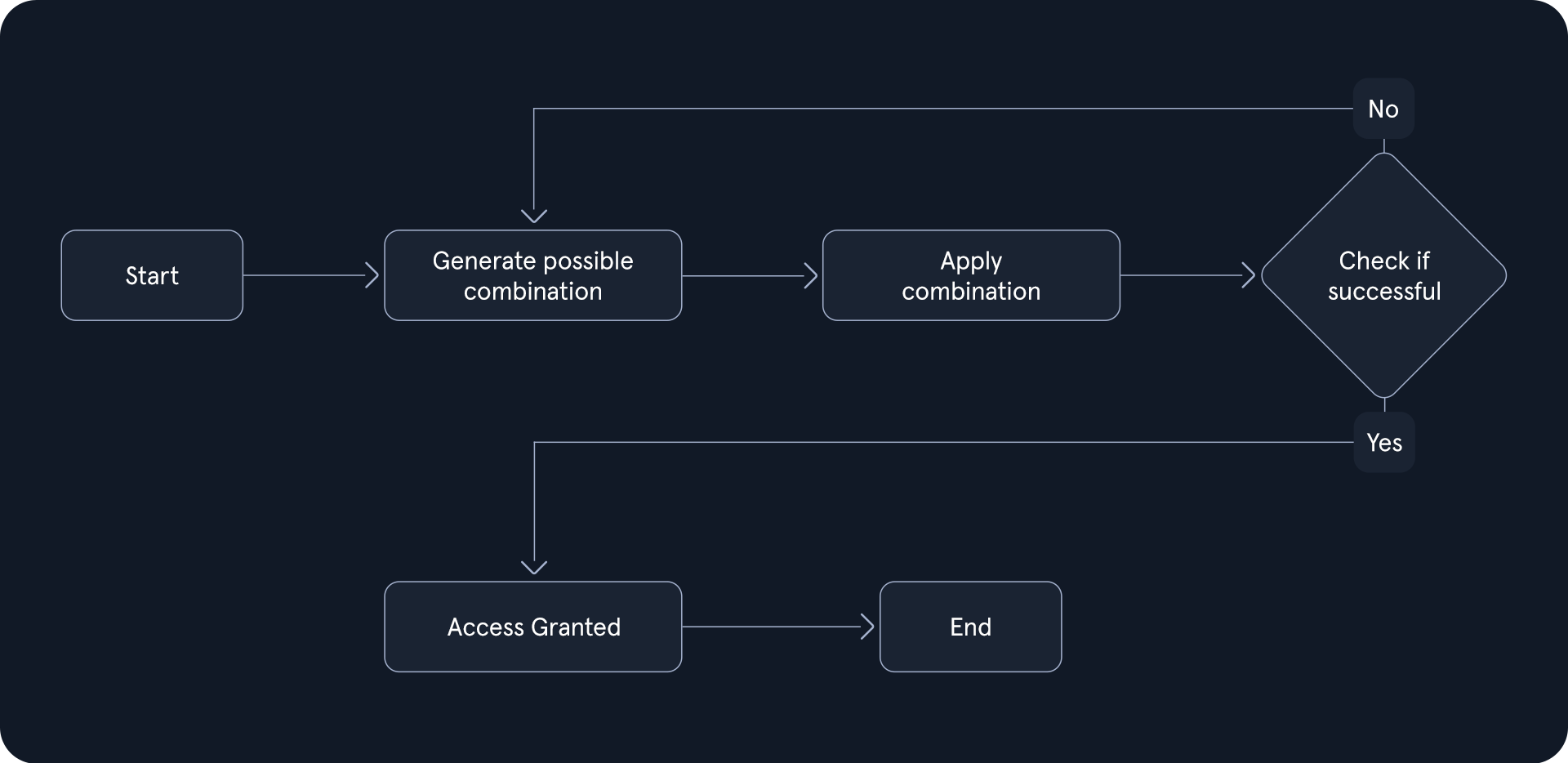

El proceso de fuerza bruta se puede visualizar de la siguiente manera:

Start: El atacante inicia el proceso de fuerza bruta, a menudo con la ayuda de software especializado.Generate Possible Combination: El software genera una posible combinación de contraseña o clave basada en parámetros predefinidos, como conjuntos de caracteres y longitud.Apply Combination: La combinación generada se prueba contra el sistema objetivo, como un formulario de inicio de sesión o un archivo cifrado.Check if Successful: El sistema evalúa la combinación probada. Si coincide con la contraseña o clave almacenada, se otorga acceso. De lo contrario, el proceso continúa.Access Granted: El atacante obtiene acceso no autorizado al sistema o datos.End: El proceso se repite, generando y probando nuevas combinaciones hasta que se encuentra la correcta o el atacante se rinde.

Types of Brute Forcing

El brute forcing no es una entidad monolítica, sino una colección de técnicas diversas, cada una con sus fortalezas, debilidades y casos de uso ideales. Comprender estas variaciones es crucial tanto para atacantes como para defensores, ya que permite a los primeros elegir el enfoque más efectivo y a los segundos implementar contramedidas específicas. La siguiente tabla proporciona una visión comparativa de varios métodos de fuerza bruta:

| Método | Descripción | Ejemplo | Mejor usado cuando... |

|---|---|---|---|

Simple Brute Force |

Prueba sistemáticamente todas las combinaciones posibles de caracteres dentro de un rango definido de conjunto de caracteres y longitud. | Probar todas las combinaciones de letras minúsculas de 'a' a 'z' para contraseñas de longitud 4 a 6. | No hay información previa sobre la contraseña y los recursos computacionales son abundantes. |

Dictionary Attack |

Utiliza una lista precompilada de palabras comunes, frases y contraseñas. | Probar contraseñas de una lista como 'rockyou.txt' contra un formulario de inicio de sesión. | Es probable que el objetivo use una contraseña débil o fácilmente adivinable basada en patrones comunes. |

Hybrid Attack |

Combina elementos de fuerza bruta simple y ataques de diccionario, a menudo agregando o anteponiendo caracteres a palabras del diccionario. | Agregar números o caracteres especiales al final de las palabras de una lista de diccionario. | El objetivo podría usar una versión ligeramente modificada de una contraseña común. |

Credential Stuffing |

Utiliza credenciales filtradas de un servicio para intentar acceder a otros servicios, asumiendo que los usuarios reutilizan contraseñas. | Usar una lista de nombres de usuario y contraseñas filtradas de una brecha de datos para intentar iniciar sesión en varias cuentas en línea. | Existe un gran conjunto de credenciales filtradas y se sospecha que el objetivo reutiliza contraseñas en múltiples servicios. |

Password Spraying |

Intenta un pequeño conjunto de contraseñas comúnmente utilizadas contra un gran número de nombres de usuario. | Probar contraseñas como 'password123' o 'qwerty' contra todos los nombres de usuario en una organización. | Existen políticas de bloqueo de cuentas, y el atacante busca evitar la detección distribuyendo los intentos entre varias cuentas. |

Rainbow Table Attack |

Utiliza tablas precomputadas de hashes de contraseñas para invertir hashes y recuperar contraseñas en texto plano rápidamente. | Precomputar hashes para todas las posibles contraseñas de cierta longitud y conjunto de caracteres, luego comparar los hashes capturados con la tabla para encontrar coincidencias. | Es necesario descifrar una gran cantidad de hashes de contraseñas y hay espacio de almacenamiento disponible para las tablas rainbow. |

Reverse Brute Force |

Apunta a una sola contraseña contra múltiples nombres de usuario, a menudo utilizado junto con ataques de credential stuffing. | Usar una contraseña filtrada de un servicio para intentar iniciar sesión en múltiples cuentas con diferentes nombres de usuario. | Existe una fuerte sospecha de que una contraseña en particular se reutiliza en varias cuentas. |

Distributed Brute Force |

Distribuye la carga de trabajo de fuerza bruta entre múltiples computadoras o dispositivos para acelerar el proceso. | Usar un clúster de computadoras para realizar un ataque de fuerza bruta aumenta significativamente la cantidad de combinaciones que se pueden probar por segundo. | La contraseña o clave objetivo es muy compleja, y una sola máquina carece de potencia computacional suficiente para descifrarla en un tiempo razonable. |

The Role of Brute Forcing in Penetration Testing

El penetration testing, o hacking ético, es una medida proactiva de ciberseguridad que simula ataques reales para identificar y abordar vulnerabilidades antes de que los actores maliciosos puedan explotarlas. El brute forcing es una herramienta crucial en este proceso, especialmente al evaluar la resiliencia de los mecanismos de autenticación basados en contraseñas.

Aunque las pruebas de penetración abarcan una variedad de técnicas, el brute forcing se emplea estratégicamente cuando:

Other avenues are exhausted: Los intentos iniciales de obtener acceso, como explotar vulnerabilidades conocidas o utilizar tácticas de ingeniería social, pueden no tener éxito. En tales escenarios, la fuerza bruta es una alternativa viable para superar las barreras de contraseñas.Password policies are weak: Si el sistema objetivo emplea políticas de contraseñas laxas, aumenta la probabilidad de que los usuarios tengan contraseñas débiles o fácilmente adivinables. El brute forcing puede exponer eficazmente estas vulnerabilidades.Specific accounts are targeted: En algunos casos, los penetration testers pueden centrarse en comprometer cuentas de usuarios específicos, como aquellas con privilegios elevados. La fuerza bruta se puede adaptar para atacar directamente estas cuentas.