Active Directory Functionality

Como se mencionó anteriormente, existen cinco roles de Flexible Single Master Operation (FSMO). Estos roles se pueden definir de la siguiente manera:

| Roles | Descripción |

|---|---|

Schema Master |

Este rol gestiona la copia de lectura/escritura del AD schema, que define todos los atributos que pueden aplicarse a un objeto en AD. |

Domain Naming Master |

Gestiona los nombres de dominio y asegura que no se creen dos dominios con el mismo nombre en el mismo bosque (forest). |

Relative ID (RID) Master |

El RID Master asigna bloques de RIDs a otros DCs dentro del dominio que pueden usarse para nuevos objetos. El RID Master ayuda a asegurar que no se asignen múltiples objetos con el mismo SID. Los SIDs de objetos de dominio son el SID del dominio combinado con el número RID asignado al objeto para crear el SID único. |

PDC Emulator |

El host con este rol sería el DC autorizado en el dominio y respondería a solicitudes de autenticación, cambios de contraseña, y gestión de Group Policy Objects (GPOs). El PDC Emulator también mantiene la hora dentro del dominio. |

Infrastructure Master |

Este rol traduce GUIDs, SIDs y DNs entre dominios. Este rol se utiliza en organizaciones con múltiples dominios en un solo bosque (forest). El Infrastructure Master les ayuda a comunicarse. Si este rol no funciona correctamente, las Access Control Lists (ACLs) mostrarán SIDs en lugar de nombres totalmente resueltos. |

Dependiendo de la organización, estos roles pueden ser asignados a DCs específicos o como predeterminados cada vez que se agrega un nuevo DC. Los problemas con los roles FSMO conducirán a dificultades de autenticación y autorización dentro de un dominio.

Domain and Forest Functional Levels

Microsoft introdujo los niveles funcionales para determinar las diversas características y capacidades disponibles en Active Directory Domain Services (AD DS) a nivel de dominio y bosque (forest). También se utilizan para especificar qué sistemas operativos de Windows Server pueden ejecutar un Domain Controller en un dominio o bosque. Este y este artículo describen tanto los niveles funcionales de dominio como de bosque desde Windows 2000 native hasta Windows Server 2012 R2. A continuación se muestra un resumen rápido de las diferencias en los domain functional levels desde Windows 2000 native hasta Windows Server 2016, además de todas las características predeterminadas de Active Directory Directory Services desde el nivel inmediatamente inferior (o solo las características predeterminadas de AD DS en el caso de Windows 2000 native).

| Domain Functional Level | Características Disponibles | Sistemas Operativos Soportados para Domain Controllers |

|---|---|---|

| Windows 2000 native | Grupos universales para distribución y grupos de seguridad, anidamiento de grupos, conversión de grupos (entre grupos de seguridad y distribución), historial de SID. | Windows Server 2008 R2, Windows Server 2008, Windows Server 2003, Windows 2000 |

| Windows Server 2003 | Herramienta de gestión de dominio Netdom.exe, atributo lastLogonTimestamp introducido, contenedores de usuarios y computadoras conocidos, delegación restringida, autenticación selectiva. | Windows Server 2012 R2, Windows Server 2012, Windows Server 2008 R2, Windows Server 2008, Windows Server 2003 |

| Windows Server 2008 | Soporte de replicación de Distributed File System (DFS), soporte de Advanced Encryption Standard (AES 128 y AES 256) para el protocolo Kerberos, políticas de contraseñas granulares. | Windows Server 2012 R2, Windows Server 2012, Windows Server 2008 R2, Windows Server 2008 |

| Windows Server 2008 R2 | Aseguramiento del mecanismo de autenticación, Managed Service Accounts. | Windows Server 2012 R2, Windows Server 2012, Windows Server 2008 R2 |

| Windows Server 2012 | Soporte de KDC para reclamaciones, autenticación compuesta y refuerzo de Kerberos. | Windows Server 2012 R2, Windows Server 2012 |

| Windows Server 2012 R2 | Protecciones adicionales para miembros del grupo Protected Users, Políticas de Autenticación, Authentication Policy Silos. | Windows Server 2012 R2 |

| Windows Server 2016 | Smart card required for interactive logon nuevas características de Kerberos y nuevas características de protección de credenciales (credential protection) | Windows Server 2019 y Windows Server 2016 |

No se agregó un nuevo nivel funcional con el lanzamiento de Windows Server 2019. Sin embargo, el nivel funcional mínimo requerido para agregar Server 2019 Domain Controllers a un entorno es Windows Server 2008. Además, el dominio de destino debe usar DFS-R para la replicación de SYSVOL.

Los niveles funcionales del bosque (forest functional levels) han introducido algunas capacidades clave a lo largo de los años:

| Versión | Capacidades |

|---|---|

Windows Server 2003 |

Vio la introducción de la confianza de bosque (forest trust), renombrar dominios, controladores de dominio de solo lectura (RODC), y más. |

Windows Server 2008 |

Todos los nuevos dominios agregados al bosque por defecto se configuran al nivel funcional de dominio de Server 2008. No hay nuevas características adicionales. |

Windows Server 2008 R2 |

La Active Directory Recycle Bin proporciona la capacidad de restaurar objetos eliminados cuando AD DS está en funcionamiento. |

Windows Server 2012 |

Todos los nuevos dominios agregados al bosque por defecto se configuran al nivel funcional de dominio de Server 2012. No hay nuevas características adicionales. |

Windows Server 2012 R2 |

Todos los nuevos dominios agregados al bosque por defecto se configuran al nivel funcional de dominio de Server 2012 R2. No hay nuevas características adicionales. |

Windows Server 2016 |

Privileged access management (PAM) utilizando Microsoft Identity Manager (MIM). |

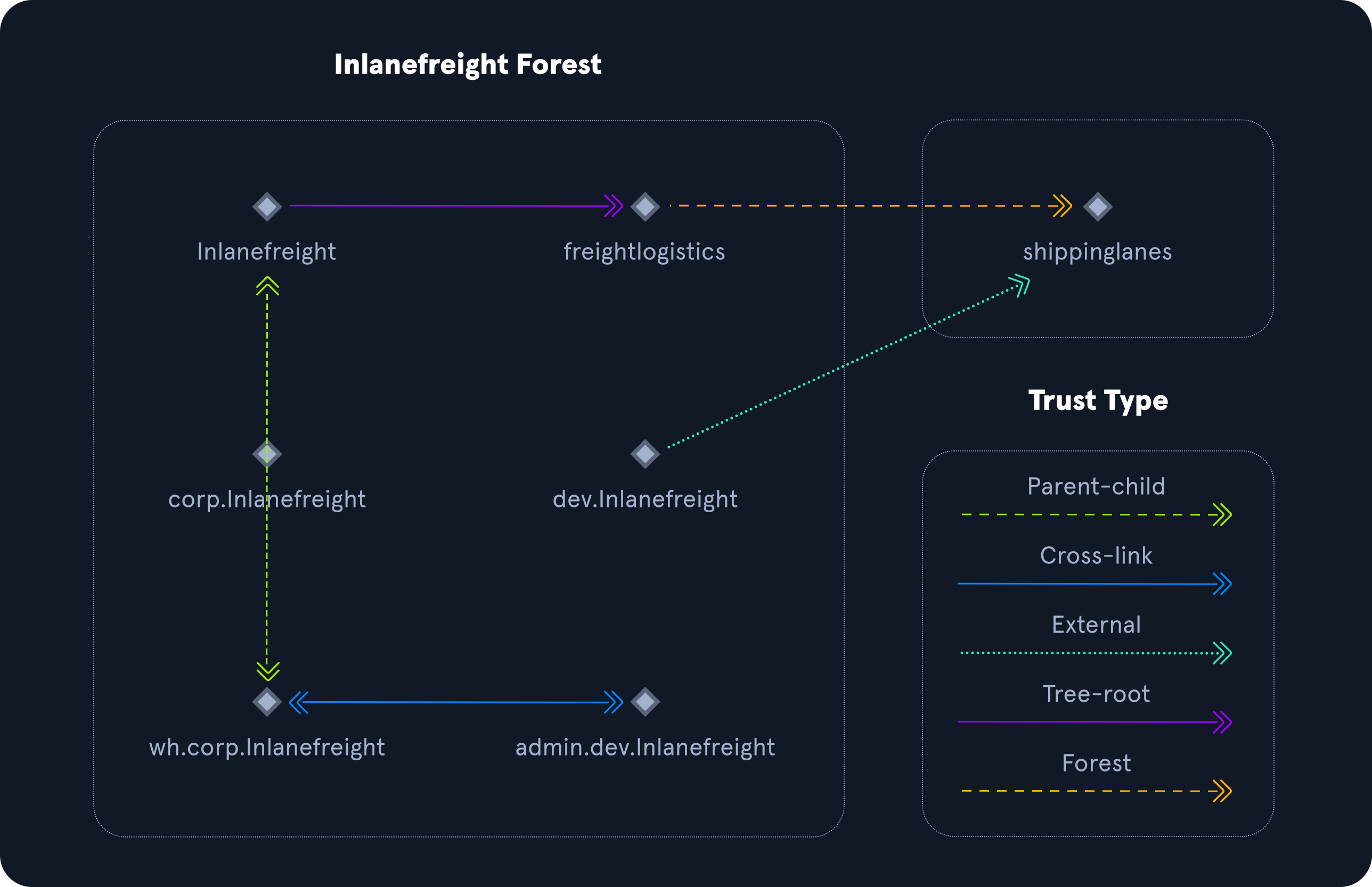

Trusts

Una trust se utiliza para establecer autenticación entre forest-forest o domain-domain, permitiendo que los usuarios accedan a recursos en (o administren) otro dominio fuera del dominio en el que reside su cuenta. Una trust crea un enlace entre los sistemas de autenticación de dos dominios.

Existen varios tipos de trusts.

| Tipo de Trust | Descripción |

|---|---|

Parent-child |

Dominios dentro del mismo bosque (forest). El dominio hijo tiene una trust transitiva bidireccional con el dominio padre. |

Cross-link |

Una trust entre dominios hijo para acelerar la autenticación. |

External |

Una trust no transitiva entre dos dominios separados en bosques separados que no están ya unidos por una trust de bosque. Este tipo de trust utiliza filtrado de SIDs. |

Tree-root |

Una trust bidireccional transitiva entre un dominio raíz de bosque y un nuevo dominio raíz de árbol. Se crean por diseño cuando se configura un nuevo dominio raíz de árbol dentro de un bosque (forest). |

Forest |

Una trust transitiva entre dos dominios raíz de bosque. |

Ejemplo de Trust

Las trusts pueden ser transitivas o no transitivas.

-

Una trust transitiva significa que la confianza se extiende a objetos que el dominio hijo confía.

-

En una trust no transitiva, solo se confía en el propio dominio hijo.

Las trusts pueden configurarse para ser unidireccionales o bidireccionales.

-

En las trusts bidireccionales, los usuarios de ambos dominios confiables pueden acceder a los recursos.

-

En una trust unidireccional, solo los usuarios en un dominio confiado pueden acceder a los recursos en un dominio confiado, no viceversa. La dirección de la confianza es opuesta a la dirección de acceso.

A menudo, las trusts de dominio se configuran incorrectamente y proporcionan rutas de ataque no deseadas. Además, las trusts configuradas para facilitar el uso pueden no ser revisadas más tarde por posibles implicaciones de seguridad. Las fusiones y adquisiciones pueden resultar en trusts bidireccionales con compañías adquiridas, introduciendo sin saberlo riesgos en el entorno de la compañía adquirente. No es raro poder realizar un ataque como Kerberoasting contra un dominio fuera del dominio principal y obtener un usuario que tenga acceso administrativo dentro del dominio principal.