AD Administration: Guided Lab Part I

En esta sección, actuaremos como administradores de dominio para Inlanefreight durante un día. Se nos ha encomendado ayudar al departamento de IT a cerrar algunas órdenes de trabajo, por lo que realizaremos acciones como agregar y eliminar usuarios y grupos, gestionar la política de grupo, y más. La finalización exitosa de las tareas podría llevarnos a obtener una promoción al equipo de IT Tier II desde el helpdesk.

Connection Instructions

Para este laboratorio, tendrás acceso a un servidor de Windows unido al dominio desde el cual podrás realizar las acciones necesarias para completar el laboratorio. El entorno requerirá que uses RDP desde Pwnbox o tu propia VM a través de VPN para conectarte al servidor Windows. Sigue los pasos a continuación para utilizar RDP y conectarte al host de Windows del laboratorio.

-

Haz clic abajo en la sección

Questionspara generar el host objetivo y obtener una dirección IP. La imagen a continuación muestra dónde generar el objetivo y adquirir una clave de VPN para el laboratorio si es necesario.- IP ==

- Username ==

htb-student_adm - Password ==

Academy_student_DA! - Usaremos

xfreerdppara conectarnos con el objetivo.

-

Abre una terminal en Pwnbox o desde tu VM de laboratorio a través de VPN e ingresa el siguiente comando:

- xfreerdp /v: /u:

htb-student_adm/p:Academy_student_DA!

- xfreerdp /v: /u:

Una vez conectado, abre una consola MMC, PowerShell o las herramientas de ADDS para comenzar.

Tasks:

Intenta completar los desafíos por tu cuenta. Si te quedas atascado, el desplegable Solutions debajo de cada tarea puede ayudarte. Esta referencia sobre el módulo de Active Directory para PowerShell será de gran ayuda. Como este es un curso introductorio sobre AD, no esperamos que sepas todo sobre el tema y cómo administrarlo. Las soluciones debajo de cada tarea ofrecen un paso a paso de cómo completar la tarea. Esta sección está diseñada para darte una idea de las tareas diarias que realizan los administradores de AD. En lugar de proporcionarte la información de manera estática, hemos optado por ofrecerla de una manera más práctica.

Task 1: Manage Users

Nuestra primera tarea del día incluye agregar algunos usuarios nuevos a AD. Vamos a crearlos bajo el ámbito "inlanefreight.local", profundizando en la estructura de carpetas "Corp > Employees > HQ-NYC > IT". Una vez que creemos nuestros otros grupos, los moveremos a las nuevas carpetas. Puedes utilizar el módulo de Active Directory para PowerShell (New-ADUser), el complemento Active Directory Users and Computers o MMC para realizar estas acciones.

Usuarios a Agregar:

| Usuario |

|---|

Andromeda Cepheus |

Orion Starchaser |

Artemis Callisto |

Cada usuario debe tener los siguientes atributos establecidos, junto con su nombre:

| Atributo |

|---|

full name |

email (first-initial.lastname@inlanefreight.local) (ej. j.smith@inlanefreight.local) |

display name |

User must change password at next logon |

Una vez que hayamos agregado a nuestros nuevos empleados, toma un segundo rápido y elimina algunas cuentas de usuario antiguas que se encontraron en una auditoría y que ya no son necesarias.

Usuarios a Eliminar

| Usuario |

|---|

Mike O'Hare |

Paul Valencia |

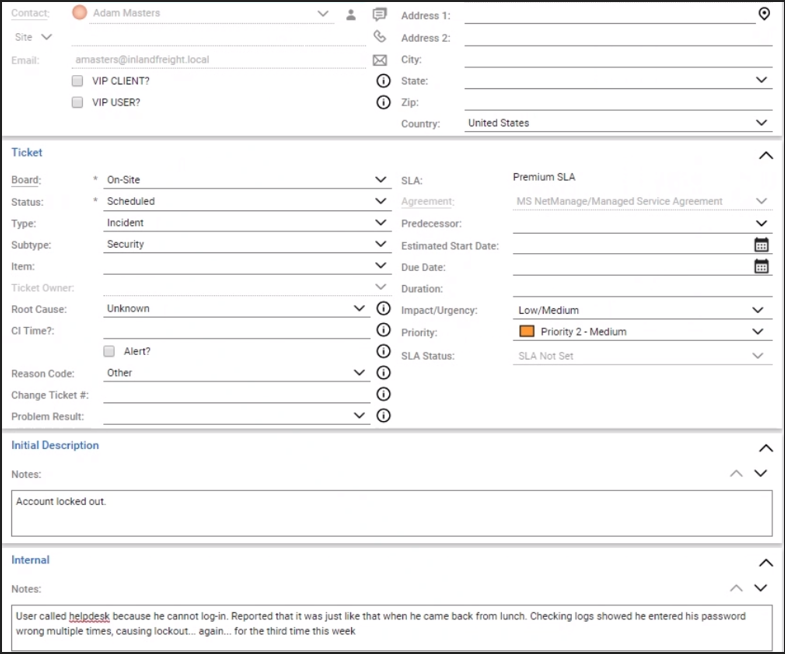

Por último, Adam Masters ha presentado un ticket de soporte por teléfono diciendo que su cuenta está bloqueada porque escribió mal su contraseña demasiadas veces. El helpdesk ha verificado su identidad y que su capacitación en concienciación sobre ciberseguridad está al día. El ticket solicita que desbloquees su cuenta de usuario y lo obligues a cambiar su contraseña en el próximo inicio de sesión.

Solution

Abre PowerShell como administrador. Para agregar un usuario a Active Directory, primero necesitamos cargar el módulo con el comando "Import-Module -Name ActiveDirectory". El módulo de AD puede instalarse a través del paquete de características RSAT, pero por ahora, ya está instalado en el host utilizado en este laboratorio.

PowerShell Terminal Output for Adding a User

PS C:\htb> New-ADUser -Name "Orion Starchaser" -Accountpassword (ConvertTo-SecureString -AsPlainText (Read-Host "Enter a secure password") -Force ) -Enabled $true -OtherAttributes @{'title'="Analyst";'mail'="o.starchaser@inlanefreight.local"}

Después de presionar Enter, aparecerá un mensaje, ingresa una contraseña segura para el usuario.

Adding a User from the MMC Snap-in

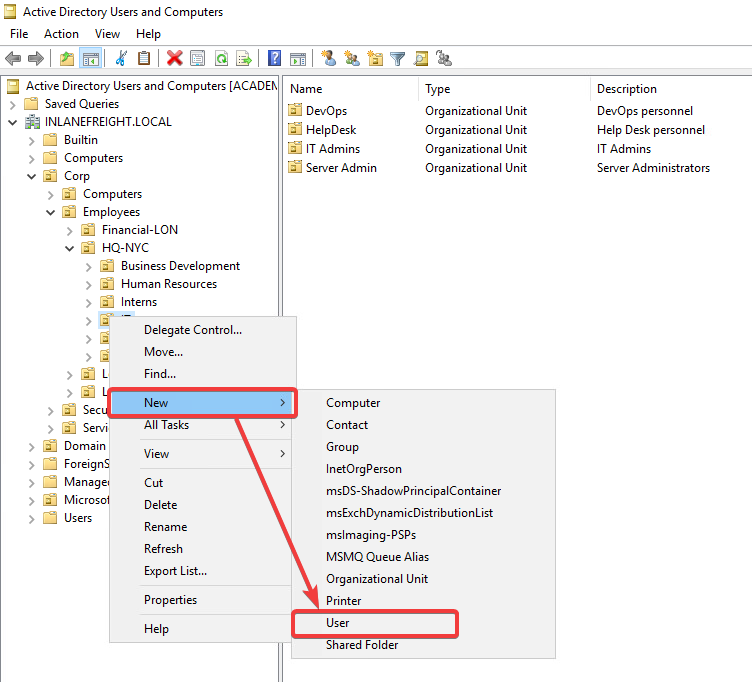

Antes de agregar un usuario desde la GUI, necesitamos abrir la herramienta Active Directory Users and Computers (ADUC) MMC. Como usuario estándar, es posible que tengamos acceso para ver los objetos de ADUC, pero no podremos modificarlos ni agregarlos. Necesitamos iniciar sesión con nuestra cuenta de administrador (credenciales arriba) para completar estas acciones. Una vez que hayamos iniciado sesión, abre el complemento ADUC realizando las siguientes acciones:

- Desde la ventana del Server Manager, selecciona Tools > luego ADUC.

- Expande el ámbito "inlanefreight.local" y profundiza en "Corp > Employees > HQ-NYC > IT". Aquí es donde crearemos nuestros nuevos usuarios, OU's, y Grupos.

Adding an AD User via the GUI

Para agregar un usuario de AD a través de la GUI, primero necesitamos abrir Active Directory Users and Computers a través de la carpeta Administrative Tools en el Menú de Inicio.

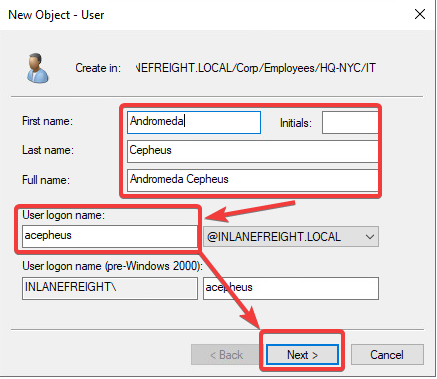

- Haz clic derecho en "IT", selecciona "New" > "User".

- Agrega el nombre y apellido del usuario, establece el "User Logon Name:" como

acepheusy luego presiona Next.

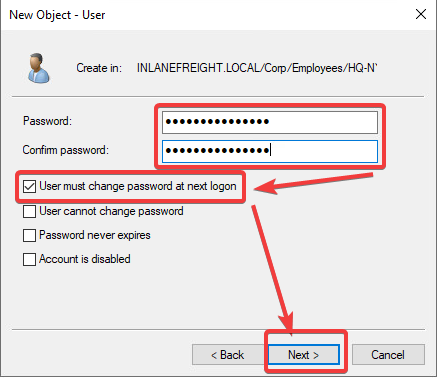

- Establece una contraseña de

NewP@ssw0rd123!y marca la casilla para "User must change password at next login".

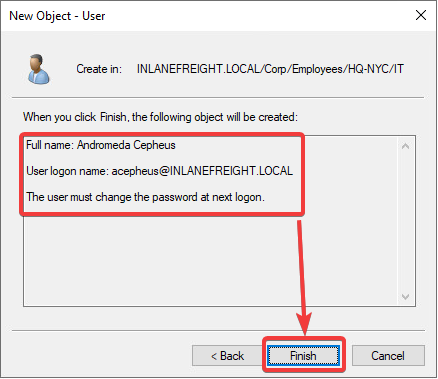

- Si todos los atributos parecen correctos, selecciona "Finish" en la última ventana.

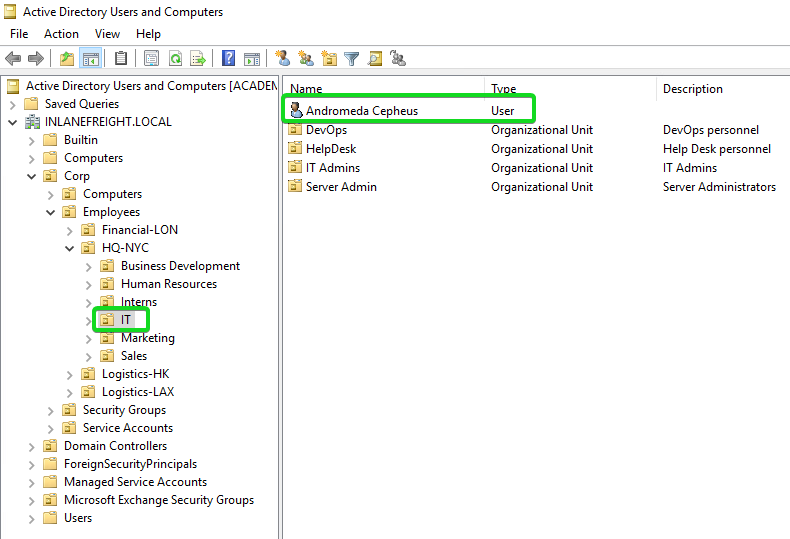

- Nuestro nuevo usuario ahora existe en la OU.

Add A User

Vamos a agregar al nuevo usuario Andromeda Cepheus a nuestro dominio. Podemos hacerlo:

- Haz clic derecho en "IT" > Selecciona "New" > "User". Aparecerá una ventana emergente con un campo para que completes.

- Agrega el nombre y apellido del usuario, establece el "User Logon Name:" como

acepheus, y luego presiona Next. - Ahora proporciona al nuevo usuario una contraseña de

NewP@ssw0rd123!, confirma la contraseña nuevamente, y marca la casilla para "User must change password at next login", luego presiona Next. Selecciona "Finish" en la última ventana si todos los atributos parecen correctos.

Para REMOVE una cuenta de usuario de Active Directory, podemos:

PowerShell to Remove a User

PS C:\htb> Remove-ADUser -Identity pvalencia

El cmdlet Remove-ADUser anterior apunta al usuario por su nombre de inicio de sesión de usuario. Asegúrate de apuntar al usuario correcto antes de ejecutarlo. Si no estamos seguros del valor necesario, podemos usar el comando Get-ADUser para validar primero.

Remove a User from the MMC Snap-in

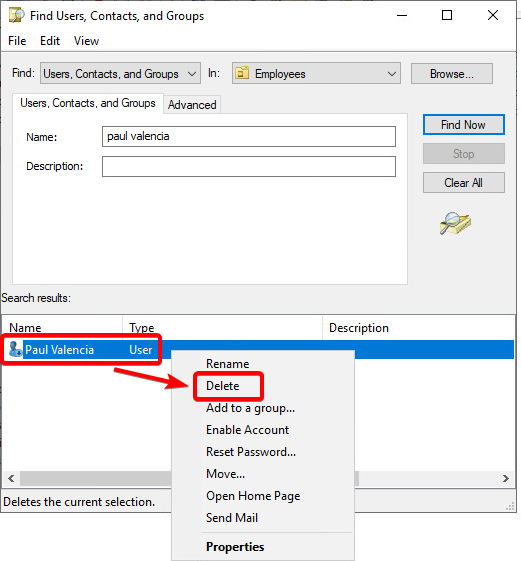

Ahora eliminaremos un usuario Paul Valencia de nuestro dominio. Podemos hacerlo:

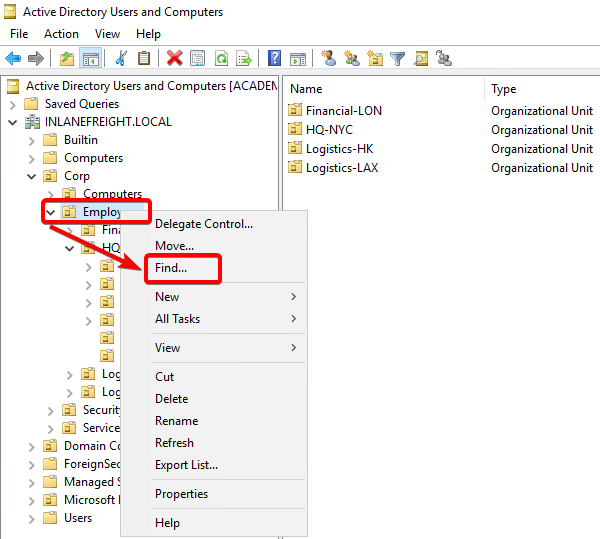

- El método más sencillo desde el complemento ADUC será usar la funcionalidad

find. Inlanefreight tiene muchos usuarios en varias OU's. Para usar find: - Haz clic derecho en

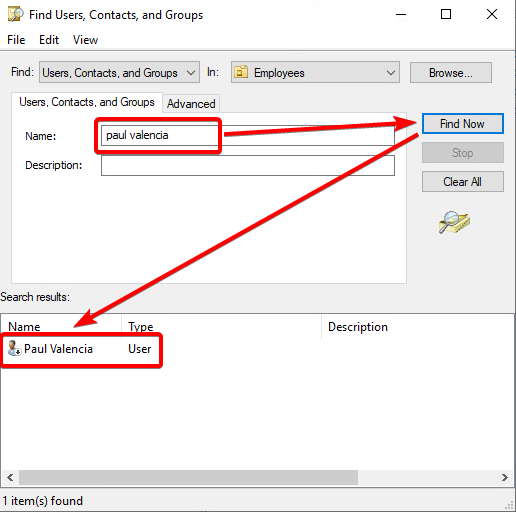

Employeesy selecciona "find". - Escribe el nombre de usuario que deseas buscar, en este caso, "Paul Valencia" y presiona "Find Now". Si un usuario tiene ese nombre, los resultados de la búsqueda aparecerán más abajo en la ventana de búsqueda.

- Ahora, haz clic derecho en el usuario y selecciona delete. Aparecerá una ventana emergente para confirmar la eliminación del usuario. Presiona yes.

- Para validar que el usuario ha sido eliminado, puedes usar la función

Findnuevamente para buscar al usuario.

Deleting a User via the GUI

Para eliminar un usuario a través de la GUI, utilizaremos el complemento ADUC tal como cuando agregamos un usuario al dominio anteriormente.

- Haz clic derecho en la "Employees OU" y selecciona "find".

- Escribe el nombre de usuario que deseas buscar, en este caso "Paul Valencia" y presiona "Find Now".

- Haz clic derecho en el usuario y selecciona delete.

- Confirma la eliminación en la ventana emergente. Find puede utilizarse nuevamente para determinar si el usuario se ha eliminado.

Ahora necesitamos ayudar a Adam Masters a desbloquear su cuenta nuevamente.

Para UNLOCK una cuenta de usuario podemos:

PowerShell To Unlock a User

PS C:\htb> Unlock-ADAccount -Identity amasters

También necesitamos establecer una nueva contraseña para el usuario y obligarlo a cambiar la contraseña en el próximo inicio de sesión. Lo haremos con los cmdlets SetADAccountPassword y Set-ADUser.

Reset User Password (Set-ADAccountPassword)

PS C:\htb> Set-ADAccountPassword -Identity 'amasters' -Reset -NewPassword (ConvertTo-SecureString -AsPlainText "NewP@ssw0rdReset!" -Force)

Force Password Change (Set-ADUser)

PS C:\htb> Set-ADUser -Identity amasters -ChangePasswordAtLogon $true

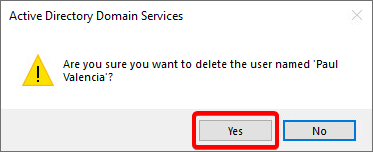

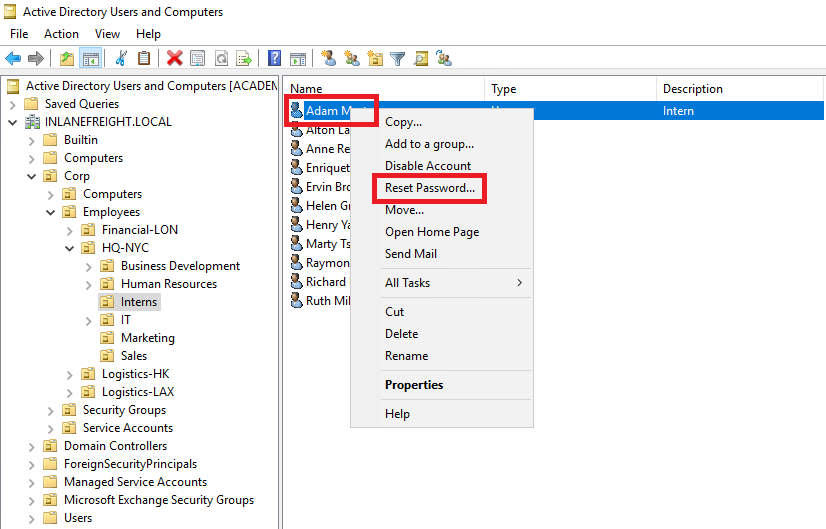

Unlock from Snap-in

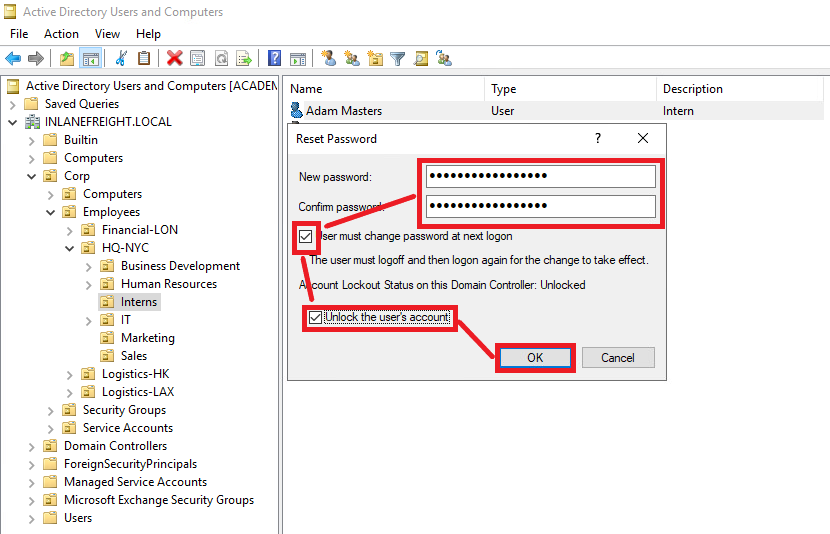

Desbloquear esta cuenta de usuario tomará varios pasos. El primero es desbloquear la cuenta, luego configurarla para que el usuario deba cambiar su contraseña en el próximo inicio de sesión, y luego restablecer su contraseña a una temporal para que pueda iniciar sesión y restablecerla él mismo. Podemos hacerlo:

- Haz clic derecho en el usuario y selecciona

Reset Password. - En la siguiente ventana, escribe la contraseña temporal, confírmala y marca las casillas para "User must change password at next logon" y "Unlock the user's account."

- Una vez hecho esto, presiona OK para aplicar los cambios. Si no ocurre ningún error, recibirás un mensaje informándote que la contraseña del usuario ha sido cambiada.

Unlock Users Account From GUI

Para desbloquear la cuenta de Adam Masters, utilizaremos el complemento ADUC tal como cuando agregamos un usuario al dominio anteriormente.

- Haz clic derecho en la cuenta de Adam Masters y selecciona "Reset Password".

- Establece una nueva contraseña temporal y selecciona las casillas "Unlock" y "User must change password".

Task 2: Manage Groups and Other Organizational Units

El siguiente paso es crear un nuevo grupo de seguridad llamado Analysts y luego agregar a nuestros nuevos empleados al grupo. Este grupo también debe estar anidado en una OU con el mismo nombre bajo la unidad IT. El comando New-ADOrganizationalUnit en PowerShell debería permitirte agregar rápidamente un nuevo grupo de seguridad. También podemos utilizar el complemento AD Users and Computers como en la Tarea-1 para completar esta tarea.

Solution

Create a New AD OU and Security Group from PowerShell

Para crear una nueva OU y un grupo, podemos realizar las siguientes acciones:

PS C:\htb> New-ADOrganizationalUnit -Name "Security Analysts" -Path "OU=IT,OU=HQ-NYC,OU=Employees,OU=CORP,DC=INLANEFREIGHT,DC=LOCAL"

Primero, creamos la nueva OU para alojar a nuestros Analistas y sus recursos. A continuación, necesitamos crear un grupo de seguridad para estos usuarios.

PS C:\htb> New-ADGroup -Name "Security Analysts" -SamAccountName analysts -GroupCategory Security -GroupScope Global -DisplayName "Security Analysts" -Path "OU=Security Analysts,OU=IT,OU=HQ-NYC,OU=Employees,OU=Corp,DC=INLANEFREIGHT,DC=LOCAL" -Description "Members of this group are Security Analysts under the IT OU"

From MMC Snap-in

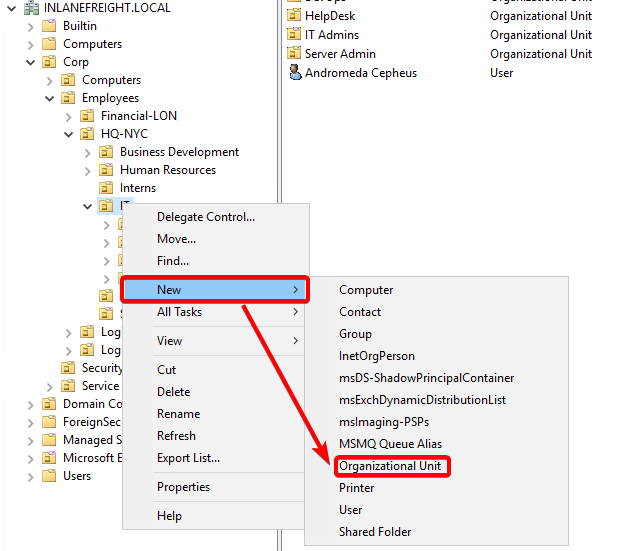

Este será un proceso rápido de dos pasos para nosotros. Primero, necesitamos crear una nueva OU para alojar a nuestros Security Analysts. Para hacerlo, navegaremos a la OU "Corp > Employees > HQ-NYC > IT". Vamos a construir un nuevo contenedor dentro de IT.

- Haz clic derecho en

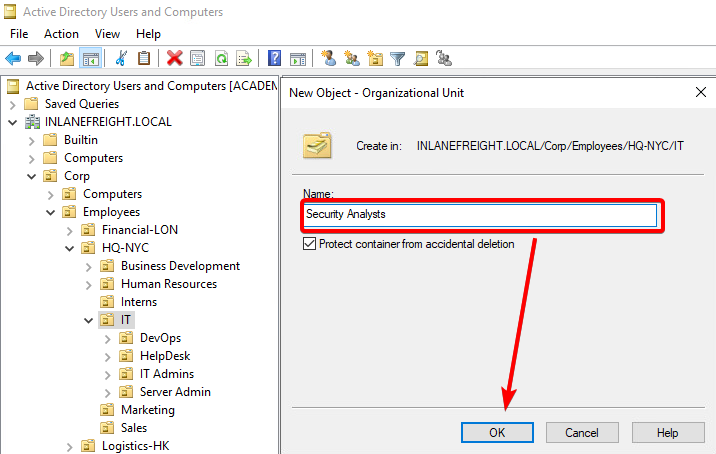

ITy selecciona "New > Organizational Unit". Debería aparecer una nueva ventana.- Ingresa el nombre

Security Analystsen el campo Nombre y deja la opción predeterminada marcada para la casilla de verificación Protect. Presiona OK y la OU debería crearse.

- Ingresa el nombre

Create A New OU Under I.T.

Nuestra nueva OU "Security Analysts" debería existir en la unidad IT.

- Dentro de la OU

IT, haz clic derecho y selecciona "New" > "Organizational Unit"

- Escribe el nombre para la OU, "Security Analysts" en este caso. Presiona OK cuando hayas terminado.

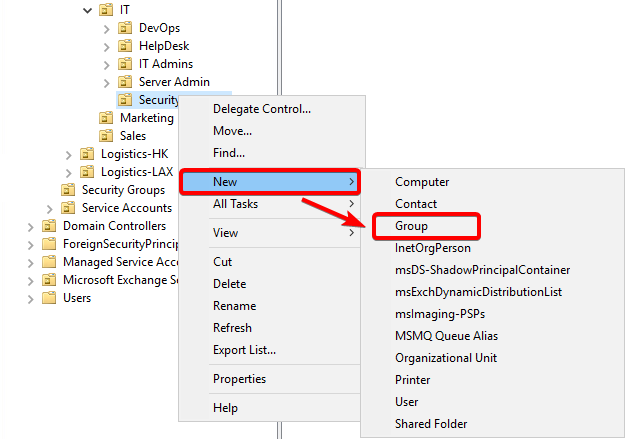

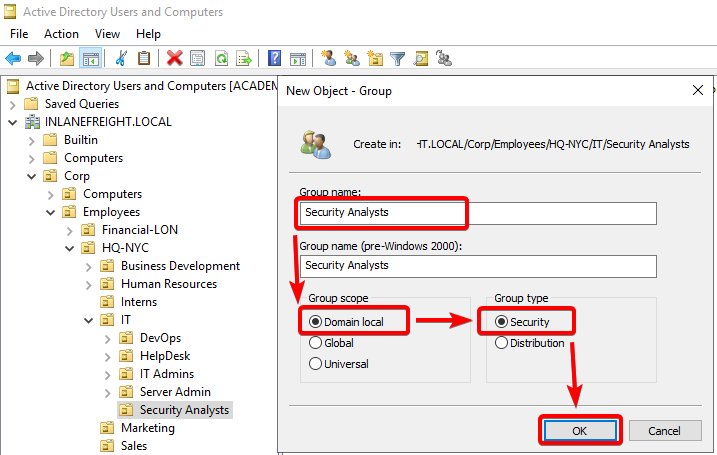

Ahora que tenemos nuestra OU, vamos a crear el Security Group para nuestros Analysts. Haz clic derecho en nuestra nueva OU Security Analysts y selecciona "New > Group" y debería aparecer una ventana emergente.

- Ingresa el nombre del grupo

Security Analysts. - Selecciona el alcance del grupo

Domain local. - Asegúrate de que el tipo de grupo diga

Securityy no "Distribution". - Una vez que hayas revisado las opciones, presiona OK.

Creating A Security Group

Nuestro Security Group se ubicará en la OU que acabamos de crear.

- Haz clic derecho en nuestra nueva OU

Security Analystsy selecciona "New > Group". Debería aparecer una ventana emergente.

- Ingresa un nombre, alcance y tipo, luego presiona OK.

Una vez hecho esto, debería existir un nuevo Security Group en nuestra OU. Necesitamos mover a nuestros nuevos usuarios a la OU y agregarlos al Security Group. Ten en cuenta que el propósito de esto es organizar lógicamente nuestros objetos de AD para una fácil ubicación y administración. Utilizando los Security Groups, podemos asignar rápidamente permisos y recursos a usuarios específicos en lugar de gestionar a cada usuario individualmente.

Para agregar un usuario a un group, podemos:

Add User to Group via PowerShell

PS C:\htb> Add-ADGroupMember -Identity analysts -Members ACepheus,OStarchaser,ACallisto

Aquí usamos el SAMAccountName de los usuarios para agregarlos al grupo Analysts a través del cmdlet Add-ADGroup Member. Asegúrate de que tu lista esté separada por comas sin espacios entre cada uno.

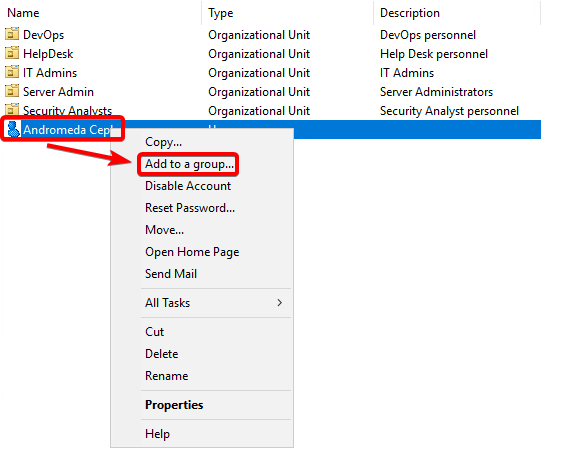

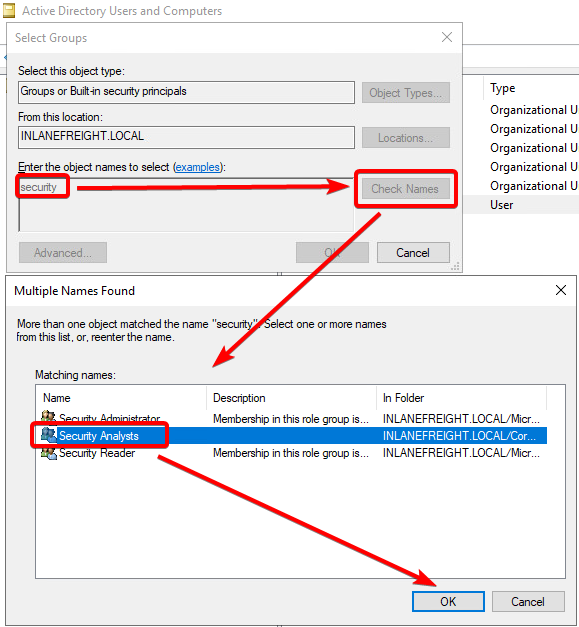

From MMC Snap-in

Para agregar los usuarios al Security Group, podemos:

- Encuentra al usuario que deseas agregar.

- Haz clic derecho en el usuario y selecciona "Add to a group". Aparecerá una nueva ventana para que especifiques el nombre del grupo.

- Escribe parte o todo el nombre del grupo al que deseas agregar al usuario. En este caso, estamos agregando a Andromeda al grupo Security Analysts. Si nuestra consulta coincide con uno o más grupos, aparecerá otra ventana de diálogo que nos proporcionará una lista de grupos para elegir. Elige el grupo que necesitas y presiona "OK".

- La opción que seleccionaste ahora estará resaltada en la ventana anterior. Si es necesario, se puede seleccionar más de un grupo a la vez. Una vez hecho esto, presiona "OK".

- Si no surgen problemas, recibirás una nueva ventana emergente que te informará que la operación se completó. Para validar, podemos ver las propiedades del grupo o del usuario.

Add A User To A Security Group

En este ejemplo, estamos agregando a Andromeda al grupo Security Analysts, luego moviéndola a la OU correcta.

- Haz clic derecho en el usuario y selecciona "Add to a group".

- Ingresa un nombre de grupo completo o parcial en el cuadro de búsqueda y presiona "Check Names".

Eso es dos de nuestras principales tareas del día hechas. Ahora pasemos a gestionar algunos Group Policy Objects.

Task 3: Manage Group Policy Objects

A continuación, se nos ha pedido duplicar la group policy Logon Banner, renombrarla como Security Analysts Control, y modificarla para que funcione para la nueva OU de Analysts. Necesitaremos hacer los siguientes cambios en el objeto de política:

- Modificaremos las configuraciones de política de contraseñas para los usuarios en este grupo y permitiremos expresamente a los usuarios acceder a PowerShell y CMD, ya que sus funciones diarias lo requieren.

- Para la configuración de la computadora, necesitamos asegurarnos de que el Logon Banner esté aplicado y que los medios extraíbles estén bloqueados para acceso.

Una vez hecho, asegúrate de que la Group Policy se aplique a la OU Security Analysts. Esto requerirá el uso del complemento Group Policy Management, que se encuentra en Tools en la ventana del Server Manager. Para un mayor desafío, también se puede utilizar el cmdlet Copy-GPO en PowerShell.

Solution

Para duplicar un Group Policy Object, podemos usar el cmdlet Copy-GPO o hacerlo desde el Group Policy Management Console.

Duplicate the Object via PowerShell

PS C:\htb> Copy-GPO -SourceName "Logon Banner" -TargetName "Security Analysts Control"

El comando anterior tomará el GPO Logon Banner y lo copiará a un nuevo objeto llamado Security Analyst Control. Este objeto tendrá todos los atributos antiguos del GPO de Logon Banner, pero no se aplicará a nada hasta que lo enlacemos.

Link the New GPO to an OU

PS C:\htb> New-GPLink -Name "Security Analysts Control" -Target "ou=Security Analysts,ou=IT,OU=HQ-NYC,OU=Employees,OU=Corp,dc=INLANEFREIGHT,dc=LOCAL" -LinkEnabled Yes

El comando anterior tomará el nuevo GPO que creamos, lo enlazará a la OU Security Analysts y lo habilitará. Por ahora, eso es todo lo que vamos a hacer desde PowerShell. Todavía necesitamos hacer algunas modificaciones en la política, pero realizaremos estas acciones desde el Group Policy Management Console. Editar preferencias de GPO desde PowerShell puede ser un poco desalentador y está mucho más allá del alcance de este módulo.

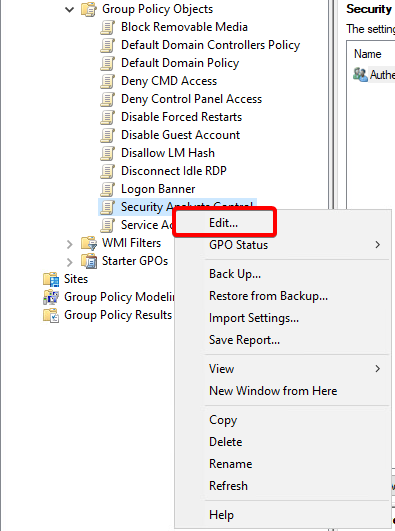

Modify a GPO via GPMC

Para modificar nuestro nuevo objeto de política:

-

Necesitamos abrir GPMC y expandir el nodo Group Policy Objects para que podamos ver qué GPOs existen.

-

Haz clic derecho en el objeto de política que deseamos modificar y selecciona "Edit". El Group Policy Management Editor debería aparecer en una nueva ventana.

-

Desde aquí, tenemos varias opciones para habilitar o deshabilitar.

-

Necesitamos modificar la configuración de medios extraíbles y asegurarnos de que estén configurados para bloquear cualquier acceso a medios extraíbles. Permitiremos expresamente a los security analysts acceder a PowerShell y CMD, ya que sus funciones diarias lo requieren.

- Ubicación de la configuración de políticas de medios extraíbles =

User Configuration > Policies > Administrative Templates > System > Removable Storage Access. - Ubicación de la configuración de Command Prompt =

User Configuration > Policies > Administrative Templates > System.

- Ubicación de la configuración de políticas de medios extraíbles =

-

Para las

Computer settings, necesitamos asegurarnos de que el Logon Banner esté aplicado y que las configuraciones de la política de contraseñas para este grupo sean más estrictas.- Ubicación de la configuración de Logon Banner =

Computer Configuration > Policies > Windows Settings > Security Settings > Local Policies > Security Options. - Como referencia, esta configuración ya debería estar habilitada, ya que el GPO que copiamos era para un Logon Banner. Estamos validando las configuraciones y asegurándonos de que esté habilitado y aplicado.

- Ubicación de la configuración de Password Policy =

Computer Configuration > Policies > Windows Settings > Security Settings > Account Policies > Password Policy.

- Ubicación de la configuración de Logon Banner =

Vamos a empezar.

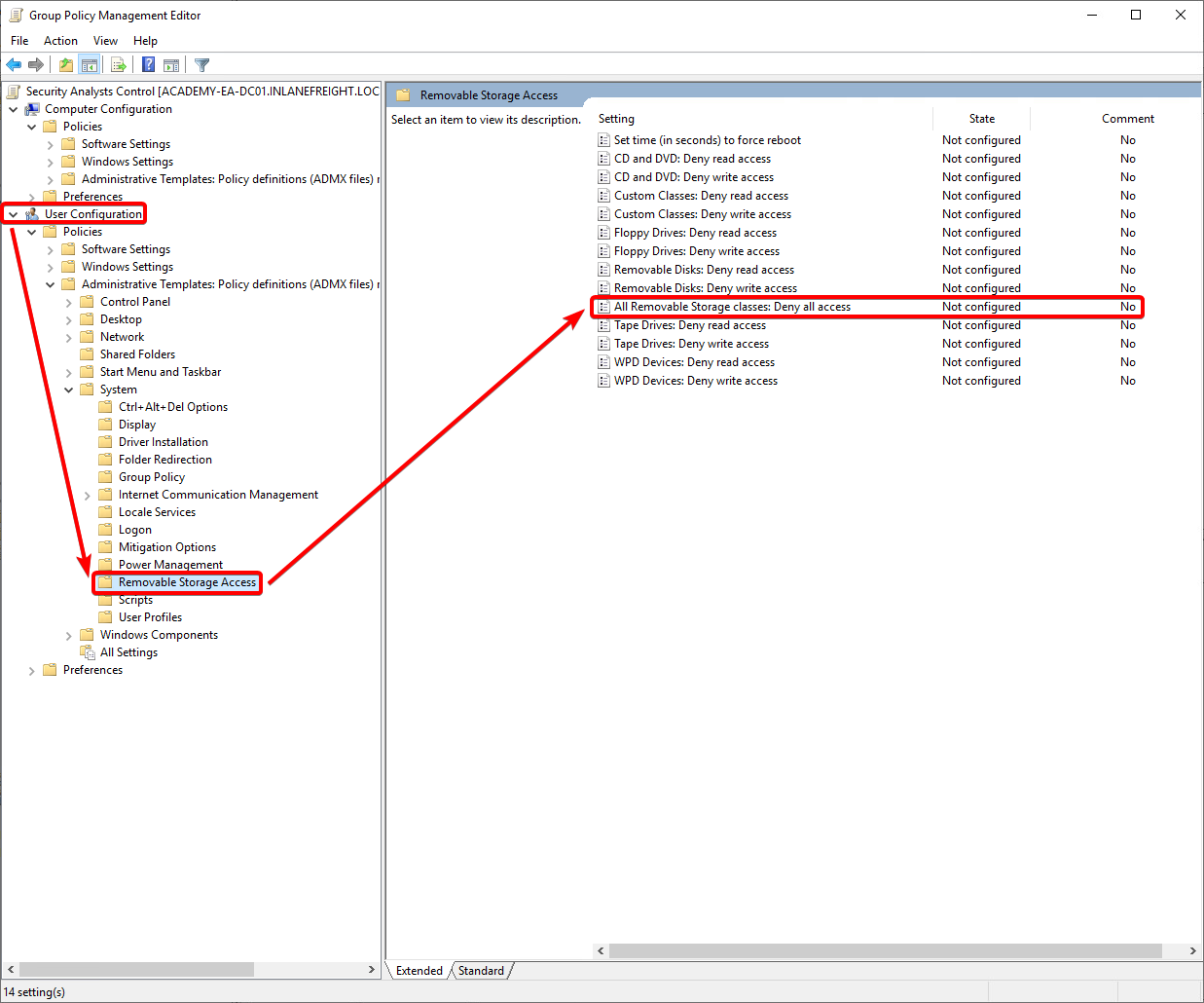

User Configuration Group Policies

Esta presentación nos guiará a través de la modificación de group policies que afectan directamente a los usuarios. Vamos a modificar las políticas que afectan el acceso de los usuarios al command prompt, así como su capacidad para usar medios extraíbles.

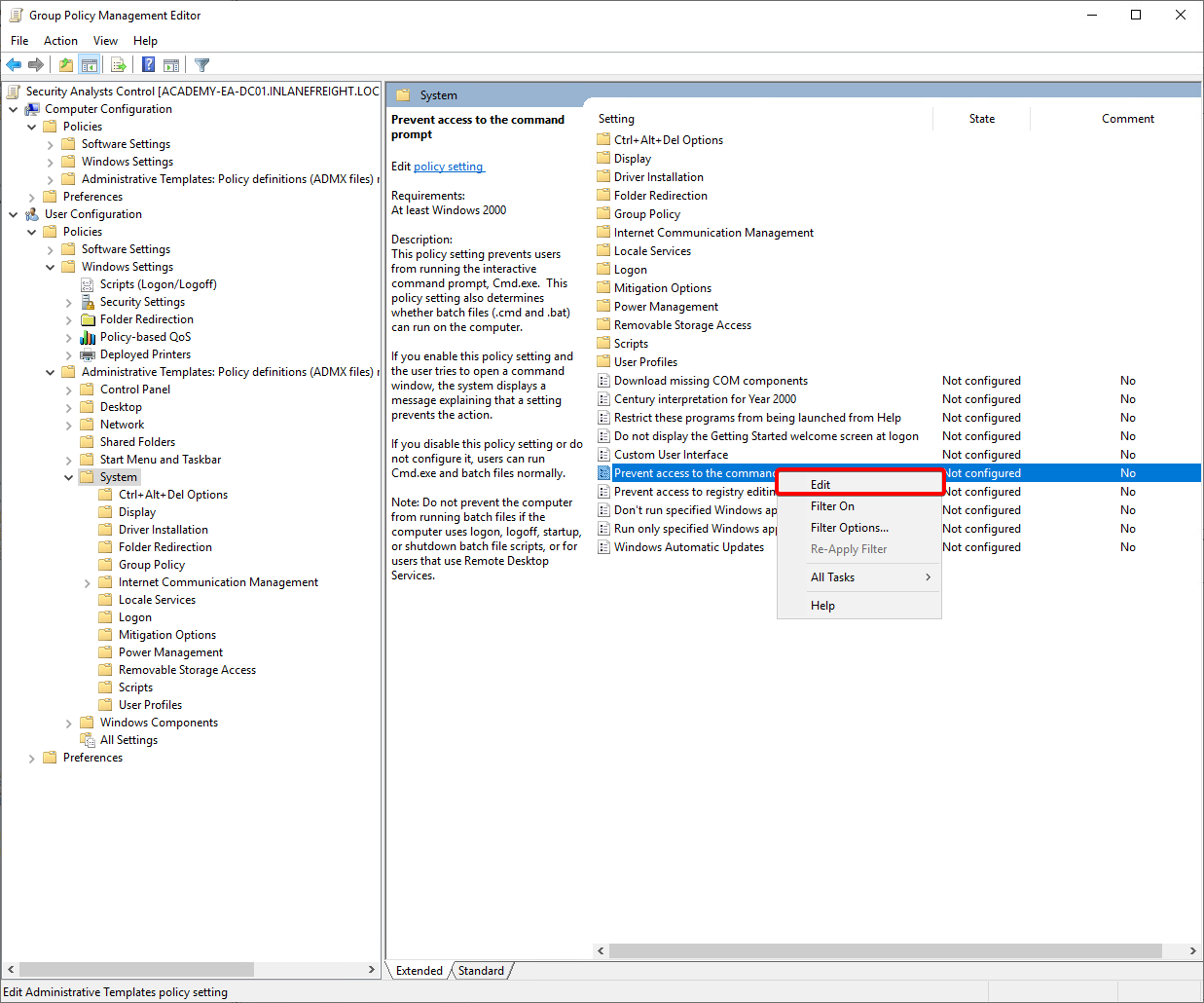

- Haz clic derecho en el GPO que deseamos modificar y selecciona "Edit". Esto abrirá la ventana del Group Policy Configuration Editor.

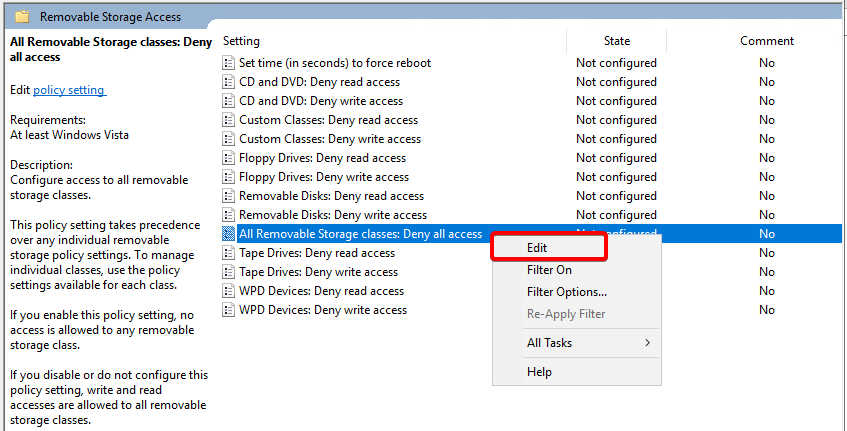

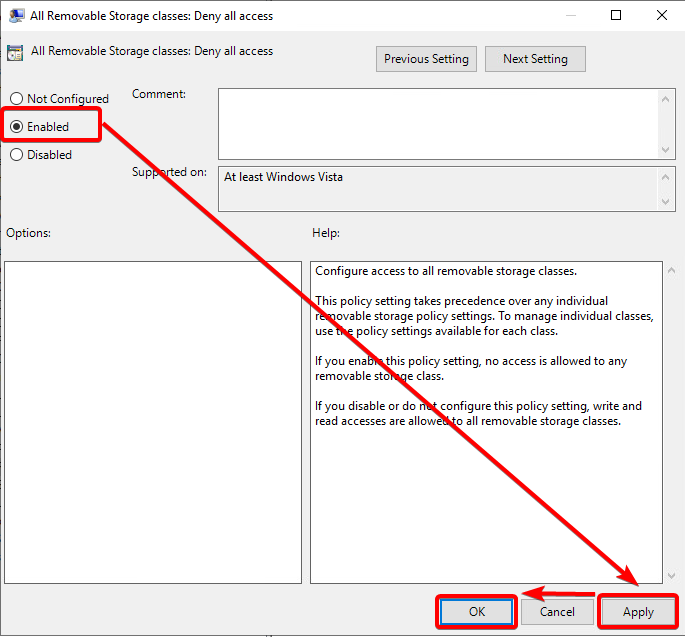

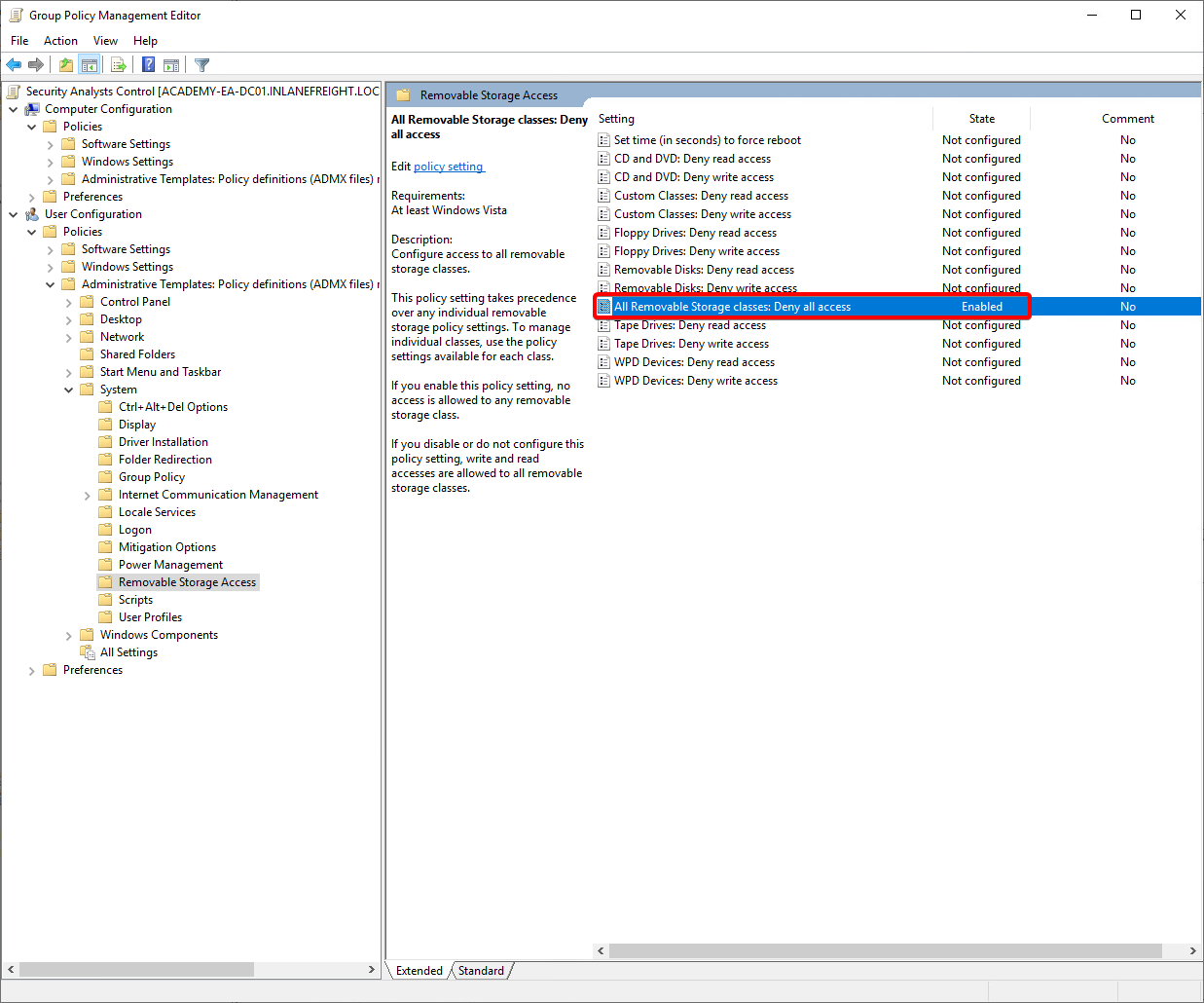

- Profundiza en las políticas de User Configuration hacia System > "Removable Storage Access". La política que vamos a editar está resaltada.

- Haz clic derecho en la configuración y selecciona "Edit".

- Marca el botón radial para habilitar la configuración, presiona "Apply" y luego "OK".

- Ahora podemos ver que nuestra configuración de Policy está configurada como Enabled. Una vez que empujemos la política al dominio, surtirá efecto.

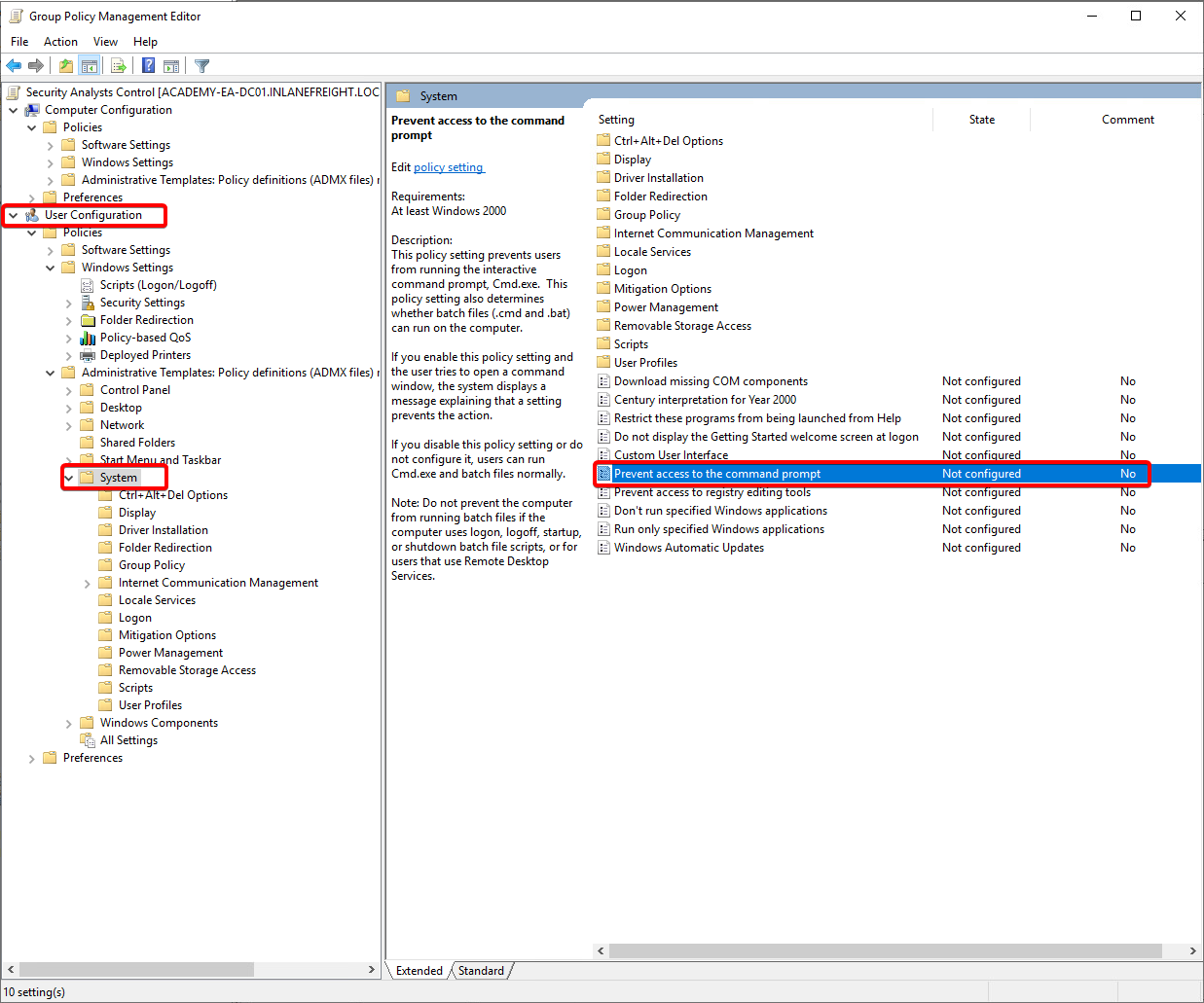

- A continuación, modificaremos la política para el acceso al Command Prompt. Muévete a la sección System dentro de User Configuration.

- Haz clic derecho y edita la configuración para "Prevent access to the command prompt".

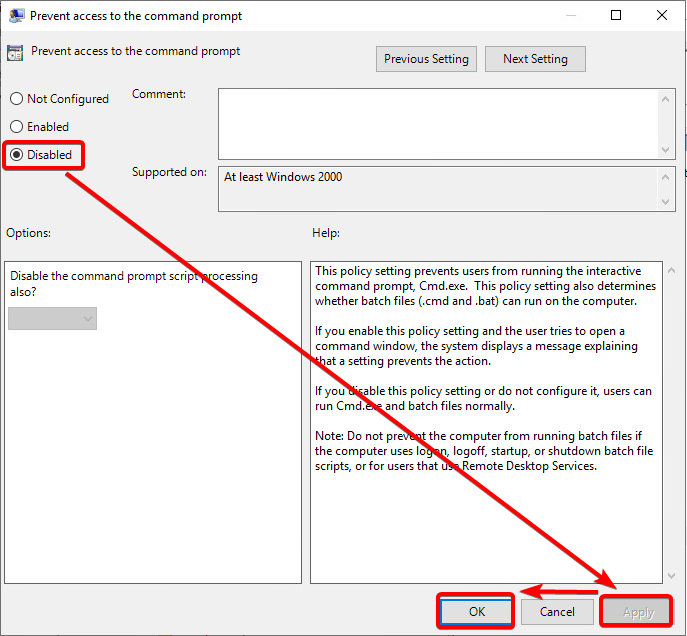

- Seleccionaremos el botón radial junto a "Disabled" para permitir expresamente a los security analysts ejecutar command prompt y archivos batch según sea necesario para su función.

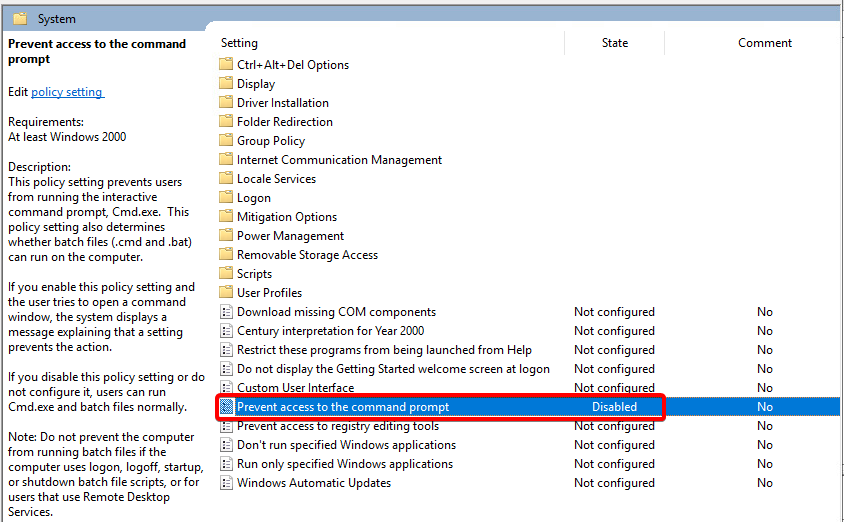

- Podemos validar que nuestras configuraciones de Policy están establecidas en la vista resaltada.

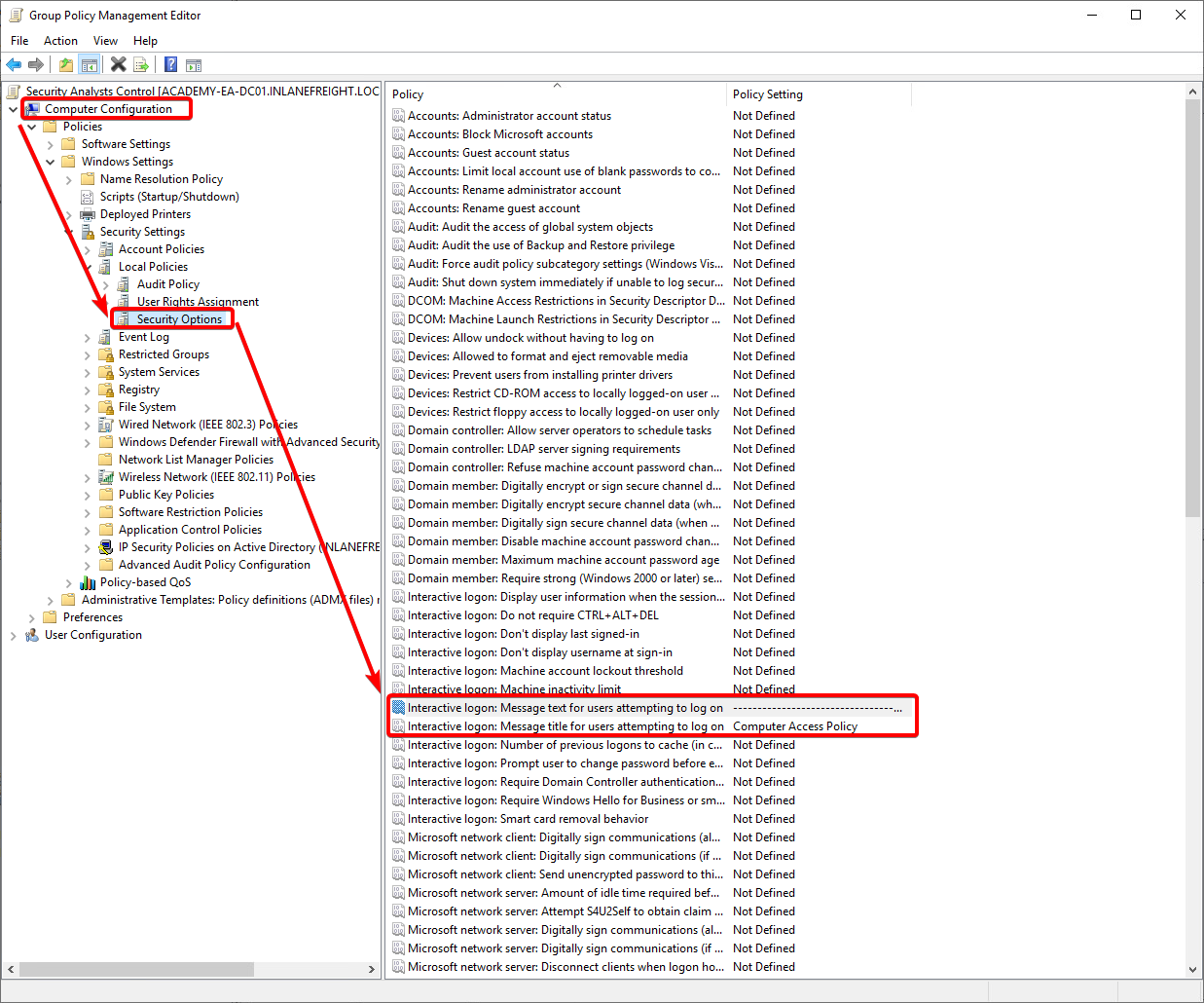

Ahora, vamos a modificar las group policies que afectan nuestras Computer settings. No tenemos que salir del editor de GPMC; solo podemos colapsar la sección de User Configuration y expandir la sección de Computer Configuration.

Computer Configuration Group Policies

Esta presentación nos guiará a través de la modificación de group policies que afectan las computadoras en el grupo. Vamos a modificar las políticas que afectan el Logon Banner para el host y configurar una política de contraseñas más restrictiva.

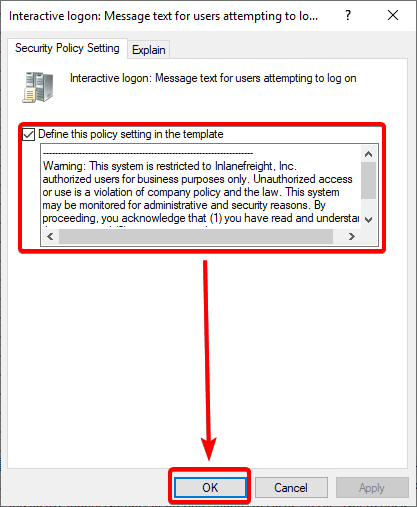

- Muévete desde el nodo User Configuration al nodo Computer Configuration. Validaremos primero la configuración de "Logon Banner". Validamos la configuración en "Interactive Logon Message Text" y "Interactive Logon Message Title".

- Haz clic derecho en la configuración y selecciona Properties. Asegúrate de que el botón radial para definir la configuración de la política esté habilitado y que haya un banner en el cuadro de texto. Si todo parece estar bien, presiona OK.

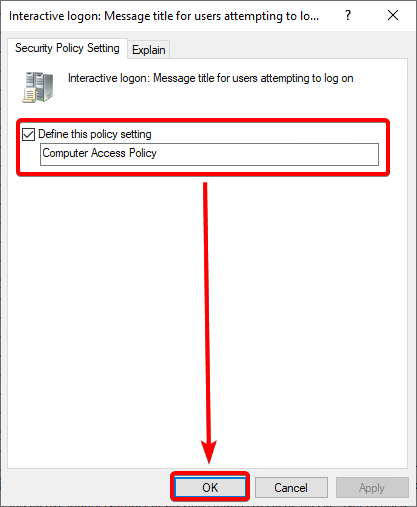

- Cambia a la configuración de Message Title y valida que el botón radial esté seleccionado, y se haya definido un título de "Computer Access Policy".

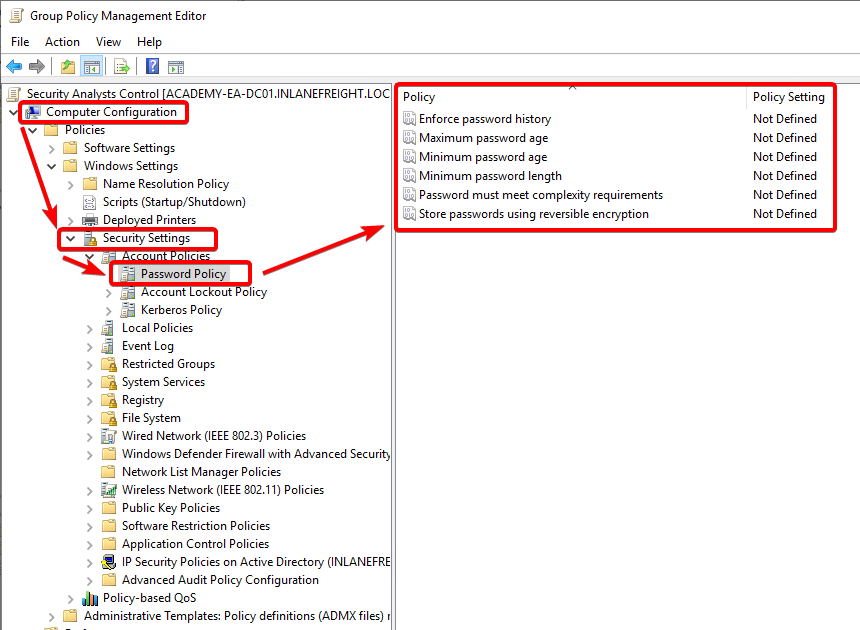

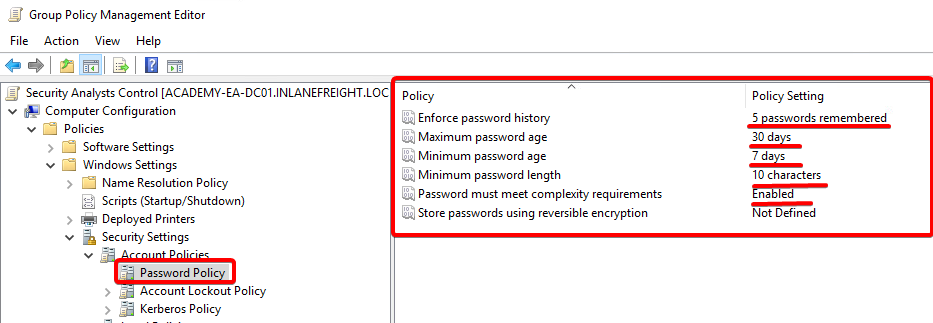

- Ahora, modificaremos las configuraciones para Password Policies. Muévete al nodo de Security Settings y haz clic en "Password Policy" en el menú desplegable de Account Policies. Las políticas a la derecha son las que modificaremos.

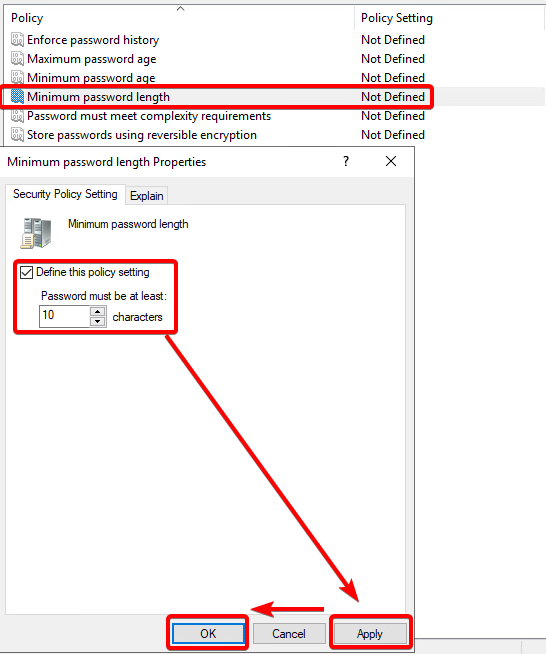

- Comenzando con la configuración de "Minimum Password Length". Haz clic derecho, selecciona Properties, y selecciona el botón radial para definir la configuración. Establece el conteo de caracteres en diez. Cuando hayas terminado, aplica y presiona OK.

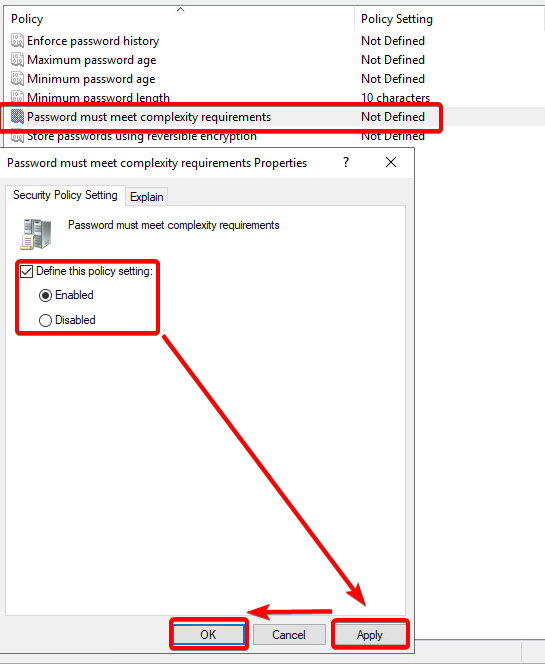

- Ahora, habilitaremos "Password Complexity Requirements." Define la configuración de la política haciendo clic en el botón radial y luego asegúrate de que "Enabled" esté seleccionado.

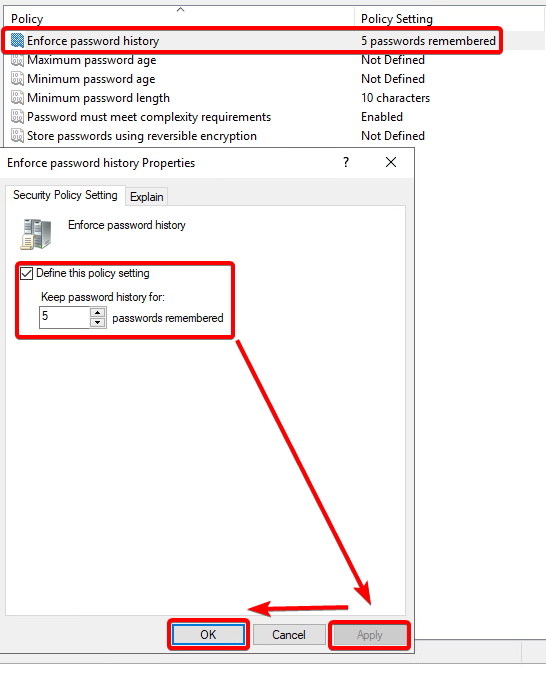

- A continuación, queremos aplicar la política de historial de contraseñas para restablecer la contraseña de la cuenta. Define la configuración y establece el conteo de historial de contraseñas en 5 contraseñas anteriores recordadas. Presiona Apply y OK.

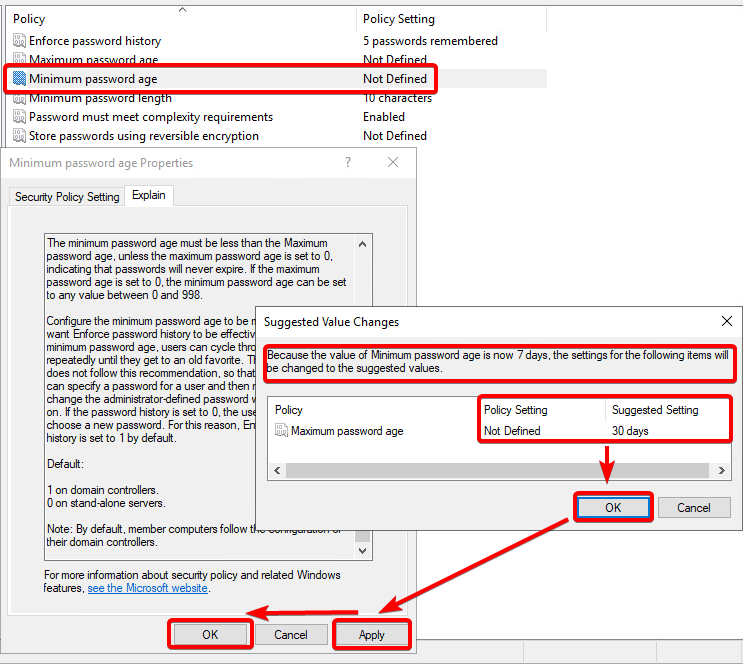

- Establece la configuración de Minimum Password Age definiendo la configuración y aplicando una edad mínima de 7 días. Aparecerá una nueva ventana diciéndonos que la configuración de "Maximum Password Age" también se establecerá.

- Valida que todas las configuraciones coincidan con lo que deseábamos definir. Si todo parece estar bien, hemos completado esta tarea.

Summary

Esto concluye la primera parte del laboratorio guiado. Cubrimos cómo gestionar usuarios, grupos y Group Policy. En la próxima sección, agregaremos una computadora al dominio INLANEFREIGHT, cambiaremos la OU en la que se encuentra, asegurándonos de que esté en el grupo correcto para recibir la Group Policy que creamos anteriormente.